Threat actors abuse Google AMP for evasive phishing attacks

2023/08/01 BleepingComputer — Google Accelerated Mobile Pages (AMP) を悪用してメール・セキュリティをバイパスし、企業の従業員の受信トレイに到達するフィッシング活動が増加していると、セキュリティ研究者たちが警告している。Google AMP は、Googleと 30社のパートナーが共同開発したオープンソースの HTML フレームワークであり、モバイル端末での Web コンテンツの読み込みを高速化するものだ。

AMP ページは Google のサーバでホストされ、より高速な配信を実現するためにコンテンツは簡素化され、重いメディア要素の一部が事前にロードされる。

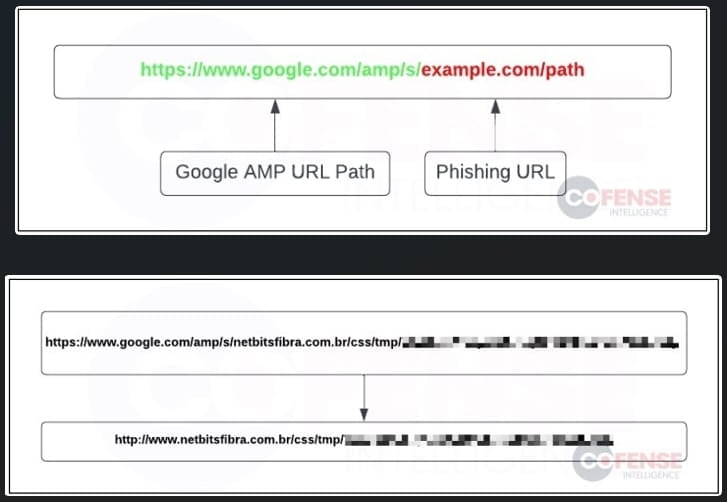

フィッシング・メールに Google AMP URL が悪用されるのは、信頼の高い Google を装うことで、メールのセキュリティを回避するためである。この攻撃では、AMP の URL をクリックすると悪意のフィッシング・サイトへのリダイレクトが行われるが、このステップがさらなる要因となり、分析が妨害されるという。

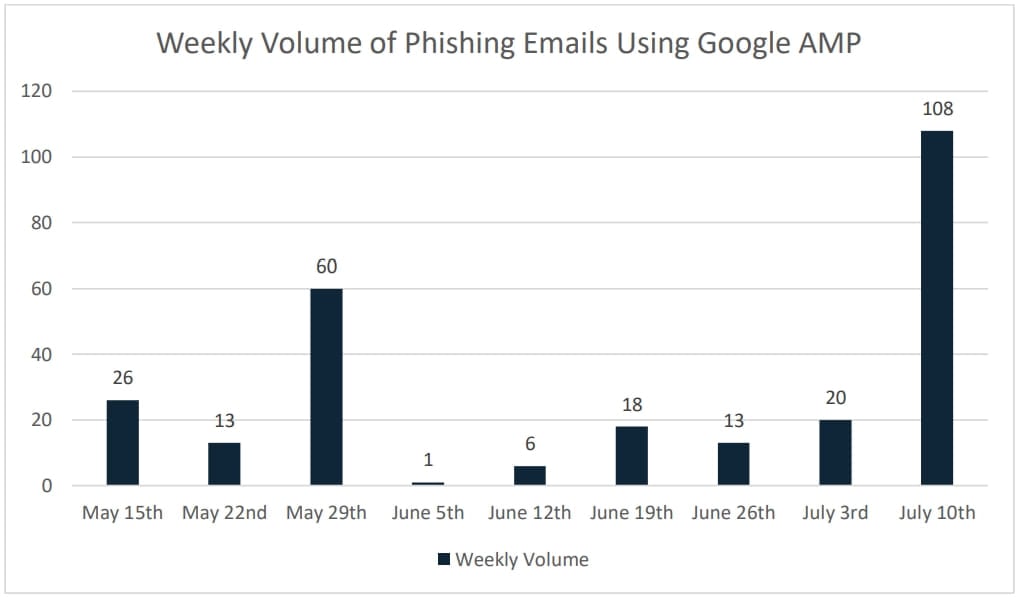

フィッシング対策企業である Cofense のデータによると、AMP を使用したフィッシング攻撃の件数は7月中旬にかけて急増しており、この手口が脅威アクターたちに採用されている可能性が示唆される。

Cofense はレポートで、「我々が観測した Google AMP URL のうち、約 77% は google. com というドメインでホストされており、23% は google.co.uk というドメインでホストされていた。”google.com/amp/s/” のパスは全てのケースで共通していたが、これをブロックすることは、Google AMP を使用する全ての正規のメッセージにも影響を与える。とは言え、受信者に悪意のリダイレクトに警告するためには、フラグを立てることが最も適切な対応かもしれない」と詳述している。

さらなるステルス性

Cofense によると、Google AMP サービスを悪用する脅威アクターたちは、検知を回避し、成功率を高めるために、さまざまなテクニックを駆使しているという。

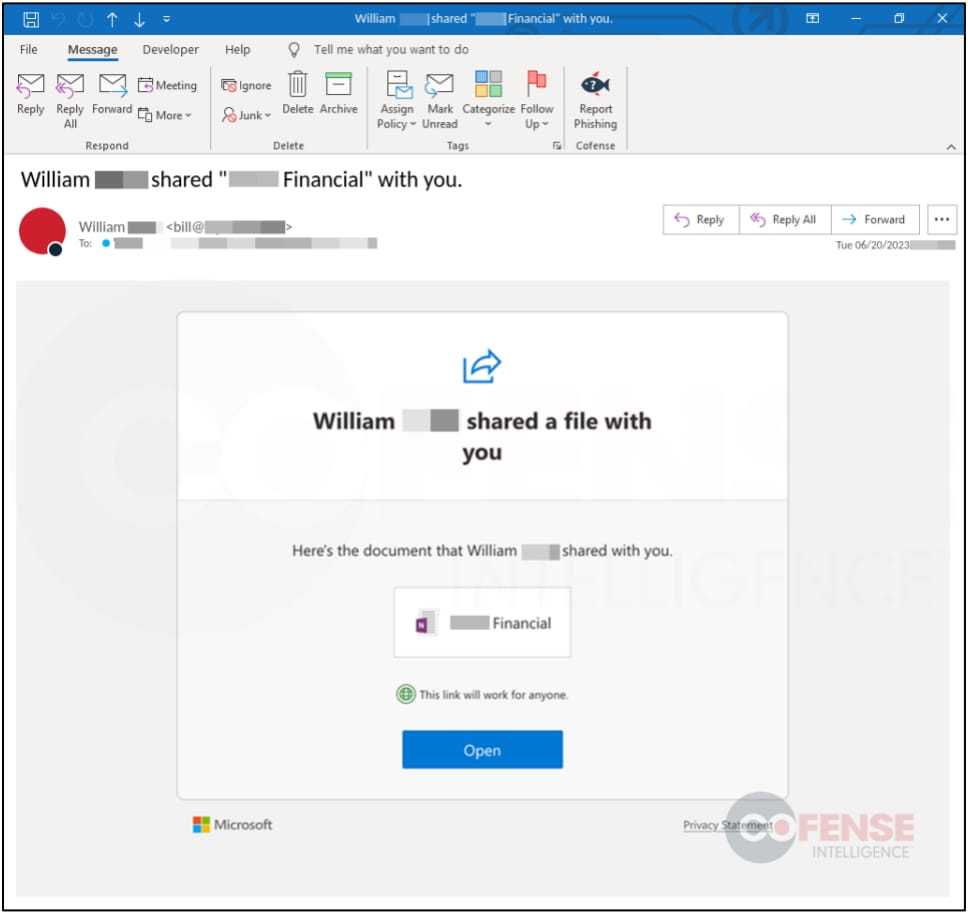

たとえば、Cofense が観測した多くのケースでは、従来のテキスト・メールではなく、イメージ・ベースの HTML メールが使用されていた。その理由は、メッセージから一般的なフィッシング用語を探す、テキスト・スキャナーを混乱させるためである。

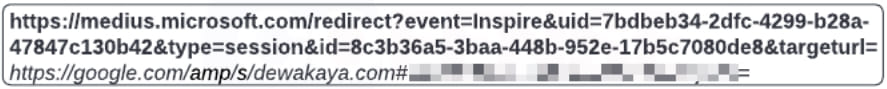

別のケースでは、リダイレクトが追加され、Microsoft.com の URL を悪用して被害者を Google AMP ドメインに導き、最終的にフィッシング・サイトに誘導していた。

最後に、脅威アクターたちは、Cloudflare の CAPTCHA サービスを利用して、セキュリティ・ボットによるフィッシング・ページの自動解析を妨害し、クローラーがフィッシング・ページに到達できないようにしている。

全体的に、最近のフィッシング詐欺師たちは、複数の検知回避方法を採用しているため、脅威の検知とブロックが、ますます困難になっている。

Google の Accelerated Mobile Pages (AMP) が、どれほどの頻度で利用されているのかどうかが分かりませんが、この手口で送信されるフィッシング・メールを、ユーザー自身で見分けるのは、ほとんど不可能だと思えます。いまのモバイル・コンテンツは、たとえば Facebook などが導線となるニュースなどでも、誤操作を誘発させて広告を表示させようという、ダーク・パターン的な UI がたくさんあるので、とても危ない世界だと感じます。モバイルに期待するもの絞り込み、限定した範囲で利用するほうが安全ですね。よろしければ、Phishing で検索も、ご利用ください。

You must be logged in to post a comment.