Understanding Active Directory Attack Paths to Improve Security

2023/08/08 TheHackerNews — 1999年に導入された Microsoft AD (Active Directory) は、Windows ネットワークにおけるデフォルトの ID/アクセス管理サービスであり、全てのネットワーク・エンドポイントに対するセキュリティ・ポリシーの割当/実施を担っている。それによりユーザーは、ネットワーク上の様々なリソースにアクセスできるようになる。そして数年前に Microsoft は、AD のパラダイムを拡張するクラウドベースの Azure Active Directory を発表し、クラウドとオンプレミスの両方に IDaaS (Identity-as-a-Service) ソリューションを提供した。2023年7月11日付で、このサービスは Microsoft Entra ID に名称変更されたが、分かりやすくするために、この記事では Azure AD と呼ぶことにする。

Active Directory と Azure AD は、オンプレミス/クラウドベース/ハイブリッドのエコシステムの機能にとって重要であり、アップタイムとビジネスの継続性において重要な役割を果たしている。また、90%の組織が従業員の認証/アクセス制御/ID 管理などに Active Directory を利用しており、Active Directory はまさに “城の鍵” となっている。

Active Directory に対する積極的な問題提起

つまり、Active Directory は中心的な存在であるのだが、そのセキュリティ対策には、きわめて不十分なことが多い。ここでは、Active Directory が、どのようにしてユーザーを割り当てるのかを見てみよう。

Active Directory の機能の本質は、役割と権限に関連付けられた、グループを確立することである。ユーザーにはユーザー名とパスワードが割り当てられ、Active Directory アカウント・オブジェクトにリンクされる。そして、LDAP (Lightweight Directory Access Protocol) を用いて、パスワードの正誤が検証され、ユーザー・グループも検証される。

一般的に、ユーザーはドメインユーザー・グループに割り当てられ、そのドメインユーザーがアクセス権限を持つ、オブジェクトへのアクセスが許可される。続いて、Admins という管理者の権限があるが、それは Domain Admins グループに割り当てられたユーザーのことである。このグループの権限は高く、ネットワーク上のあらゆるアクションを実行する権限が与えられている。

このよう、強力な機能を持つ Active Directory を、最適に管理/設定することは極めて重要である。つまり、パッチの適用漏れ/アクセス管理の不備/設定不備といった問題により、最も機密性の高いシステムに攻撃者がアクセスしてしまうと、悲惨な結果をもたらすことになる。

2022年におけるユーザー組織の調査によると、重要資産の侵害に使用される攻撃手法の上位 73% に、管理ミスや窃取された認証情報が関与しており、組織における攻撃の 50% 以上に、Active Directory 侵害が含まれている。攻撃者は Active Directory を足がかりにすることで、以下のような様々な、悪意のアクションを実行できる:

- ネットワーク内での活動の隠蔽

- 悪意のコードの実行

- 権限の昇格

- クラウド環境への侵入および、重要な資産の侵害

つまり、Active Directory で何が起きているのかを把握せず、また、適切なプロセスやセキュリティ管理を怠っている場合には、攻撃者に大きなチャンスを与えている可能性があるということだ。

最新の調査レポートを参照してほしい

- 攻撃者がターゲットの重要な資産を侵害するまでに要する手順

- 攻撃経路を形成する、最も重要な暴露とセキュリティ上の問題点

- ハイブリッド/オンオンプレミス/マルチクラウドのネットワークにおける攻撃に関する主な調査結果

Active Directory と攻撃の経路

攻撃者の視点から見ると、Active Directory が提供するのは、横方向の攻撃を行うための絶好の機会となる。イニシャル・アクセスを獲得することで、低権限のユーザーから高権限のターゲットへと移行することが可能であり、さらには設定ミスや過剰な権限を悪用することで完全に乗っ取ることもできる。

ここでは、実際の Active Directory の攻撃経路を3つ取り上げ、どのようにして攻撃者が、この環境を突破したのかを検証していく。

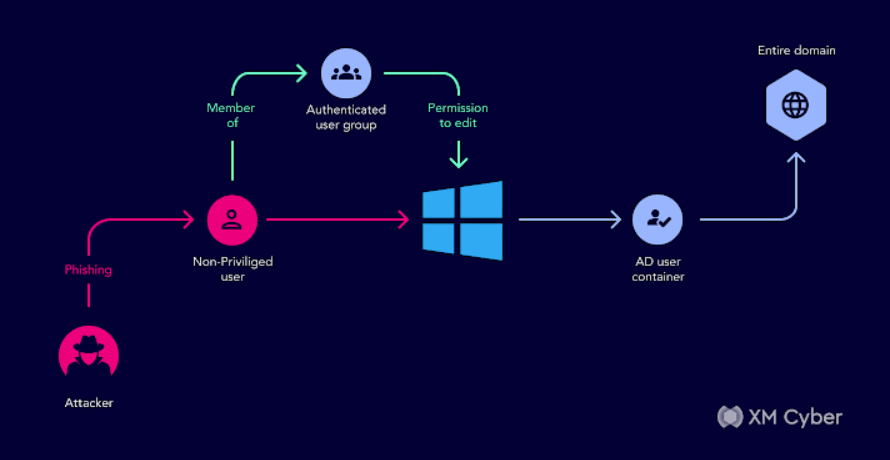

以下は、あるユーザーの環境で観測された、1つ目の攻撃経路だ:

この組織は、セキュリティ体制の強化に熱心に取り組んでいたが、Active Directory は盲点だった。このケースでは、ドメイン内の全ての認証ユーザー (基本的には全てのユーザー) に、パスワードをリセットする権利が誤って付与されていた。

そのため、フィッシングなどのソーシャル・エンジニアリング技術を用いて、攻撃者が Active Directory ユーザーを乗っ取った場合に、他のユーザーのパスワードをリセットし、ドメイン内の全てのアカウントを乗っ取ることが可能となった。

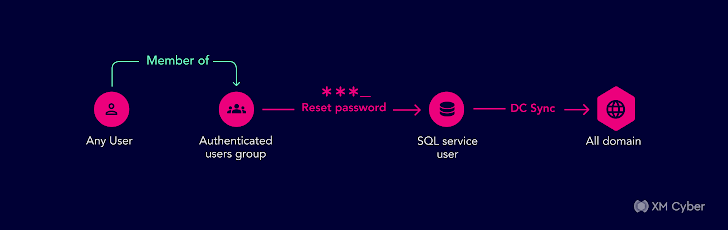

2つ目の攻撃経路は、以下の通りだ:

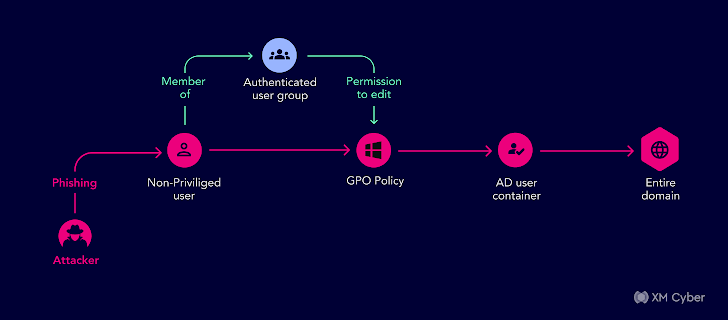

我々は、GPO ポリシーの gPCFileSysPath を悪意のポリシーのパスに変更する権限を持つ、認証ユーザー・グループを介した攻撃経路を発見した。

影響を受けるオブジェクトの1つは AD User Container であり、その子オブジェクトは、Domain Admin グループの一部であるユーザーだった。したがって、このドメイン内の、どのユーザーであっても、Domain Admin のパーミッションを得ることが可能となる。つまり、ドメイン全体を危険にさらすために必要なのは、1人の非特権ユーザーがフィッシング・メールの餌食になることだけだった。それにより、ドメイン全体の、完全な侵害につながる可能性が生じた。

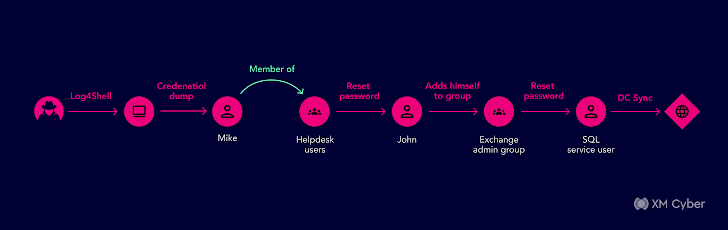

以下に、3つ目のケースを紹介する:

このインシデントは、攻撃者がフィッシング・メールを介して、攻撃者が企業環境に侵入するところから始まる。そのメールをし、ターゲットが開いたときに、パッチ未適用のマシンの脆弱性を悪用して、コードが実行されていたことに原因がある。

次のステップでは、侵入した Active Directory ユーザーのローカル/ドメインのクレデンシャルが、クレデンシャル・ダンピング技術により悪用される。その後に、攻撃者は、自分自身をグループに追加する権限を持つことになるため、侵害した Active Directory ユーザーを、Active Directory のヘルプデスク・グループに追加できるようになる。

このヘルプデスク・グループは、他のユーザーのパスワードをリセットする Active Directory 権限を持っている。したがって、この段階で攻撃者は、他のユーザーのパスワードをリセットできるようになる。攻撃者にとって理想的なターゲットは、古くて使用されていない、管理者の認証情報となる。

そして、管理者になった攻撃者は、Active Directory の他のユーザーに対して、スクリプト・ログオンを追加し、悪意のコードを実行するなどの、ネットワーク内での有害な活動を行うことが可能になる。

上記のシナリオは、Active Directory 環境に侵入する際に攻撃者が用いる、比較的シンプルな方法の一部に過ぎない。だたし、このような現実的な攻撃経路を理解することで、Active Directory や AD Azure 環境に対する、攻撃者の視点を理解できるようになる。

Active Directory エクスプロイトを克服して攻撃を防ぐ方法

以下の項目について、理解を深める必要がある:

- さまざまな攻撃手法と、Active Directory (AD) への悪影響が、どのように組み合わさって攻撃経路を形成するのか?

- AD ユーザーを侵害した攻撃者は、どのようなアクションを起こすのか?

- AD のセキュリティ向上のために何をすべきか?

結論

攻撃経路を知ることは、潜在的な厄介差を持つ環境を、補強する際に有効なものとなる。オンプレミス環境とクラウド環境の Active Directory に存在する、攻撃経路を包括的に把握することで、横方向に攻撃者が移動する方法への理解を、コンテキスト・ベースで深めることができる。

それにより、ユーザー企業は、Active Directory の弱点を攻撃者が悪用するのを防ぐために、本当に修正する必要があるものに優先順位をつけ、環境を強化できる。

Active Directory を、攻撃者の視点から見てみようという、とても興味深い記事です。ベースになっているのは、XM Cyber の The State of Exposure Management in 2023 というレポートです。数多くの大手企業で採用されている Microsoft プラットフォームの、認証と権限の要である Active Directory が、脅威アクターに狙われるのは、その経済価値を考えれば当たり前のことです。よろしければ、以下の関連記事と、Active Directory で検索を、ご参照ください。

2023/04/13:AD のセキュリティ:Tier-Zero 資産の特定と保護を最優先すべきだ

2023/03/22:AD におけるインサイダーの脅威:問題点を洗い出して対策を講じる

2023/03/10:MFA の限界を知ろう:AD との相性の悪さについて深堀りする

You must be logged in to post a comment.