Malicious npm Packages Aim to Target Developers for Source Code Theft

2023/08/30 TheHackerNews — 悪意の npm パッケージを用いる未知の脅威アクターが、被害者のマシンからソースコードや設定ファイルを盗む目的で開発者を標的にするという、オープンソース・リポジトリにおける脅威が消え去らない状況が示唆されている。ソフトウェア・サプライチェーン・セキュリティ企業 Checkmarx は、「このキャンペーンの背後にいる脅威アクターの活動は、2021年ころから発生している。それ以来、彼らは継続的に、悪意のパッケージを公開している」と、The Hacker News と共有したレポートで述べている。

この Checkmarx の最新レポートでは、リモート・サーバに機密情報を流出させるために多数の npm モジュールが細工されるという、2023年8月の初めに Phylum が公開したキャンペーンが、継続して追跡されている。

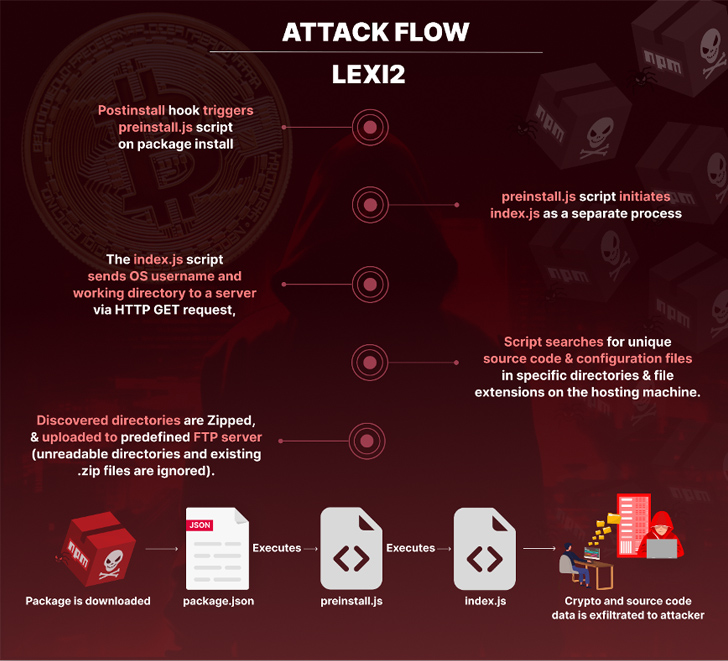

この悪意のパッケージは、package.json ファイルに定義された postinstall フックにより、インストール直後に実行されるように設計されている。このフックは、preinstall.js の起動をトリガーし、index.js を起動してシステムのメタデータを取得して、特定のディレクトリからソースコードと機密情報を採取する。

この攻撃におけるピークは、スクリプトがデータの ZIP アーカイブを作成し、事前に定義された FTP サーバに送信するときである。

すべてのパッケージに共通する特徴は、package.json ファイルの作成者に “lexi2” が使用されていることであり、Checkmarx によると、この活動の起源は 2021年まで遡るとのことだ。

このキャンペーンの正確な目標は不明である、binarium-client/binarium-crm/rocketrefer などのパッケージ名が使用されていることから、標的が暗号通貨セクターに向けられていることが示唆される。

セキュリティ研究者である Yehuda Gelb は、「暗号通貨セクターは、依然としてホットなターゲットであり、単純に悪意のパッケージを拡散するだけではなく、数ヶ月/数年という単位で綿密に計画された攻撃を継続する、敵対者が存在することを認識すべきである」と述べている。

npm に悪意のパッケージ・・・ というニュースが続々と報じられています。それを防御する仕組みの1つであるマニフェストですが、2023/06/28 の「NPM の根幹を揺るがす Manifest Confusion:パッケージ情報が信頼できない理由」や、2023/07/04 の「NPM パッケージの Manifest Confusion :チェックのための Python ツールがリリース」の後は、どうなったのかと、ちょっと気になっています。よろしければ、npm で検索も、ご利用ください。

You must be logged in to post a comment.