Hackers actively exploiting Openfire flaw to encrypt servers

2023/09/26 BleepingComputer — Openfireメッセージング・サーバの深刻な脆弱性を積極的に悪用するハッカーたちが、ランサムウェアによる暗号化と、クリプトマイナー侵害を展開している。Openfire は、Java ベースのオープンソース・チャット (XMPP) サーバであり、すでに 900 万回もダウンロードされ、安全なマルチプラットフォーム・チャット通信のために広く使用されているものだ。脆弱性 CVE-2023-32315 の悪用により、Openfire の管理コンソールで、認証バイパスが引き起こされる。その結果として、未認証の攻撃者による、脆弱なサーバー上での新たな管理者アカウント作成にいたる可能性が生じる。

これらのアカウントを悪用する攻撃者は、悪意の Java プラグイン (JARファイル) をインストールし、GET/POST HTTP リクエストでコマンドを受け取り、それらを実行していく。この危険な脆弱性は、2015年のバージョンに遡って影響を及ぼすとされる。具体的には、3.10.0〜4.6.7/4.7.0〜4.7.4 の、すべての Openfire のバージョンで影響が生じる。

この Openfire の問題は、2023年5月にリリースされたバージョン 4.6.8/4.7.5/4.8.0 で修正された。しかし、VulnCheck の報告によると、2023年8月中旬の時点で、3,000台以上の脆弱な Openfire サーバが、依然として運用されているという。

Dr.Web も、アクティブな悪用の兆候を報告している。ハッカーたちの悪意のキャンペーンにおいて、この脆弱性が攻撃対象として悪用されているという。2023年6月に Dr.Web が実施した調査において、この脆弱性 CVE-2023-32315 のアクティブな悪用が確認された。その時には、サーバへの侵入と、ランサムウェア攻撃が発生したという。

この欠陥を悪用する攻撃者は、Openfire に新しい管理者ユーザーを作成してログインし、任意のコードを実行する悪意のある JAR プラグインを、そこからインストールしている。

Dr. Web は、「このプラグインの機能として挙げられるのは、Openfire ソフトウェアがインストールされたサーバ上でのシェルコマンド実行/POST リクエストによるコードの送信/Java で書かれたコードの起動などである。これが、私たちの顧客のサーバー上で実行された、暗号化トロイの木馬の手順である」と述べた。

この顧客のサーバ上で確認された悪意の JAVA プラグインには、helloworld-openfire-plugin-assembly.jar/product.jar/bookmarks-openfire-plugin-assembly.jar などがある。

マルウェアをキャプチャするために、Openfire のハニーポットを設定した Dr. Web は、野放し状態の攻撃で使用されている、追加のトロイの木馬もキャッチした。最初に発見された追加ペイロードは、Kinsing として知られる Go ベースのクリプトマイニング型トロイの木馬である。

このトロイの木馬は、CVE-2023-32315 を悪用して “OpenfireSupport” という名前の管理者アカウントを作成し、”plugin.jar” という悪意のプラグインをインストールしていた。別のケースでも、攻撃者は同様の感染チェーンを辿ったが、C 言語ベースの UPX がパックされたバックドアがインストールされていた。

Dr.Web のアナリストが観測した3つ目の攻撃シナリオは、悪意のある Openfire プラグインを使用して、侵害済のサーバに関する情報を取得するというものだ。具体的には、ネットワーク接続/IPアドレス/ユーザーデータ/システムのカーネルバージョンなどである。

Dr.Web は、CVE-2023-32315 を悪用する4種類の攻撃シナリオを観測しており、利用可能なセキュリティ・アップデートの適用が急務だと述べている。

未知のランサムウェアによる攻撃

Openfire サーバの複数の顧客が、ランサムウェアによりデータを暗号化されたと報告していることを、BleepingComputer は発見した。そのうちの1つは、ファイルが “.locked1” という拡張子で暗号化されているものだ。

ある OpenFire の管理者は「韓国において、オープンソースの OpenFire を使ってサーバを運用している。私は、openfire 4.7.4-1.noarch.rpm を使用しているが、openfire のインストール・パスである “/opt/openfire” に存在する、すべてのファイルの拡張子が “.locked1” に変更された」と説明している。

2022年以降において、ある脅威アクターが、”.locked1″ 拡張子を付加するランサムウェア用いて、パブリックな Web サーバを暗号化している。

Source: BleepingComputer

6月の時点で BleepingComputer は、このランサムウェアにより暗号化された Openfire サーバの存在を確認している。

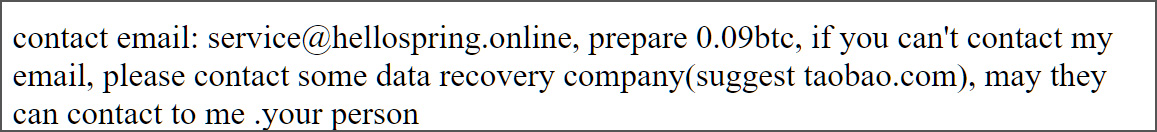

これらの攻撃の背後にあるランサムウェアの種類は不明だが、身代金の要求は一般的に少額であり、0.09~0.12 bitcoins ($2,300~$3,500) となっている。

この脅威アクターは、Openfire サーバだけを標的にしているわけではなく、Web サーバ上に存在する、あらゆる脆弱性を標的にしているようだ。したがって、管理者たちに推奨されるのは、利用可能なセキュリティ・アップデートを、直ちに適用することである。

この Openfire の脆弱性 CVE-2023-32315 ですが、第一報は 2023/08/23 の「Openfire Server への攻撃:約 3,000 台の未パッチ・サーバが標的になっている」です。その時と比べて、侵害のシナリオの研究が進んでいるようですが、それは脅威アクター側も同じです。このサービスを利用しているチームは、対策をお急ぎください。

You must be logged in to post a comment.