New AeroBlade hackers target aerospace sector in the U.S.

2023/12/04 BleepingComputer — これまで知られていなかった AeroBlade という名のサイバースパイ・ハッキング・グループが、米国の航空宇宙分野の組織を標的としていたことが発覚した。この、BlackBerry が発見したキャンペーンは、2022年9月のテスト段階と、2023年7月の高度な攻撃による2段階で展開された。

この攻撃では、企業ネットワークへのイニシャル・アクセスを達成するために、兵器化された文書によるスピア・フィッシングが採用され、ファイル・リストとデータの窃盗が可能な、リバース・シェルのペイロード投下という手法が用いられた。この攻撃の目的は、貴重な情報の収集を目的とした商業的なサイバー・スパイ活動であると、BlackBerry は中程度から高い信頼性で評価している。

キャンペーンの詳細

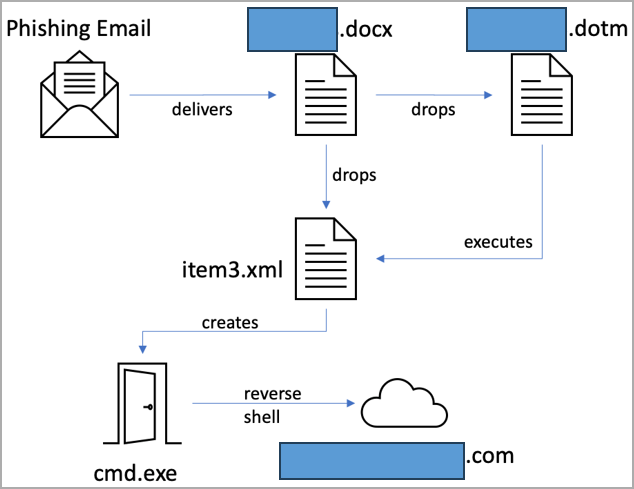

2022年9月に発生した、AeroBlade による1回目の攻撃では、ドキュメント (docx) を添付したフィッシング・メールが使用されていた。このドキュメントは、リモート・テンプレート・インジェクションを利用して、第2段階の DOTM ファイルをダウンロードするものだ。

続いて、悪意のマクロが実行され、標的のシステム上にリバース・シェルが作成され、攻撃者の C2 サーバに接続される。

BlackBerry は、「このファイルを受信した被害者が、”Enable Content” という誘い文句に釣られてクリックすると、[redacted].dotm 文書が開封され、新しいファイルをシステム上にばらまかれる。新しくダウンロードされた、文書は閲覧可能であるため、被害者は最初に電子メールで受け取ったファイルが、正当なものであると信じるようになる」と詳述する。

リバースシェルのペイロードは、難読化された DLL であり、侵害したコンピュータ上の全ディレクトリをリストアップし、次のステップであるデータ窃盗のための準備が進められていく。

この DLL ファイルが備える解析防止メカニズムには、サンドボックス検出/カスタム文字列エンコーディング/デッドコードと制御フロー難読化による逆アセンブル保護/Windows 関数の不正使用を隠す API ハッシュ化などが含まれる。

また、このペイロードは、Windows タスク・スケジューラを介してシステム上で永続性を確立し、”WinUpdate2” という名前のタスクを追加する。

2023年のサンプルで発見された大半の回避メカニズムや、ディレクトリをリストアップしてデータを流出させる機能は、この DLL ペイロードの初期サンプルには搭載されていなかった。

つまり、2022年の試みが、侵入と感染の連鎖のテストに重点を置いていたのに対して、2023年には、より高度な攻撃のためのツールへと進化していたことが示唆される。

どちらの攻撃において、最終的なペイロードは、同じ C2 IP アドレスに接続するリバース・シェルであり、また、この脅威アクターは、フィッシングの段階で同じルアー文書を使用していた。

BlackBerry は、AeroBlade の出所や攻撃の正確な目的を特定できていない。

研究者たちの推測によると、この脅威アクターの意図は、データの窃取と販売/航空宇宙産業に関する情報の転売/被害者への恐喝などのために、盗み出したデータを使用することにあったという。

たしかに、このところ、米国の航空宇宙分野が、サイバー攻撃にさらされています。この AeroBlade との関連性は不明ですが、Boeing に関しては、43GB のバックアップ・データを盗んだと、Lockbit が犯行を主張しています。また、つい先日の 2023/11/28 には、GE と RARPA の機密情報が、ダークウェブで販売されているという記事がポストされていました。

You must be logged in to post a comment.