Stealthy KV-botnet hijacks SOHO routers and VPN devices

2023/12/13 BleepingComputer — Volt Typhoon (Bronze Silhouette) という中国由来の APT ハッキング・グループは、遅くとも 2022年以降において、SOHO ルーターを標的とする攻撃するために、KV-botnet ボットネットを使用していると推定される。Volt Typhoon の手口は、主に ルーター/ファイアウォール/VPN デバイスなどに対して、悪意のトラフィックをプロキシすることで、正規のトラフィックに紛れ込ませて検知を回避するというものだ。Microsoft と米国政府による共同レポートには、攻撃者たちは米国内の通信インフラを混乱させるための悪意のインフラを構築していると記されている。

Microsoft は、「この Volt Typhoon キャンペーンが、将来における政治的/軍事的な危機の際に、米国とアジアを接続する重要な通信インフラを混乱させるための機能の展開を進めていると、中程度の確信を持って評価している」と警告している。

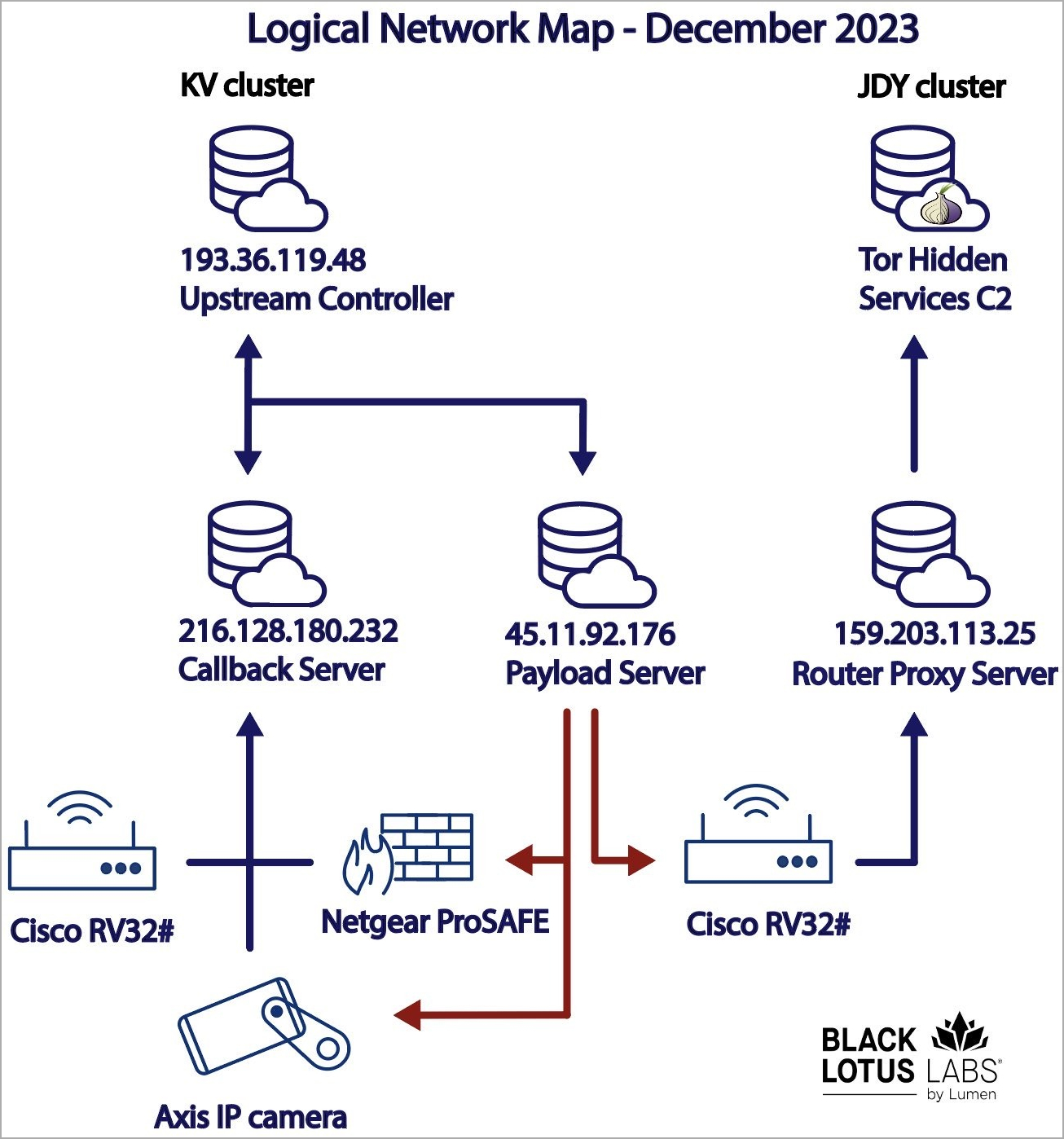

12月13日に Lumen Technologies の Black Lotus Labs チームが発表した詳細レポートによると、Volt Typhoonキャンペーンは、Netgear ProSAFE firewalls/Cisco RV320/DrayTek Vigor などのルーター群に加えて、最近では Axis IP カメラを標的としていることが明らかになった。

Lumen は、「このキャンペーンは、ネットワークのエッジにあるデバイスを感染させるものだ。このセグメントは、近年のリモートワークの増加も相まって、多くの企業のセキュリティ体制における弱点として浮上している」と説明している。

KV-botnet により構築された秘密のデータ転送ネットワークは、電気通信およびインターネット・サービス・プロバイダー/グアムの米国領土政府機関/ヨーロッパの再生可能エネルギー企業/米軍組織などを標的とした攻撃に使用されている。

KV-botnet の標的範囲は、スパイ活動や情報収集に重点を置いていることを示しているが、Black Lotus の報告によると、感染の多くは日和見的なものにも見えるという。

このボットネットの活動は、2023年8月以降から急増し、2023年11月中旬には再び増加している。直近で観測された攻撃日は 2023年12月5日であり、悪意の活動は継続中である。

KV-botnet の技術的詳細

Black Lotus は、KV と JDY という2つの活動クラスターを特定した。前者は価値の高いエンティティをターゲットとしており、手動で操作されている可能性が高いが、後者はあまり洗練されていないテクニックを使って幅広いスキャンを行っているという。

このボットネットは、健全なセキュリティ・スタンスを維持していない、SOHO 事業体が使用するメンテナンス切れのデバイスを標的としている。また、このボットネットがサポートするアーキテクチャは、ARM/MIPS/MIPSEL/x86_64/i686/i486/i386 などである。

当初、この攻撃では、Cisco RV320/DrayTek Vigor/NETGEAR ProSAFE firewalls などが標的とされていたが、後にマルウェアによる攻撃範囲拡大され、M1045-LW/M1065-LW/p1367-E などの Axis IP カメラも対象になっている。

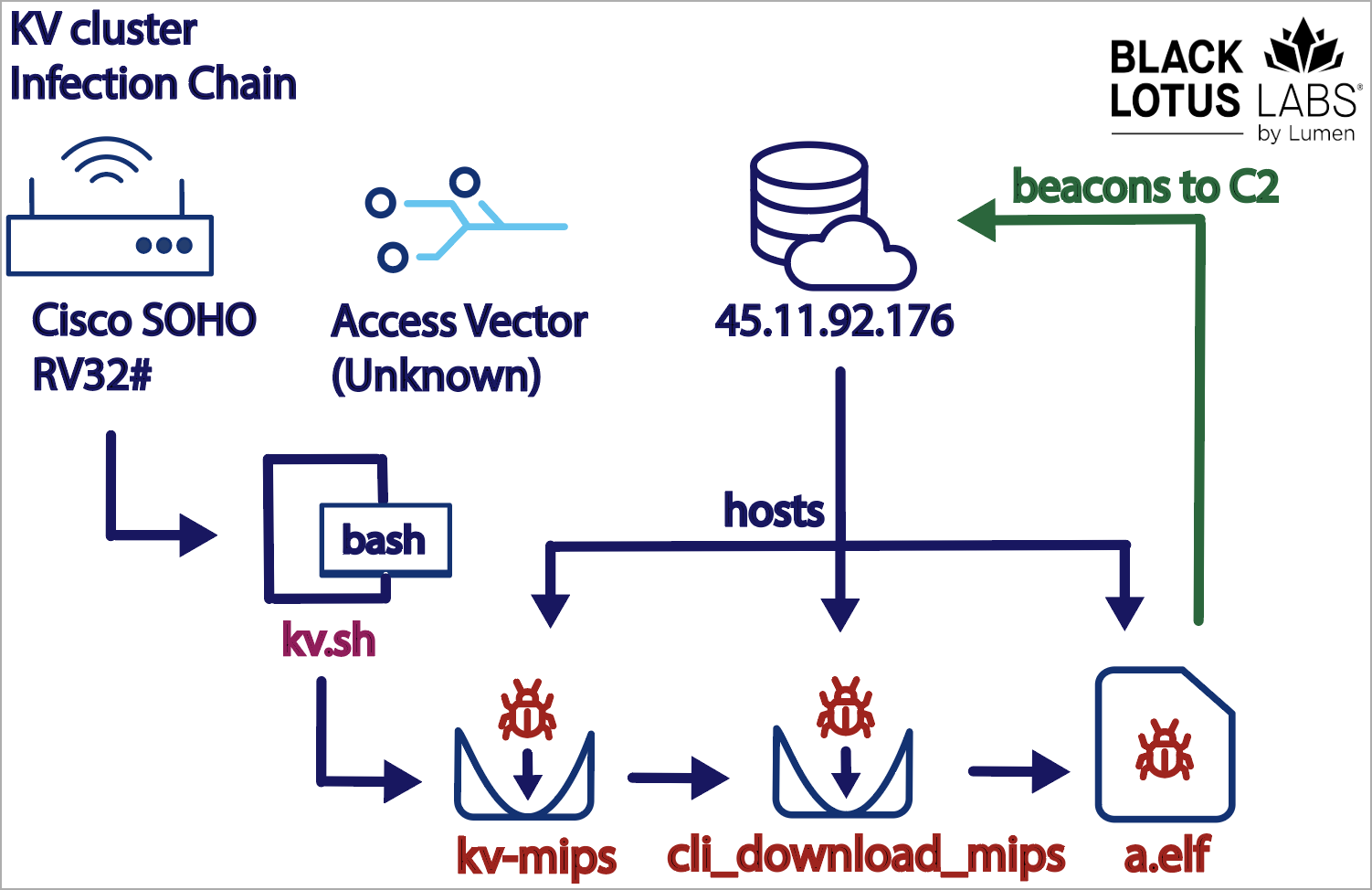

Volt Typhoon は、bash スクリプト (kv.sh) のような、複数のファイルを含む複雑な感染チェーンを関与させ、特定のプロセスを停止させ、感染したデバイス上で実行されているセキュリティ・ツールを削除する。

それらのボットは、検知を回避するために、C2 (command and control) サーバとの通信にランダムなポートを設定して、既存のプロセス名で偽装する。

また、すべてのツール群はメモリ上に配置されるため、ボットの検出が困難であるだけではなく、侵害したデバイス上で持続する能力も持つという。

KV-botnet が C2 から受け取るコマンドは、通信設定の更新/ホスト情報の流出/データ送信の実行/ネットワーク接続の作成/ホストタスクの実行などに関するものだ。

Black Lotus のレポートでは、「オリジナルのバイナリには、隣接する LAN をターゲットにするような組み込み済みの機能は発見できなかったが、SOHO デバイス上にリモートシェルを生成する機能は実装されていた。この機能は、手動でコマンドを実行するか、まだ発見されていないセカンダリ・モジュールを取得し、隣接する LAN をターゲットにするために使用された可能性がある」と詳述されている。

中国によるオペレーション

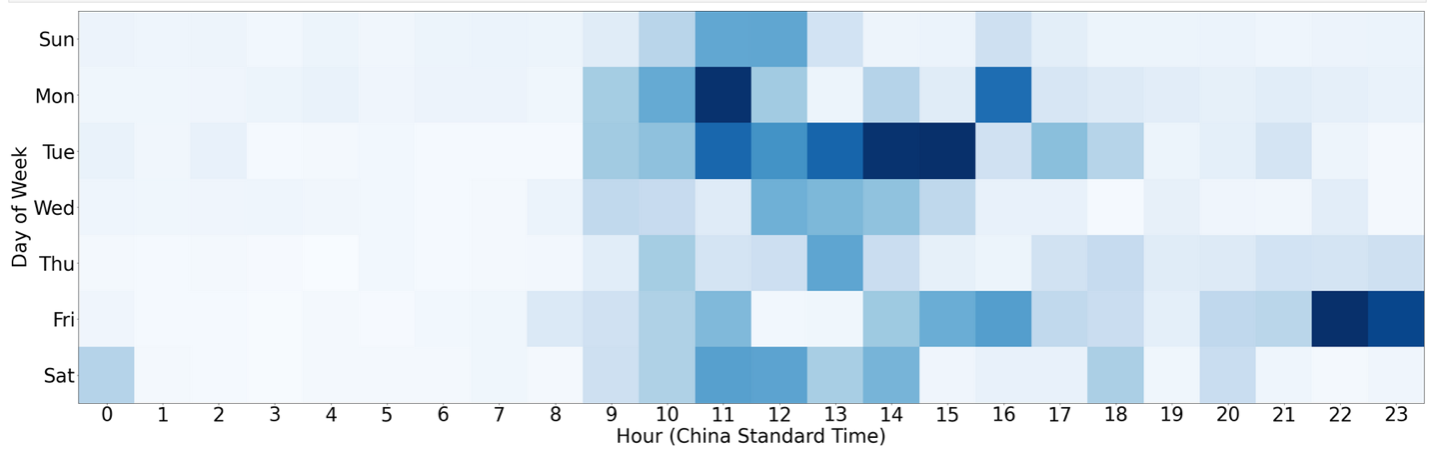

Black Lotus Labs は、IP アドレスの重複/類似した手口/中国標準時と一致する作業時間などから、このボットネットと Volt Typhoon を関連付けている。

KV-botnet 攻撃に見られる高度な難読化技術や、トンネリング・レイヤーを使用するような秘密のデータ転送チャネルは、以前に文書化された Volt Typhoon の手口と重なっている。

また、Lumen のレポートは、KV ボットネットの活動に、不審な減少が見られたことにも言及している。そのタイミングは、2023年5月に CISA により、Volt Typhoon の活動が公開された時と一致している。

Lumen は、このマルウェアのハッシュや、ボットネットに関連する IP アドレスなどの、侵害の指標 (IOC:Indicators of Compromise) を GitHub で公開している。

Volt Typhoon に関する記事は、これで4本目となります。この脅威アクターは、オペレーティング・システム上で利用可能な正規のソフトウェアを、侵害や攻撃のコンポーネントとして好んで使用するという特色を持ちます。いわゆる、LOLBin (living-off-the-land binaries) アクターであり、検出を困難にするという手法を用いています。よろしければ、Volt Typhoon で検索も、ご利用ください。

You must be logged in to post a comment.