Citrix warns of new Netscaler zero-days exploited in attacks

2024/01/16 BleepingComputer — 1月16日 (火) に Citrix は、オンラインで公開されている Netscaler ADC/Gateway アプライアンスで積極的に悪用されている、2つのゼロデイ脆弱性に対して直ちにパッチを適用するよう顧客に促した。このゼロデイ脆弱性 CVE-2023-6548/CVE-2023-6549 は、Netscaler の管理インターフェイスに影響を及ぼすものであり、パッチが適用されていないインスタンスで、リモートコード実行やサービス拒否の攻撃が生じる恐れがある。

ただし、コード実行の前提として攻撃者は、対象となるインスタンスの低特権アカウントにログインし、NSIP/CLIP/SNIP にアクセスした後に、管理インターフェースにアクセスする必要があるという。

また、アプライアンスがゲートウェイ (VPN 仮想サーバ/ICA プロキシ/CVPN/RDP プロキシ) または、AAA 仮想サーバとして設定されていない場合には、DoS 攻撃に対して脆弱になるという。

Citrix によると、このゼロデイ脆弱性の影響を受けるのは、顧客が管理する NetScaler アプライアンスのみであり、Citrix が管理するクラウド・サービスや、Citrix が管理する Adaptive Authentication は影響を受けないとのことだ。

これら2つのゼロデイ脆弱性の影響を受ける、Netscaler のバージョンは以下の通り:

- NetScaler ADC/NetScaler Gateway 14.1-12.35 以前の 14.1

- NetScaler ADC/NetScaler Gateway 13.1-51.15 以前の 13.1

- NetScaler ADC/NetScaler Gateway 13.0-92.21 以前の 13.0

- NetScaler ADC 13.1-37.176 以前の 13.1-FIPS

- NetScaler ADC 12.1-55.302 以前の 12.1-FIPS

- NetScaler ADC 12.1-55.302 以前の 12.1-NDcPP

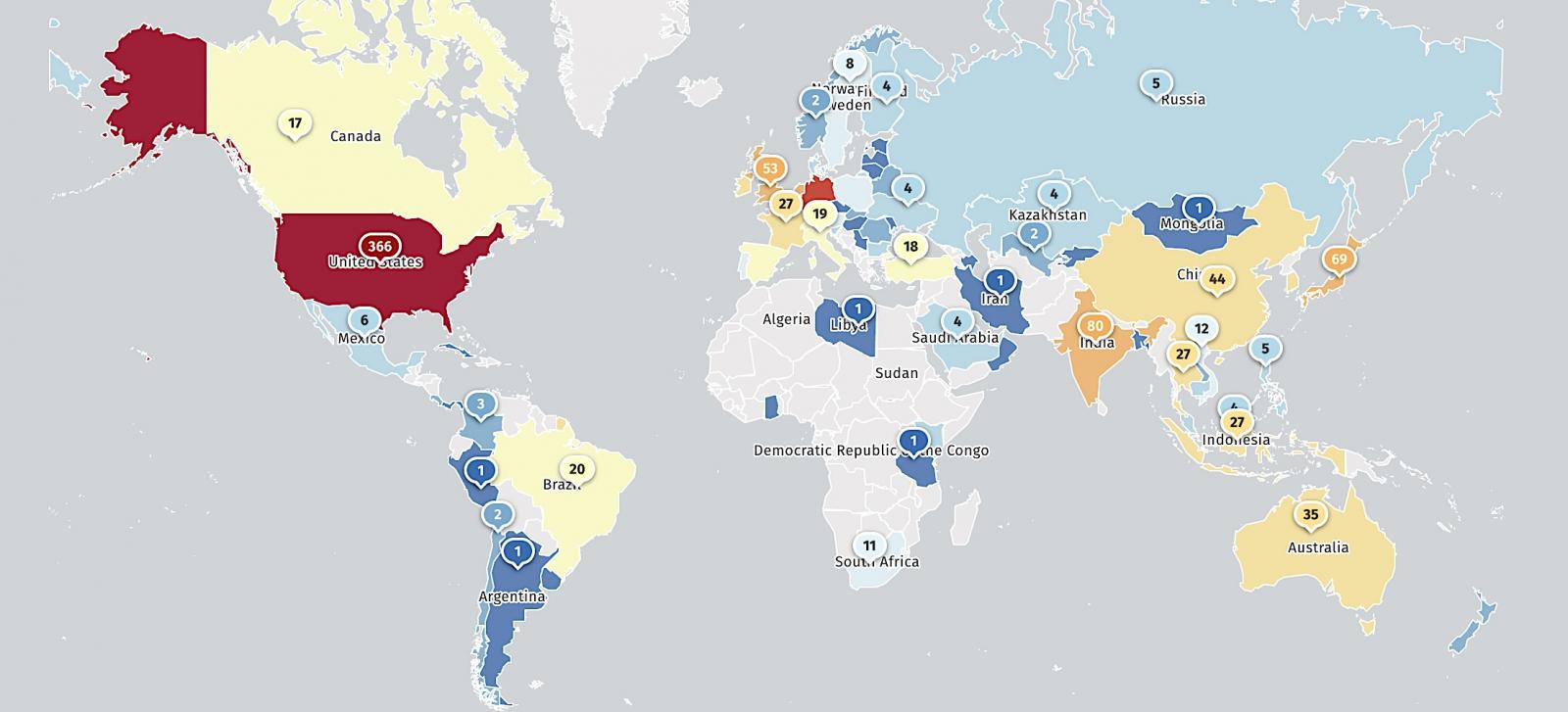

脅威監視プラットフォームである Shadowserver が提供するデータによると、現時点で 1,500台強の Netscaler 管理インターフェイスが、インターネット上に公開されている。

Citrix は 1月16日に発表したセキュリティ・アドバイザリで、「すべての管理者は、潜在的な攻撃をブロックするために、Netscalerアプライアンスに存在する、2つの脆弱性に対して直ちにパッチを適用すべきだ。すでに、未修正のアプライアンス上で、脆弱性 CVE-2023-6548/CVE-2023-6549 の悪用が確認されている。Cloud Software Group は、影響を受ける NetScaler ADC/NetScaler Gateway の顧客に対し、可能な限り早急に更新バージョンをインストールするよう強く求めている」と述べている。

また、NetScaler ADC/NetScaler Gateway のバージョン 12.1 (EOL) ソフトウェアをまだ使用している場合には、サポートが提供されるバージョンへのアップグレードが推奨されている。

今日のセキュリティ・アップデートを直ちに導入できない管理者は、影響を受けるインスタンスへのネットワーク・トラフィックをブロックし、オンラインで公開されないようにする必要がある。

同社は、「Cloud Software Group は、アプライアンスの管理インターフェイスへのネットワーク・トラフィックを、物理的/論理的に分離することを強く推奨する。さらに、セキュア・デプロイメント・ガイドで説明されているように、管理インターフェイスをインターネットに公開しないことを推奨する。インターネットへの露出をなくすことで、この問題が悪用されるリスクを大幅に減らせる」と付け加えている。

Netscaler に存在し、Citrix Bleed と名付けられた脆弱性 CVE-2023-4966 は、2023年10月にパッチが適用されている。この脆弱性は、2023年8月以降において、さまざまな脅威グループによりゼロデイとして悪用され、Boeing などの世界的に有名なハイテク企業や、各国の政府機関のネットワーク侵入に用いられてきた。

また、HHS のセキュリティ・チームである Health Sector Cybersecurity Coordination Center (HC3) は、急増するランサムウェア攻撃から NetScaler ADC/Gatewayインスタンスを保護するよう、セクター全体に対して警告を発表している。

Citrix Bleed に関する記事が目につかなくなったと思ったら、またも Netscaler に脆弱性 CVE-2023-6548/CVE-2023-6549 が発生とのことです。すでに悪用が観測されているようですが、早く収束してほしいと思います。よろしければ、Citrix で検索も、ご利用ください。

You must be logged in to post a comment.