Blackwood hackers hijack WPS Office update to install malware

2024/01/25 BleepingComputer — Blackwood という新たな APT (advanced threat actor) が、企業や個人に対するサイバースパイ攻撃のために、NSPX30 と呼ばれる高度なマルウェアを使用していることが判明した。この脅威アクターは、遅くとも 2018年から活動しており、中間者攻撃 (AitM:Adversary-in-the-Middle) に加えて、単純なバックドアに根ざしたコードベースを持つ、インプラントである NSPX30 マルウェアを 2005年から利用している。

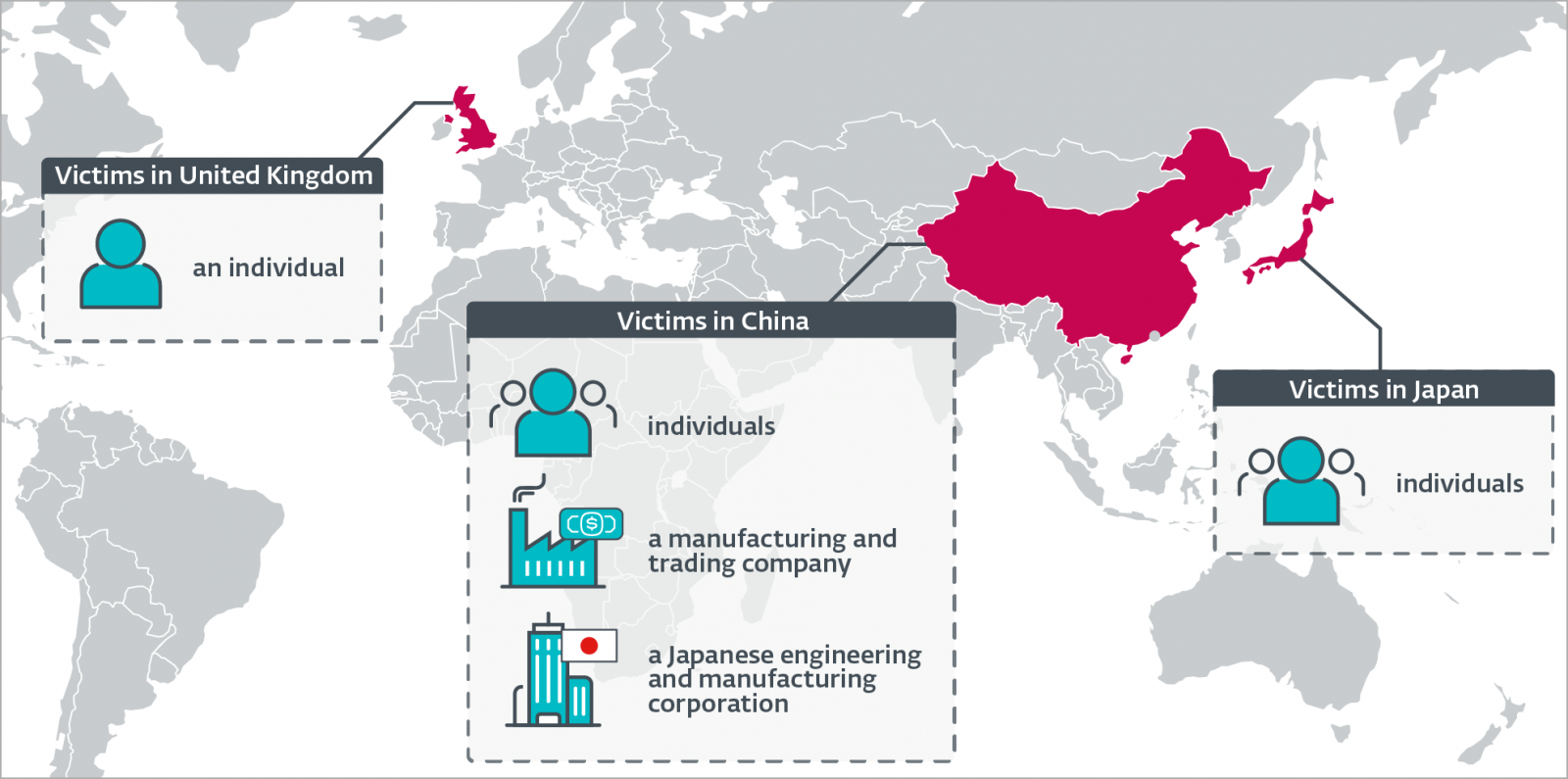

2020年のキャンペーンで Blackwood と NSPX30 インプラントを発見した、サイバーセキュリティ企業 ESET の研究者たちは、Blackwood の活動は中国の国益に合致していると考えている。

Blackwood は、中国/日本/英国などを標的として、WPS Office (オフィス・スイート)/Tencent QQ (インスタント・メッセージング・プラットフォーム)/Sogou Pinyin (ドキュメント・エディタ) などの正規ソフトウェアのアップデート・メカニズムを介して、マルウェアを配信していた。

研究者たちによると、このグループは AitM 攻撃を行い、NSPX30 により生成されたトラフィックを傍受することで活動を隠蔽し、C2 (command and control) サーバも隠し続けているという。

さらに ESET は、複数のアクターに関連するツールキット Evasive Panda/LuoYu/LittleBear などが、ある企業のシステムを標的にしていることを観測している。つまり、中国の複数の APT グループと Blackwood が、アクセスを共有している可能性があるようだ。

NSPX30 の誕生と進化

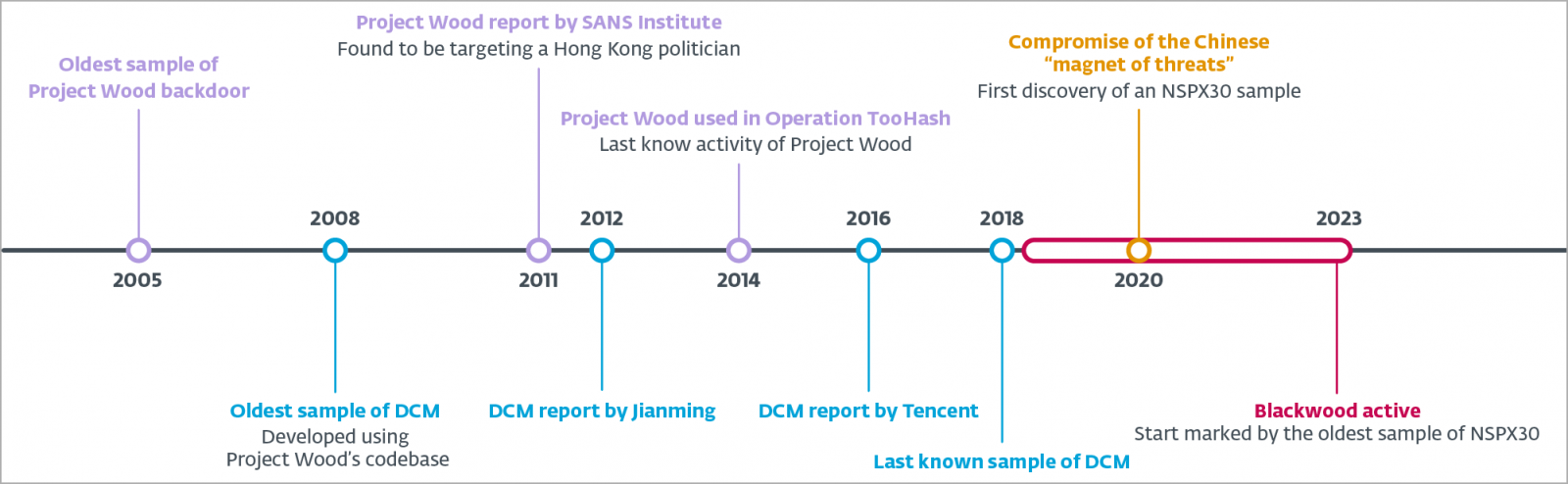

NSPX30 は、”Project Wood” というバックドアのコードを基にして、2005年に誕生した洗練されたインプラントであり、その頃から、システムデータ収集/キーロギング/スクリーンショット撮影などの機能を備えていた。

Project Wood から派生した他のインプラントの中には、2008年に野放し状態での攻撃が確認された DCM (Dark Specter) があるが、このインプラントは複数の機能拡張を特徴としている。

ESET は、NSPX30 が DCM から進化したものであり、このマルウェアの最初の既知のサンプルは、2018年に文書化されたと考えている。

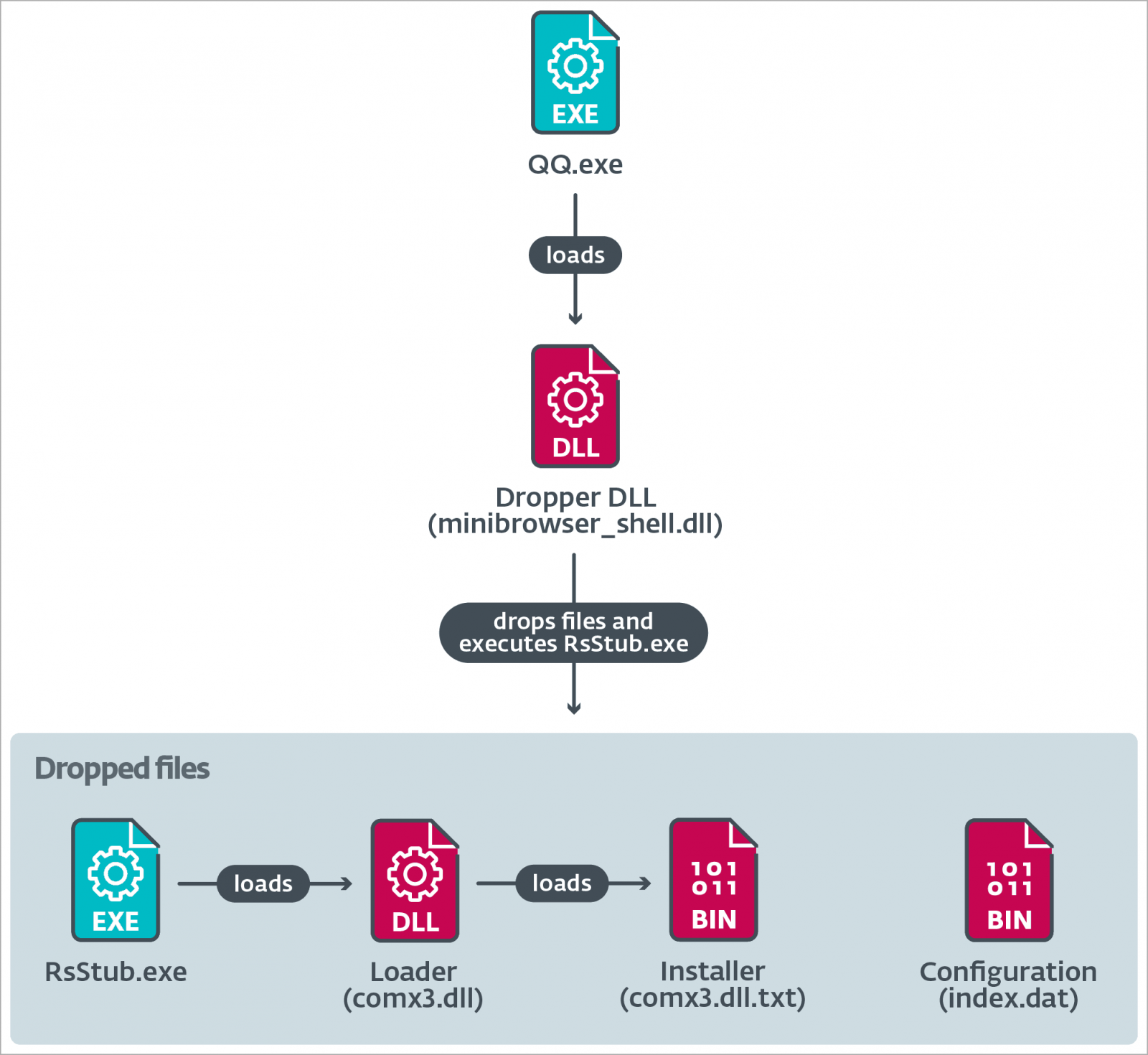

NSPX30 は、その前身とは異なり、ドロッパー/広範な UAC バイパス機能を持つ DLL インストーラー/ローダー/オーケストレーター/バックドアなどのコンポーネントを取り込んでいるが、それぞれが独自のプラグイン・セットを持つ、多段階アーキテクチャを特徴としている。

さらに、そのインフラを隠すためのパケット傍受機能を備えており、秘密裏に活動できるなど、技術的に大きな進歩を示している。また、中国のマルウェア対策ツールの許可リストを追加することで、検出を回避するメカニズムも備えている。

NSPX30 の主な機能は、侵入したシステムからファイル/スクリーンショット/キー操作/ハードウェアやネットワーク・データ/認証情報などを収集することにある。

さらに、このバックドアは、Tencent QQ/WeChat/Telegram/Skype/CloudChat/RaidCall/YY/AliWangWang などから、チャット・ログやコンタクト・リストを盗むことも可能だとされる。

さらに、PID によるプロセスの終了/リバースシェルの作成/指定されたパスへのファイルの移動/感染したシステムからの自身のアンインストールなどの実行も可能だという。

AitM 攻撃

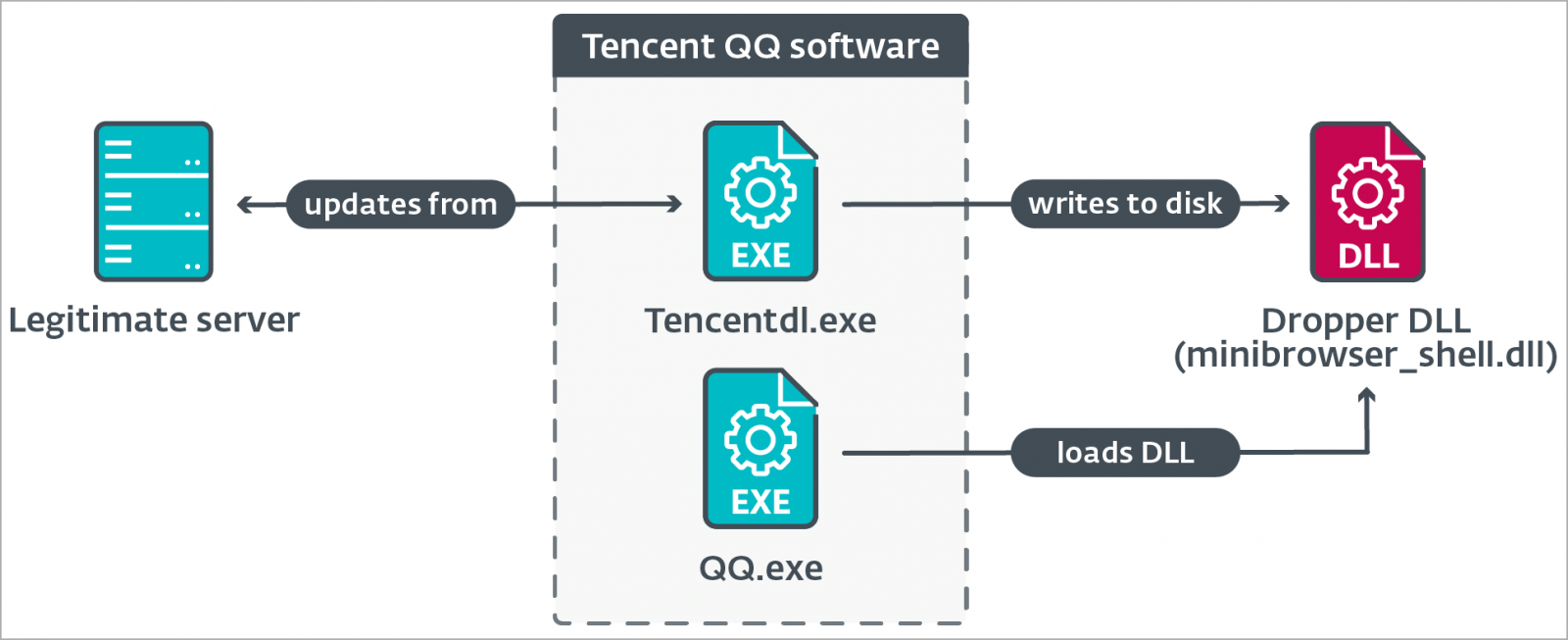

Blackwood の活動の特筆すべき点は、Tencent QQ/WPS Office/Sogou Pinyin などの、正規のソフトウェアによるアップデート・リクエストをハイジャックして、NSPX30 を配信する能力だ。

ただし Blackwood は、被害者のシステムとアップデート・サーバ間の暗号化されていない HTTP 通信を傍受して、代わりにインプラントを配信するために介入するという点で、サプライチェーンの侵害とは異なる。

そもそも、Blackwood が、そのトラフィックを傍受するメカニズムが不明なのだ。ESET は、ターゲットのネットワーク (おそらくルーターやゲートウェイなどの脆弱なアプライアンス) に、インプラントを配置することで可能になると推測しているようだ。

研究者たちは、今回の分析に基づいて、NSPX30 カスタム・インプラントの進化の根源にあるオリジナルのバックドアが、熟練したマルウェア作者により開発されたと考えているようだ。

ESET のレポートでは、このマルウェアと動作に関する十分な技術的詳細および、防御側が自身の環境の保護に使用できる IoC (indicators of compromise) リストが公開されている。

この記事を訳していて思い出したのは、2024/01/09 の「Apple AirDrop のデバイス・ログの解読方法を中国が発見:ユーザーの電話番号などが特定可能に」です。今日の記事との関連性は分かりませんが、双方の背景にあるのは中国政府による言論の統制/弾圧です。よろしければ、APT で検索も、ご利用ください。

You must be logged in to post a comment.