Microsoft Warns of ‘In the Wild’ Outlook Attack – #MonikerLink Bug (CVE-2024-21413)

2024/02/14 SecurityOnline — Microsoft は、Outlook で新たに発見された、ゼロデイ脆弱性 CVE-2024-21413 のアドバイザリを公開した。この脆弱性 CVE-2024-21413 (CVSS:9.8) は、Check Point の Haifei Li により発見されたものであり、その悪用に成功した攻撃者は、悪意のリンクを含む電子メールを送信するだけで、リモートからのコード実行が可能になるという深刻なものだ。

この MonikerLink と名付けられた脆弱性は、Outlook がハイパーリンクを処理する際の特殊な方法を悪用する攻撃者たちに、通常は堅牢な保護されたビューのバイパスを許すものである。この脆弱性 CVE-2024-21413 の特質として挙げられるのは、最小限のユーザー操作により悪用が可能な点である。受信者に対して要求される操作として、積極的な添付ファイル・オープンや、リンクのクリックが不要なため、セキュリティ上の重大な問題となる。

さらに MonikerLink は、 Windows の COM (Component Object Model) の悪用も引き起こす。Outlook に悪意のハイパーリンクを、”Moniker Link” として処理させる攻撃者は、被害者のシステム上でリモートから任意のコードを実行できる。つまり、有害なドキュメントに対して、ユーザーの同意のないコード実行を防ぐための、Office アプリケーションの保護ビューなどの機能をバイパスする。

この悪用は、Microsoft Outlook が “file://”プ ロトコルで始まる、ハイパーリンクを処理する方法の欠陥を狙ったものである。攻撃者は、Outlook のセキュリティ対策を欺くために、特定のパス/感嘆符/余分な文字などで、これらのリンクを細工する。このリンクをクリックすると、ネットワーク・ログイン認証情報 (NTLM:network login credentials) が漏洩して、攻撃者による悪意のコード実行へといたる。

攻撃の仕組み

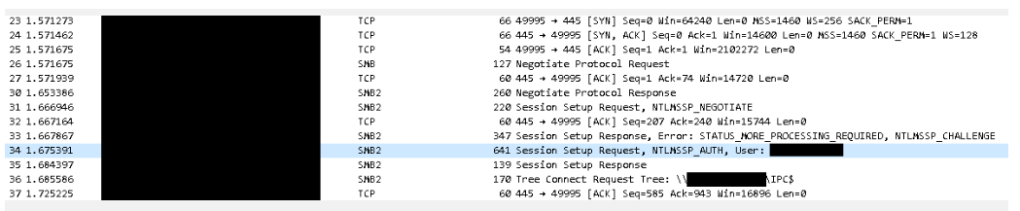

- SMB の悪用:リンクをクリックすると、SMB プロトコルを使用して攻撃者のサーバに強制的に接続され、機密性の高い NTLM 認証情報がネットワーク経由で送信される。

- 任意のコード実行: 攻撃者は Windows の COM (Component Object Model) を利用して悪意のコードを実行し、ターゲットのシステムをさらにコントロールする。

通常のケースにおける Outlook は、” skype:” プロトコルを使用するなどの。潜在的に危険なリンクに対してセキュリティ警告を表示する。”file://” プロトコルにおいても、同様の警告が表示されるはずだが、攻撃者が付加するファイルパス後の感嘆符 ”!” により、被害者のファイルへの秘密裏でのアクセスや、システム上でのコード実行にいたることになる。

Microsoft は、「この脆弱性の悪用に成功した攻撃者は、読み取り/書き込み/削除機能などを実行するための、高い権限を得る可能性がある。さらに攻撃者は、Protected View Protocol をバイパスする悪意のリンクを作成して、ローカルの NTLM クレデンシャル情報の漏洩や、リモート・コード実行 (RCE:Remote Code Execution) を引き起こす可能性がある」と警告している。

さらに、脆弱性 CVE-2024-21413 には、 Microsoft のセキュリティ・プロトコルの要である、ローカルの NTLM クレデンシャル情報を漏洩させる危険性もある。それにより、攻撃者は被害者のシステム上で、高い権限を得ることが可能になり、個人情報の盗難やシステムの完全な侵害などの、さらなる攻撃につながる可能性が生じる。

画像:Check Point

リモート・コード実行が可能になった攻撃者は、以下のような悪意のアクションを仕掛けられる:

- データ窃盗:被害者のシステムに保存されている機密情報を盗み出して、なりすまし/スパイ行為に悪用する。

- マルウェアのインストール:ランサムウェアからスパイウェアにいたるまで、攻撃者は多くの悪意のソフトウェアを注入し、無防備なユーザーに大混乱をもたらす。

- 権限の昇格: 盗んだ認証情報と任意のコードを実行するパワーを武器に、攻撃者は権限を昇格させ、ネットワーク全体を掌握する可能性がある。

- 個人情報の窃盗:NTLM 認証情報を入手した攻撃者は、被害者になりすまして、詐欺行為や機密リソースへの侵入を行う。

Microsoft は、この Outlook の脆弱性に対して迅速にパッチを適用したが、Windows/COM エコシステムは広範であるため、依然として脆弱性の影響を受けやすい状態となっている。ソフトウェア開発者と QA エンジニアは、コードベースを精査して、安全でない API の使い方を特定し、修正しなければならない。

2024年2月の Patch Tuesday には、CVE-2024-21351/CVE-2024-21412 がゼロデイだと記載されていましたが、この CVE-2024-21413 も、かなり危険な脆弱性として認識すべきなのでしょう。新たな情報として、PoC も公開されているようです。この件に関しては、速報として紹介する予定でいます。よろしければ、Outlook で検索も、ご参照ください。

You must be logged in to post a comment.