8,000+ Domains of Trusted Brands Hijacked for Massive Spam Operation

2024/02/26 TheHackerNews — 正規の組織やブランドに属する 8,000以上のドメインと13,000以上のサブドメインが、スパム拡散とクリック収益化のための、狡猾な配信アーキテクチャの一部として乗っ取られている。Guardio Labs が追跡しているのは、SubdoMailingという名称で、遅くとも2022年9月から続いている悪質な活動である。それらの悪意のメールの内容は、偽の荷物の配達通知から、アカウント認証情報を求めるフィッシングにいたるものとなる。

イスラエルのセキュリティ会社 Guardio Labs は、このキャンペーンを ResurrecAds と呼ばれる脅威アクターに起因するとしている。ResurrecAds は、デジタル広告のエコシステムを操作し、不正な利益を得ることを最終目的として、廃棄されたドメインの復活や、大手ブランドとの関連付けなどを行うことで知られている。

Guardio のセキュリティ研究者である Nati Tal と Oleg Zaytsev は、「ResurrecAds は、多数の所有ドメイン名とに加えて、大量のホスト/SMTP サーバ/IP アドレス、そして、民間の住宅用 ISP 接続にいたるまでの、広範なインフラを管理している。特に、このキャンペーンは、一連のドメインに関連する信頼を利用して、毎日のように何百万ものスパムや悪質なフィッシング・メールを流通させている。つまり、セキュリティ対策をすり抜けるために、その信頼性と盗んだリソースを狡猾に利用している」と、The Hacker News と共有したレポートの中で述べている。

それらのサブドメインに含まれるものには、ACLU/eBay/Lacoste/Marvel/McAfee/MSN/Pearson/PwC/Swatch/Symantec/The Economist/UNICEF/VMware などの、大手ブランドや著名な組織に関連するものもある。

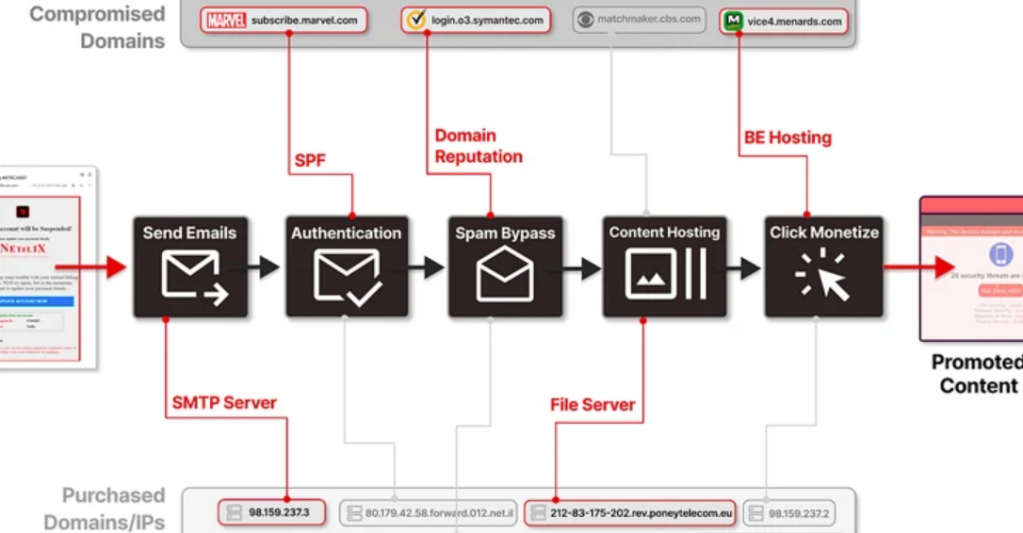

このキャンペーンで注目されるのは、標準的なセキュリティ・ブロックを回避する能力である。テキスト・ベースのスパム・フィルターを回避するために、全体が画像として考案されており、クリックすると異なるドメインを経由して、一連のリダイレクトが開始される。

研究者たちは、「これらのリダイレクトは、あなたのデバイスの種類と地理的な場所をチェックし、利益を最大化するために調整されたコンテンツへと接続するものだ。具体的に言うと、迷惑広告/アフィリエイト・リンク/クイズ詐欺/フィッシング・サイトなどがあり、さらには、直接的な現金詐欺を目的としたマルウェアのダウンロードなどの、より欺瞞的な戦術まであり得る」と述べている。

これらの電子メールにおける、もう 1 つの重要な側面は、Sender Policy Framework (SPF) が回避されてしまう点である。つまり、特定のドメインへの電子メールの送信を、そのメール サーバが許可されていることを確認し、なりすましを防止するように設計された、電子メール認証方法が無力化されてしまう。

さらに言うと、SPF だけではなく、DomainKeys Identified Mail (DKIM) やmDomain-based Message Authentication, Reporting and Conformance (DMARC)のチェックも通過し、悪意のメッセージに対するスパム・フラグ付を阻止している。

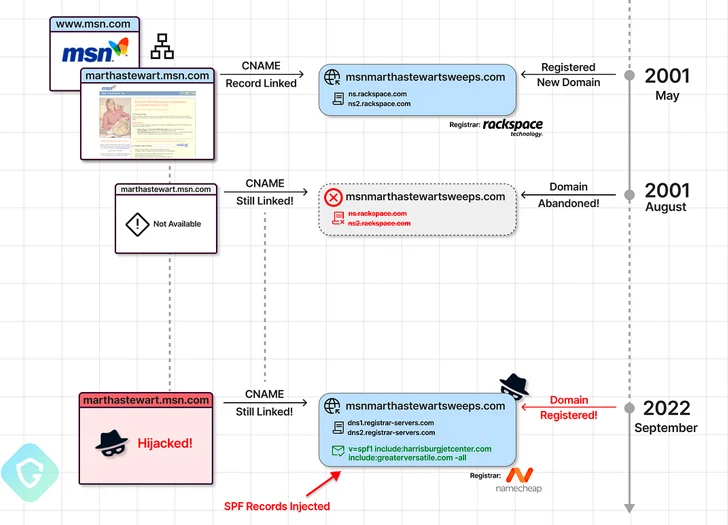

Guardio が取り上げた、偽のクラウド・ストレージ警告メールの一例では、メッセージの発信元はキエフの SMTP サーバだったが、”Return_UlKvw@marthastewart.msn.com” と設定されていた。

さらに “marthastewart.msn.com” の DNS レコードを詳しく調べると、サブドメインの CNAME レコードにより、別のドメイン “msnmarthastewartsweeps[.]com” にリンクされていることが判明した。

研究者たちは、「つまり、”msnmarthastewartsweeps[.]com” の SPF ポリシーを含むすべての動作を、このサブドメインが 継承することを意味する。この場合では、あたかも “msn[.]com” および、そこで承認されたメーラーが、メールを送ったかのように装う脅威アクターが、誰に対してもメールを送ることが可能になる」と指摘している。

ここで指摘しておきたいのは、どちらのドメインも、2001年のある時点では正規のものであったことだ。その後も、一時的にアクティブになっていたが、21年間も放置されていたということだ。なお、”msnmarthastewartsweeps[.]com” が Namecheap に個人登録されたのは、2022年9月のことだった。

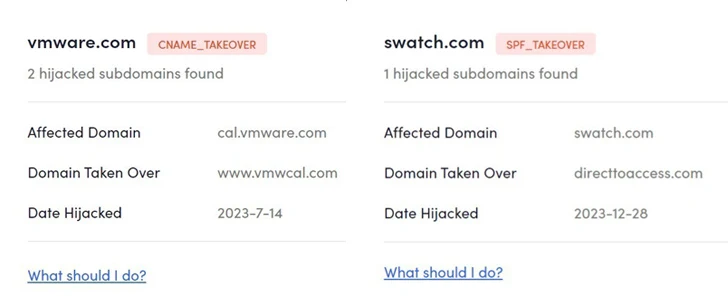

つまり、この巧妙な乗っ取りスキームでは、放置されたドメインの CNAME レコードがぶら下がったまま、長い間にわたって忘れ去られていたサブドメインが、組織的にスキャンされることで、また、それを登録することで支配権が奪われていたことになる。

CNAME 乗っ取りが、深刻な結果をもたらす可能性もある。つまり、そのような評判の高いサブドメインが、ユーザーの認証情報を取得するために設計された、偽のフィッシング・ランディング・ページをホストするために悪用されるからだ。とは言え、乗っ取られたサブドメインが、そのような目的で使用されたという証拠はない。

Guardio によると、既知のドメインの DNS SPF レコードが、廃止された電子メールやマーケティング関連のサービスに関連する、放棄されたドメインを保持している例も発見されたという。それらのドメインの所有権を取得した攻撃者たちが、レコードに自分の IP アドレスを注入し、最終的にメインのドメイン名を用いて、悪意の電子メールを送信することが可能になる。

この脅威に対抗して、それらの悪意のインフラを解体するために、Guardio は SubdoMailing Checker を公開した。この Web サイトを活用するドメイン管理者やサイト所有者は、侵害の兆候を探すことが可能になる。

研究者たちは、「この欺瞞のオペレーションは、さまざまな悪意の広告を配信するために、一連の資産を悪用するよう綿密に設計されている。それにより、”広告ネットワーク” のクライアントに対して、可能な限り多くのクリックを生成することを目的としている」と研究者は述べている。

この広告ネットワークは、評判の良いドメイン/サーバ/IP アドレスなどを侵害し、それらで構成される膨大な集合体で武装されている。そして、悪意の電子メールの伝播プロセスを巧みにナビゲートし、シームレスに切り替え、その資産を自由にホッピングしている。

放置されたドメイン/サブドメインが乗っ取られて、スパムメール配信などに悪用されるという、悪夢のような話です。しかも、有名なブランドが、そこに含まれているという、とても困った状況に陥っているようです。よろしければ、Spam で検索も、ご利用ください。

You must be logged in to post a comment.