How to Find and Fix Risky Sharing in Google Drive

2024/03/06 TheHackerNews — Google Workspace の管理者なら誰でも、Google Drive 上で緩く共有された機密情報が、あっという間に乱雑な状態になることを知っている。それは、誰のせいでもない。組織の内外でのリアルタイム・コラボレーションを実現するための、生産性向上スイートとして設計されている以上、避けられないことなのだ。

その一方で、セキュリティ・リスク管理チームにとっての、Google Drive がもたらす耐え難いリスクとは、機密データ/過剰な権限/不適切な共有という有害な組み合わせにある。しかし、その背景や意図を十分に理解せずに、典型的なビジネス慣行と潜在的なリスクを区別することは困難である。

従業員のメール・ボックス内に存在する、機密データの保護に対して革新的な手法を提供する、Material Security が最近になって開始したのは、Google Drive 内に散在する機密情報を、発見/修復するパワフルなツールキットで保護するという、データ保護のサービスである。

Material Security による Google Drive 保護の方法とは?

Google Drive に何があり、どこで共有されているかという、基本的な質問に答える必要がある。その際に、Workspace の管理ダッシュボードを使用すれば、骨の折れる手作業が避けられず、また、Drive API を使用すればコストと複雑さが生じる。機密性の高いコンテンツが数多く存在するため、この分野に注力する必要があるが、必要な深さまで到達するのは難しい。

Material のモデルは、Google Workspace テナントと同期する、強力なデータ・プラットフォームに支えられている。それにより、過去のファイルコンテンツ/メタデータ/アクセス権/共有設定などの、構造化モデルが構築された後に、継続的なアクティビティに基づいた最新の状態が保たれる。

このデータ・プラットフォームは、Drive API との連動だけでは不可能な、詳細な検査も可能にする。このデータ・プラットフォームを基盤とする Material は、以下のような機能を提供している:

- カスタムビルドされた ML ベースの検出ルールでファイル・コンテンツをスキャンし、機密データの幅広いカテゴリである PII/PCI/PHI などに照らし合わせ、センシティブなコンテンツを特定/分類する。

- ファイルやフォルダの権限セットと共有設定を計算し、コンプライアンスを理解/実証しやすい統一されたアクセス・モデルを構築する。

- 正確な検索結果とアクティビティ・トリガーに基づき、アクセスの自動的な取り消しを可能にし、リスク・プロファイルを継続的に削減する。

Material の精度の高さにより、複雑で膨大なデータ・リポジトリを効果的に管理することが可能になる。以下の Youtube で確認してほしい。

Google Drive の足跡における死角を照らす

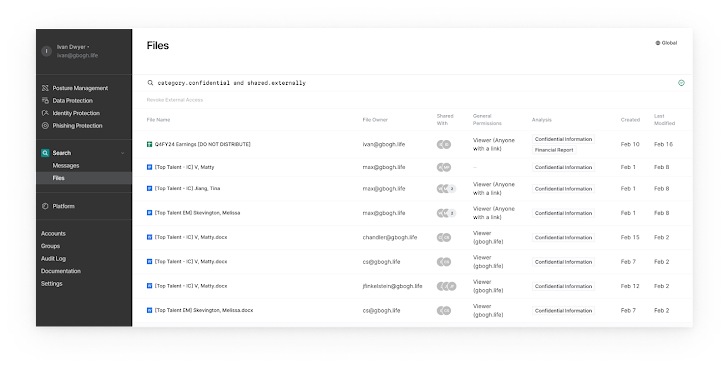

パワフルなデータ・プラットフォームを基盤として、Google Drive のフットプリントをトレースし、調査に値する有害な組み合わせを特定するための、表現力豊かな検索インターフェイスが提供される。 それぞれのファイルのメタデータ/所有権/コンテンツ/ロケーション/共有などが検索されるため、以下のような質問に答えることができる。

- 外部で共有されている財務記録を含む、すべてのファイルを表示する。

- 公開リンク経由で閲覧可能で PII を含んでいる、すべてのファイルを表示する。

- 来週に退社するユーザーがアクセス可能なファイルを全て表示する。

- Gmail アドレスで共有される機密情報を含む、すべてのファイルを表示する。

- 共有ドライブ上の健康記録を含む、すべてのファイルを表示する。

危険な死角を、より多く照らすことで、セキュリティ態勢が強化され、環境の透過性が高まる。

自動化された修復により流出経路をブロックする

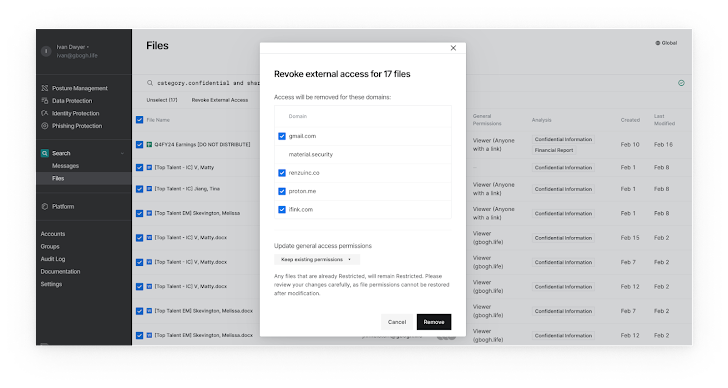

Google Drive の有害な組み合わせを修正するための、主要な修復モードとは、アクセス権の剥奪にある。表面的には簡単そうに聞こえるが、スペース全体の条件を考慮すると、それは多次元的なパズルになる。外部との共有はいつ有効なのか? いつから無効になのか? 所属すべきでないグループに所属しているユーザーはいるのか? 機密情報の追加による文書が変更された場合の変更すべき設定は?

正確な検索とアクティビティ・ベースのフィルタリングにより、次のようなシナリオの改善ワークフローが可能になる:

- 機密情報を含むファイルの、公開リンクを自動的に取り消す。

- ファイルに機密情報が含まれている場合には、外部との共有を確認するメッセージをユーザーに送信する。

- 特定の外部ドメインと共有されている、すべてのファイルへのアクセスを一括して遮断する。

- 漏洩の挙動を示す特定のアカウントからのアクセスを、すべて取り消す。

- 個人健康情報を含む、組織からアクセス可能なすべてのファイルを、”制限付き” にリセットする。

一般的に言って、それぞれの適用の自動化は、日常的な使用に支障をきたす可能性があるため、正確に構築することが重要となる。コンテンツの性質を理解することが重要である。つまり、信頼されているドメインや、一般的なユーザーの行動を深く理解することで、脆弱な領域を適切に抑えることが可能となる。

Material Security で生産性を維持

あらゆる組織にとって、生産性向上スイートは重要なインフラであると、Material は考えている。そして、重要なインフラとして、攻撃を効果的に阻止し、環境全体のリスクを低減できる、綿密なセキュリティ防御が最も重要である。

Google Drive 向けデータ保護機能の新機能は、これまでは専用ツールが必須であった、データの発見/ガバナンス/アクセスの問題を解決する。

Material Security をプッシュする記事ではありますが、こういう世界を丹念に調べて、ソリューションを提供している組織の洞察力は、大いに参考にすべきだと思います。我々のチームも、Google Drive を活用しているのですが、なんとなく共有が広がり、これで良いものかと考え込むときもあります。数多くのチームにとって、共通の悩みですね。よろしければ、Google Drive で検索も、ご利用ください。

You must be logged in to post a comment.