New MFA-bypassing phishing kit targets Microsoft 365, Gmail accounts

2024/03/24 BleepingComputer — Microsoft 365 および Gmail のアカウントを標的とし、二要素認証 (2FA) 保護をバイパスするために、Tycoon 2FA という PhaaS プラットフォームを使用する、サイバー犯罪者が増加している。2023年10月に実施された Sekoia の定期的な脅威ハンティングの最中に、Tycoon 2FA は発見されている。遅くとも 2023年8月には、Saad Tycoon グループがプライベートな Telegram チャンネルを通じて提供したようだ。

この PhaaS (phishing-as-a-service) キットは、Dadsec OTT などの中間者攻撃 (AitM) プラットフォームと類似しており、コードの再利用や開発者間のコラボレーションの可能性も示唆している。

2024年に Tycoon 2FA は、さらにステルス性の高い新バージョンをリリースしている。現時点において、このサービスは 1,100 のドメインを活用し、何千ものフィッシング攻撃が観測されている。

Tycoon 2FA 攻撃

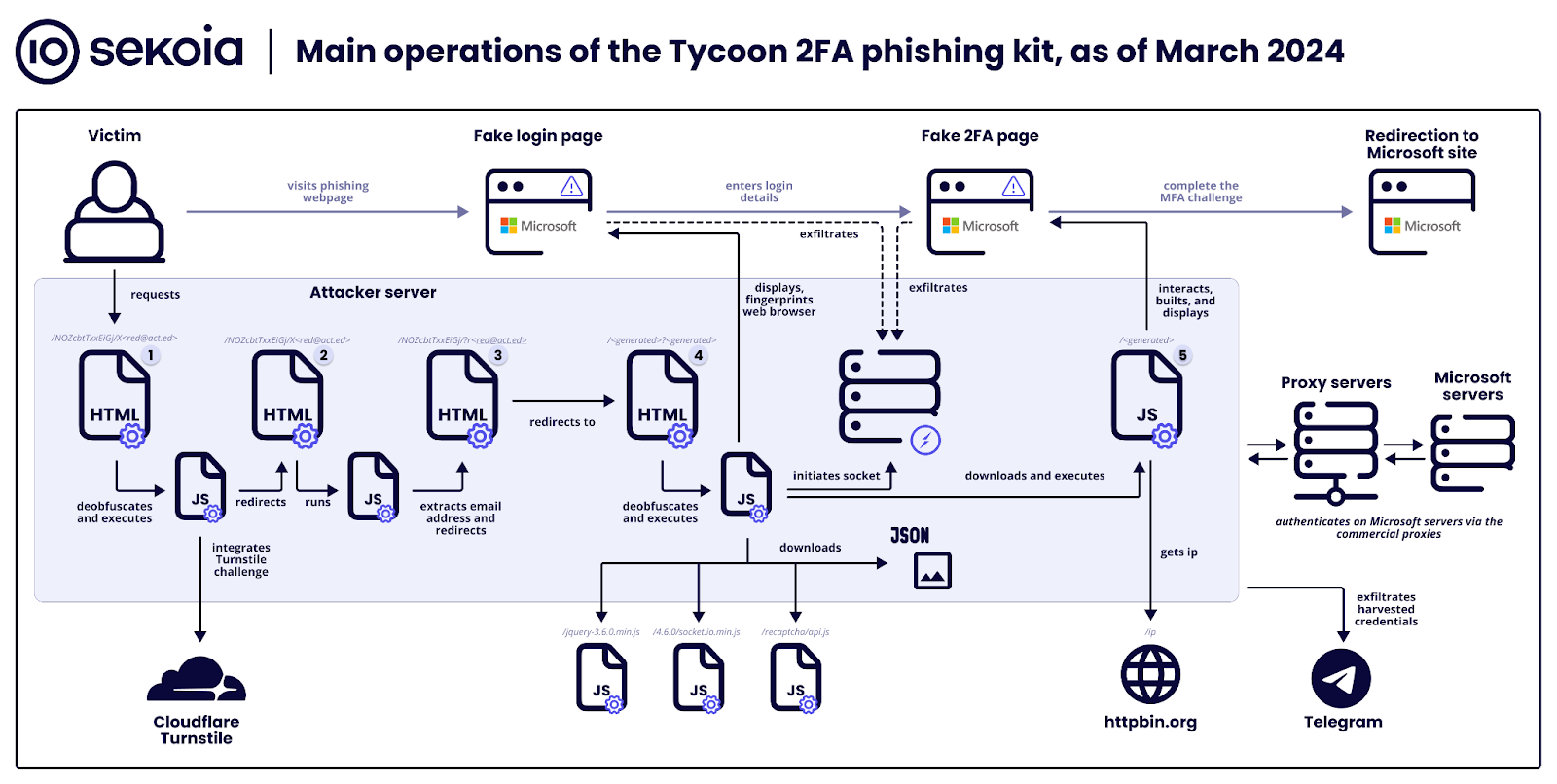

Tycoon 2FA 攻撃は、フィッシング Web ページをホスティングするリバース・プロキシ・サーバを使用している。それにより脅威アクターは、セッション・クッキーを盗み、被害者の入力を傍受し、正規のサービスに中継するという、多段階のプロセスで侵害を深めていく。

Sekoia は、「ユーザーが MFA チャレンジを完了し、認証が成功すると、中間サーバーがセッション・クッキーを取得します。それを盗み出した攻撃者は、ユーザーのセッションを再生し、多要素認証 (MFA) メカニズムをバイパスできる」と述べている。

Secoia の報告書では、以下の7つの Stage 分けて、一連の攻撃を説明している:

- Stage 0:攻撃者は、URL または QR コードを埋め込んだ電子メールを介して、悪意のあるリンクを配信し、被害者を騙してフィッシング・ページにアクセスさせる。

- Stage 1: セキュリティ・チャレンジ (Cloudflare Turnstile) により、ボットからのアクセスはフィルタリングされ、人間による操作のみが欺瞞的なフィッシング・サイトへと進んでいく。

- Stage 2:バックグラウンド・スクリプトが、URL から被害者のEメールを抽出し、フィッシング攻撃をカスタマイズする。

- Stage 3:ユーザーはフィッシング・サイトの別の部分に静かにリダイレクトされ、偽のログイン・ページに近づく。

- Stage 4:このステージでは、Microsoft の偽ログインページを提示され、データ流出を実施するために、WebSocket を用いた認証情報が行われる。

- Stage 5:このキットは、2FA チャレンジを模倣し、2FA トークンまたはレスポンスを傍受し、セキュリティ対策を迂回していく。

- Stage 6:最後に、被害者は正規のページに誘導されるが、この間にフィッシング攻撃が成功したことを検知できない。

攻撃の概要は、すべての Step を含む、以下のプロセス図で説明されている。

進化と規模

Sekoia のレポートによると、今年にリリースされた Tycoon 2FA フィッシング・キットの最新バージョンは、フィッシングと回避能力を向上させるために、大幅な修正を導入しているようだ。

主な変更点としては、JavaScript と HTMLコードの更新および、リソースの取得順序の変更に加えて、ボットや分析ツールからのトラフィックをブロックするための、より広範なフィルタリング機能などが挙げられている。

たとえば、このキットは、Cloudflare Turnstile チャレンジが解決されるまで、悪意のリソースの読み込みを遅延させるようになり、URL には擬似ランダムな名前を使用することで、その活動を見え難くしている。

また、Tor ネットワーク・トラフィックやデータセンターにリンクされた IP アドレスの識別が向上し、特定のユーザー・エージェント文字列に基づき、トラフィックを拒否するようになっている。

Tycoon2FA をフィッシング詐欺に利用している、サイバー犯罪者たちの幅広いユーザーベースが確認されており、その規模は相当なものであると、Sekoia は報告している。

運営者にリンクされたビットコイン・ウォレットは、2019年10月以降において、1,800件以上の取引を記録しており、キットが発売された2023年8月から、顕著に増加しているという。

530 件以上のトランザクションは、$120 以上の取引であり、10日間のフィッシング・リンクのエントリー価格だとされる。2024年3月中旬までに、この脅威アクターのウォレットは、合計で $394,015 相当の暗号通貨を受け取っている。

サイバー犯罪者たちに数多くの選択肢を提供する PhaaS 空間に、最近になって加わったものが Tycoon 2FA である。2FA 保護をバイパスさせるための、他の注目すべきプラットフォームとしては、LabHost/Greatness/Robin Banks などがある。

Tycoon 2FA 操作と関連付けられる侵害指標 (IoC) のリストについては、50以上のエントリーを含むリポジトリを、Sekoia が公開している。

この Tycoon 2FA ですが、なかなかの規模の PhaaS へと成長しつつあるようです。このブログで、これまでに登場してきた PhaaS には、W3LL/EvilProxy などがあります。よろしければ、PhaaS で検索も、ご利用ください。

You must be logged in to post a comment.