Alert: New Phishing Attack Delivers Keylogger Disguised as Bank Payment Notice

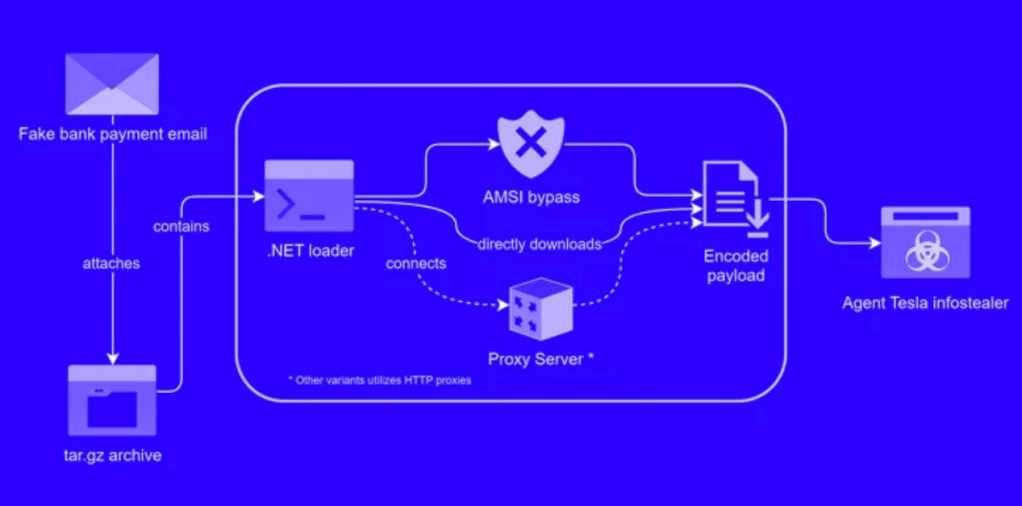

2024/03/27 TheHackerNews — 革新的なローダー・マルウェアを活用する、新たなフィッシング・キャンペーンにより、情報窃取とキーロガーの機能を持つ Agent Tesla が配信されている。Trustwave Spider Labs によると、2024年3月8日に、この攻撃チェーンを持つフィッシング・メールが発見されたという。このメッセージは、銀行からの支払い通知を装い、ユーザーにアーカイブ・ファイルの添付ファイルを開くよう促すものだった。このアーカイブ (Bank Handlowy w Warszawie – dowód wpłaty_pdf.tar.gz) には、悪意のローダーが隠されており、感染させたホスト上で Agent Tesla を展開する手順を起動させる。

3月26日のブログで、Trustwave のセキュリティ研究者である Bernard Bautista は、「このローダーは、難読化を用いて検知を回避して、複雑な復号化手法でポリモーフィックに動作する。また、アンチウイルス防御を回避する機能も搭載しており、さらにトラフィックを難読化するためにプロキシを活用して、特定の URL とユーザー・エージェントを介してペイロードを取得している」と詳述している。

脅威アクターたちは、無防備な被害者を騙して感染シーケンスを起動させるために、一見すると安全そうに見えるファイルにマルウェアを埋め込むという手口を、頻繁に採用してきた。

この攻撃で使用されているローダーは .NET で書かれている。Trustwave は、各種の復号化ルーチンを用いて設定にアクセスし、最終的には、リモートサーバから XOR エンコードされた Agent Tesla ペイロードを取得する、2種類の亜種を発見した。

このローダーは、Windows Antimalware Scan Interface (AMSI) の検知を回避するようにも設計されている。AMSI とは脅威を検出するツールであり、セキュリティ・ソフトウェアがファイル/メモリ上のデータをスキャンする際に用いるものだ。

Bautista は、「msiScanBuffer 関数にパッチを当てることで、マルウェアによるメモリ内コンテンツのスキャンを回避できる」と説明している。

最終的な段階において Agent Tesla は、メモリ内でデコードして実行し、トルコの正規のセキュリティ・システム・サプライヤー “merve@temikan[.]com[.]tr” に関連付けられた、侵害済のメール・アカウントを介して、SMTP 経由で機密データを秘密裏に流出させる。

Trustwave によると、このアプローチにより匿名性のレイヤーが追加され、検出を回避するだけではなく、専用の流出チャネルを設定する手間が省かれるという。もちろん、攻撃者の特定も困難になる。

Bautista は、「このローダーは、AMSI の検出を回避し、ペイロードを動的にロードするための、パッチ適用などの方法を採用しており、Agent Tesla の展開戦術における、顕著な進化を示している」と述べている。

また、TA544 というサイバー犯罪グループによる、別のフィッシング活動が、BlueVoyant により発見された。このキャンペーンにおける手法は、正規の請求書に見せかけた PDF を利用し、ほぼ完全にハックされた WordPress サイトを包含する C2 (command-and-control) サーバーとの接続を確立し、WikiLoader (別名:WailingCrab) を配布するというものだ。

また TA544 は、2023年11月に Windows セキュリティ・バイパスの脆弱性 CVE-2023-36025 を武器にして、IDAT Loader という別のローダー・ファミリーを介して Remcos RAT を配布し、感染させたシステムの制御を掌握できるようにしていた。

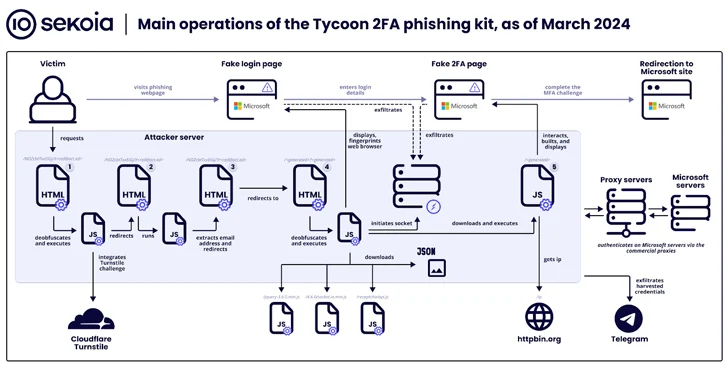

この発見は、Tycoon と呼ばれるフィッシング・キットの使用急増に続くものである。Sekoia は、「ここ数カ月で最も広まった、敵対的中間者フィッシング・キットの1つであり、2023年10月下旬〜2024年2月下旬にかけて、1,100 以上のドメイン名が検出された」と述べている。

2024年2月に Trustwave により公に文書化された Tycoon は、Microsoft 365 のユーザーをターゲットにするサイバー犯罪者が、偽のログイン・ページを介して、認証情報/セッション・クッキー/2要素認証 (2FA) コードを取得を可能にするものだ。このサービスは、遅くとも2023年8月以降から、Telegram のプライベート・チャンネルを通じて提供されている。

このフィッシング・キットの特徴は、ボットを活性化させ解析の試みを阻止するための、広範なトラフィック・フィルタリング手法を組み込んでいる点にある。ユーザーを認証情報採取ページにリダイレクトする前に、サイト訪問者に Cloudflare Turnstile チャレンジの完了を要求する。

また、Tycoon と Dadsec の OTT フィッシング・キットの間には、オペレーションとデザインに類似点がある。つまり、Tycoon の開発者が Dadsec のソース・コードにアクセスし、自分たちのニーズに合うように手を加えた可能性がある。この推測は、2023年10月に Dadsec OTT のソースコードが流出したという事実に裏付けられる。

Sekoia は、「Tycoon の開発者は、フィッシング・キットの最新バージョンで、ステルス機能を強化した。最近のアップデートは、Tycoon 2FA フィッシング・ページを充実させ、インフラ・セキュリティ製品による検知率を低下させている可能性がある。さらに、その使い易さと低価格化により、脅威アクターたちの間で、かなり人気がある」と述べている。

Agent Tesla に関する直近の記事は、2023/11/21 の「Agent Tesla マルウェアの新たな亜種:Office の脆弱性 CVE-2017-11882 を悪用?」でした。この他にも、2023/02/14 の「QBot/Lokibot/AgentTesla が Top-3 という調査結果:2023年1月のマルウェア・レポート」などもあり、相変わらず暴れまくっているマルウェアという感じです。よろしければ、Agent Tesla で検索も、ご利用ください。

You must be logged in to post a comment.