Red Hat warns of backdoor in XZ tools used by most Linux distros

2024/03/29 BleepingComputer — 3月29日に Red Hat が公開したのは、最新のデータ圧縮ツール/ライブラリである XZ Utils にバックドアが見つかったという警告である。同社は、Fedora の開発版/実験版を実行しているシステムの使用を、直ちに停止するようユーザーに求めている。Red Hat は通知で、「FEDORA 41/FEDORA RAWHIDE INSTANCES の使用を直ちに中止してほしい」と述べている。

さらに同社は、「調査の結果、このパッケージが存在するのは、Red Hat コミュニティのエコシステム内の、Fedora 40/Fedora Rawhide にのみであることが判明した。したがって、あらゆる Red Hat Enterprise Linux (RHEL) バージョンにも、影響は生じない。私たちは、Debian unstable (Sid) 用にビルドされた xz 5.6.x の環境で、インジェクションもビルドされたという報告と証拠を得ている。他のディストリビューションも、影響を受ける可能性がある」と詳述している。

さらに、Debian のセキュリティ・チームからも、この脆弱性について警告するアドバイザリが出されている。Debian のアドバイザリによると、Debian Stable では侵害されたパッケージは使用されていないとのことだ。影響を受けるのは、Debian の Testing/Unstable/Experimental ディストリビューションであり、XZ はアップストリームの 5.4.5 コードに戻されているという。

このセキュリティ問題は、Microsoft のソフトウェア・エンジニアである Andres Freund により発見された。彼は、Debian Sid (Debian distro のローリング開発版) が動作する Linux ボックスで、SSH ログインの遅延についての調査中に、この問題を発見したという。しかし、XZ 5.6.0/5.6.1 に追加された悪質なコードの目的については、不明なままだと、述べている。

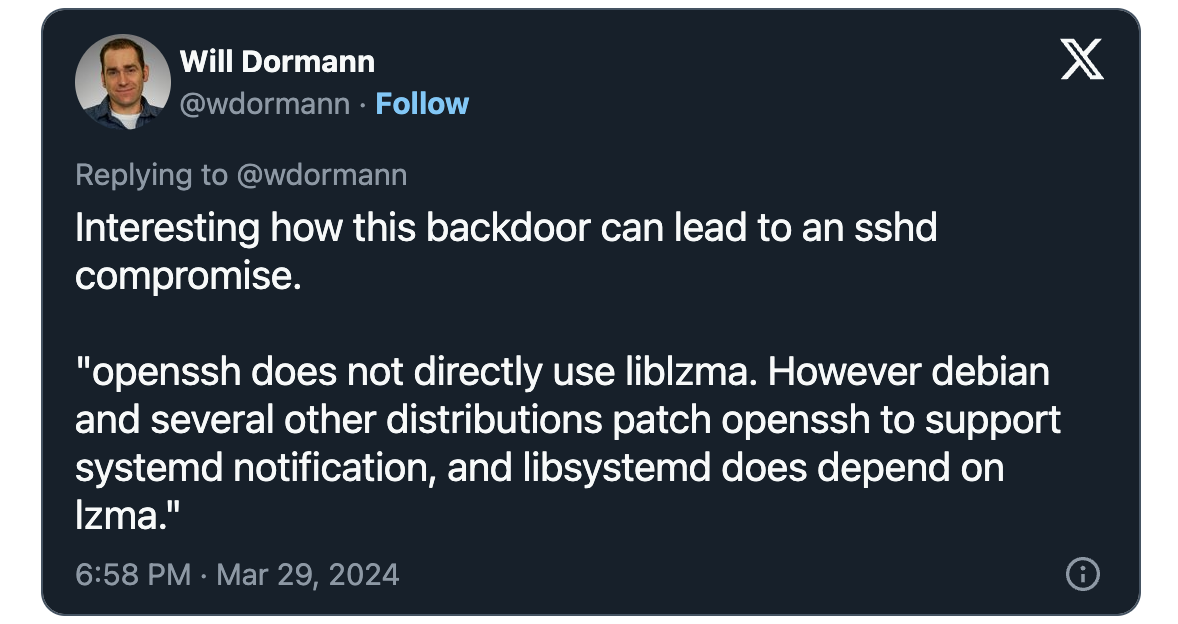

Freund は、「不正アクセスを許可するために、注入されたコードでチェックされている対象を、まだ正確に分析できていない。この侵害は、認証前のコンテキストで実行されているため、何らかの形で、不正アクセスやリモート・コード実行を許可している可能性が高いと思われる。systemd 外で sshd を起動すると、バックドアが一時的に起動されるが、速度の低下は見られなかった。それは、解析を困難にするための、対策の一部と思われる」と述べている。

Red Hat は Fedora Beta の XZ を 5.4.x へと戻している

現時点において Red Hat は、このサプライチェーンの脆弱性を CVE-2024-3094 (CVSS:10.0) として追跡しており、Fedora 40 beta の XZ のバージョンを、5.4.x に戻している。

悪意のコードは難読化されており、完全なダウンロード・パッケージの中にのみ存在し、Git ディストリビューションには存在しない。悪意のマクロが存在する場合には、Git リポジトリにあるセカンド・ステージのアーティファクトが、ビルド時に注入される。

Red Hat は、「その結果として、悪意のビルドは systemd を介して sshd の認証を妨害する。SSH は、システムへのリモート接続で頻繁に使用されるプロトコルであり、sshd はアクセスを許可するサービスである。適切な状況下では、この干渉により攻撃者は sshd 認証を突破し、システム全体にリモートから不正アクセスする可能性が生じる」と述べている。

また、3月29日には、CISA からもアドバイザリが発表された。同機関は、開発者やユーザーに対して、XZ を問題のないバージョン (5.4.6 Stable) にダウングレードし、システム上での不審な動きについて注意するよう求めている。

もう、すでに、随所で話題になっている、Linux XZ Utils の脆弱性 CVE-2024-3094 に関する、このブルグとしての第一報の記事です。2年間の歳月をかけ、開発チームに潜入した脅威アクターが、とても用心深い方法で悪意のコードを仕込むという、映画にしてほしいと思ってしまうほどの、印象深い侵害です。まだ、解明されていないことが多く、また、被害者がでてくることも考えられます。すでに、何本かの続報を翻訳していますので、順次公開していきます。

You must be logged in to post a comment.