GitHub comments abused to push malware via Microsoft repo URLs

2024/04/20 BleepingComputer — GitHub のバグ (あるいは設計上の仕様) を悪用する脅威アクターたちが、Microsoft のリポジトリに関連する URL を使って信頼できるファイルを装い、マルウェアを配布している。先日に発見されたマルウェアの多くは、Microsoft GitHub の URL を中心に活動していた。さらに、この “欠陥” の悪用は、GitHub 上のあらゆる公開リポジトリで応用できるため、きわめて説得力のあるルアーを、脅威アクターたちが作成するという可能性が生じている。

GitHub のファイル・アップロード機能の悪用

4月19日に McAfee が発表したレポートは、C++ Library Manager for Windows/Linux/MacOS の、正規の Microsoft GitHub リポジトリと vcpkg を装いながら配布される、新たな LUA マルウェア・ローダーに関するものだ。

以下に示すマルウェアのインストーラーの URL は、明らかに Microsoft のリポジトリに属していることを示している。しかし、プロジェクトのソースコードには、このファイルへの参照は含まれていなかった。

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

BleepingComputer も、2月から Microsoft のリポジトリがマルウェアを配布していたことを発見し、調査していた。これらのファイルは vcpkg の一部ではなく、プロジェクトの commit や issue に残された、コメントの一部としてアップロードされたものであることが分かった。

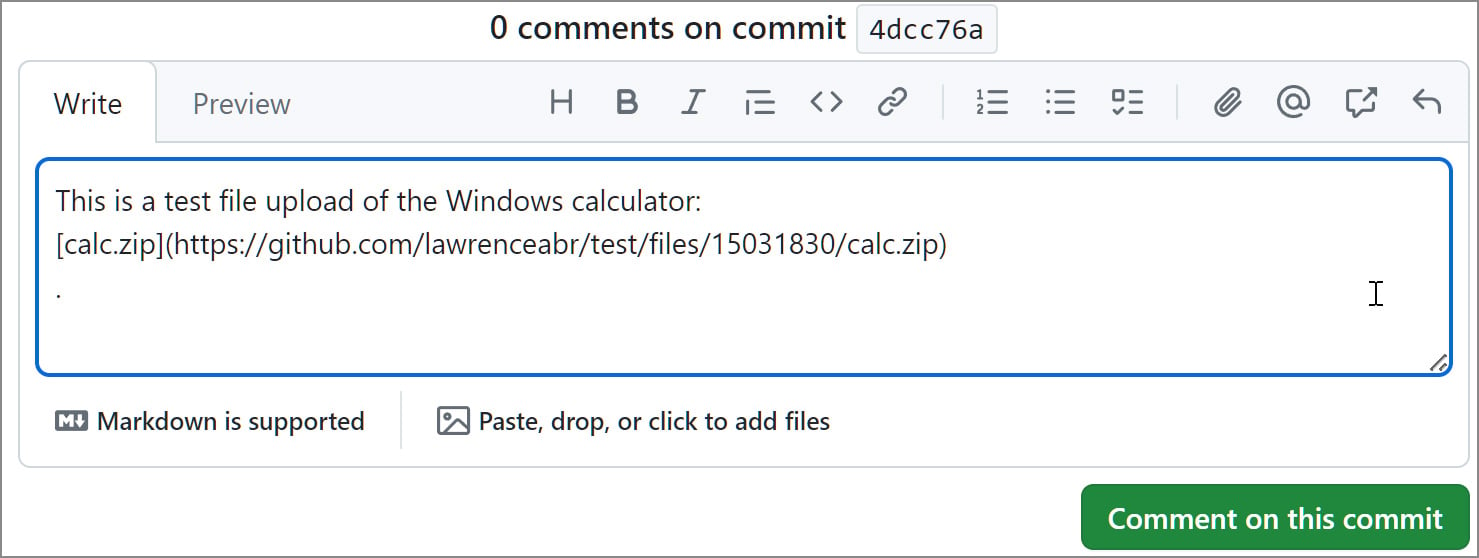

GitHub では、コメントを投稿する際に、ファイルを添付できる。そのファイルは、GitHub の CDN にアップロードされ、次のような形式でユニークな URL を使って対象となるプロジェクトに関連付けられる: ‘https://www.github.com/{project_user}/{repo_name}/files/{file_id}/{file_name}‘.

GitHub では、コメントを投稿した後に URL が生成されるのではなく、以下のように、保存されていないコメントにファイルを追加した後に、ダウンロード・リンクが自動的に生成される。それにより、脅威アクターは秘密裏に、あらゆるリポジトリにマルウェアを添付することが可能になる。

Source: BleepingComputer

それらの悪意のファイルは 、コメント投稿の中止や投稿後の削除が行われる状況でも、GitHub の CDN から削除されず、ダウンロード URL は永遠に機能し続ける。

ファイルの URL には、コメントが作成されたリポジトリの名前が含まれており、ほとんど全てのソフトウェア企業が GitHub を利用しているため、この欠陥を悪用する脅威アクターは、信頼できる誘い文句を、きわめて巧妙に作成できる。

たとえば、ある脅威アクターは、NVIDIA のドライバ・インストーラのリポジトリに、人気ゲームの問題を修正する新しいドライバを装う、マルウェア実行ファイルをアップロードできる。また、Google Chromium のソースコードへのコメントで、悪意のファイルをアップロードし、ブラウザの新しいテスト版を装うこともできる。

このような URL は、企業のリポジトリに属しているように見えるため、はるかに信頼性が高くなる。

残念ながら、たとえ自社のリポジトリが、マルウェア配布に悪用されることを、それぞれの企業が知ったとしても、プロジェクトに添付された悪意のファイルを、見つけ出すことは不可能だろう。

リポジトリがマルウェアの配布に悪用されると、評判を落とすことになりかねない。しかし、コメントを無効にする他に、 GitHub アカウントを守ることはできない。GitHub のサポート文書によると、コメントを一時的に無効にできるのは、1回につき最大で6ヶ月までとなっている。

しかし、コメントを制限すると、ユーザーがバグや提案を報告できなくなるため、プロジェクトの開発に大きな影響が生じる可能性がある。

2024年3月に、自動マルウェア解析サービス UNPACME の Sergei Frankoff は、このバグについて Twitch でライブ・ストリームを行い、脅威アクターが積極的に、このバグを悪用していると述べている。

このバグに関する調査の一環として、BleepingComputer は、この方法でマルウェアを配布するために悪用された、他のリポジトリ httprouter を発見した。そのリポジトリには、 Microsoft の URL に含まれていたのと同じ “Cheater.Pro.1.6.0.zip“ が含まれていた。

その一方で、Sergei Frankoff が BleepingComputer に語ったところによると、3月にも同様のキャンペーンが発見されていたという。そのキャンペーンでは、SmartLoader と呼ばれる、同じ LUA ローダー型マルウェアが、Aimmy チートソフトに偽装して配布されていたという。

Frankoff は BleepingComputer に対して、一般的に SmartLoader は、情報スティーラー RedLine などの、他のペイロードと一緒にインストールされると語っている。

4月18日に BleepingComputer は、この悪用について GitHub と Microsoft に問い合わせたが、回答は得られていない。

そのため、Microsoft の GitHub リポジトリに関連するリンクを通じて、いまもマルウェアは配布されている。

かなり厄介な問題が、浮上してきたという感じです。すでにマルウェアが配布されており、また、その手口が広まっていく可能性が高いと解説されています。現時点では、被害の広がりについて、何も言えない状況なのでしょうが、嫌な予感がしています。よろしければ、GitHub で検索も、ご利用ください。

You must be logged in to post a comment.