New BIG-IP Next Central Manager bugs allow device takeover

2024/05/08 BleepingComputer — F5 の BIG-IP Next Central Manager に存在する、2件の脆弱性が修正された。この脆弱性の悪用に成功した攻撃者は、管理者権限を取得し、管理対象資産に不正な隠しアカウントを作成できるという。管理者は Next Central Manager を使用することによって、統合管理ユーザー・インターフェイスを介して、オンプレミス/クラウドの BIG-IP Next インスタンス/サービスを制御できるようになる。

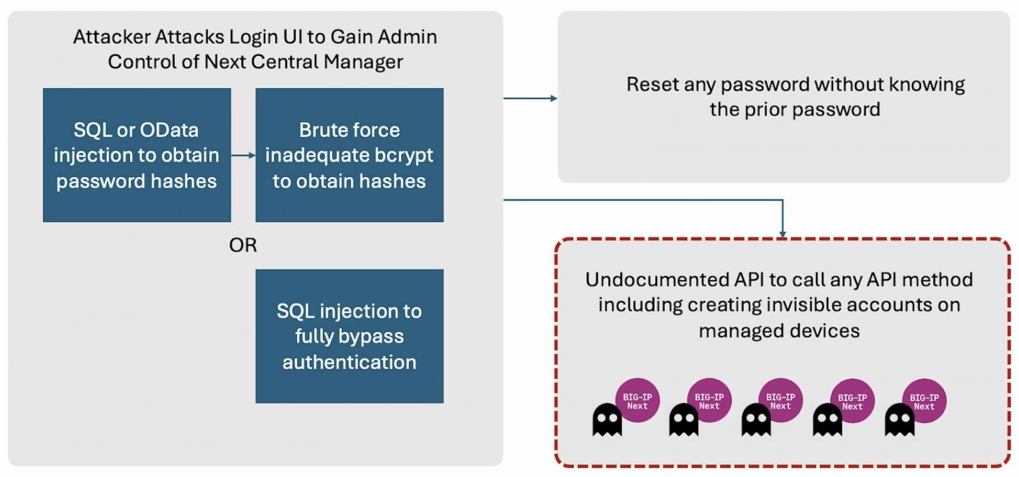

今回修正されたのは、BIG-IP Next Central Manager API で見つかった、SQL インジェクションの脆弱性 CVE-2024-26026 と、OData インジェクションの脆弱性 CVE-2024-21793 である。その悪用に成功した、未認証のリモート攻撃者は、パッチ未適用のデバイス上で、悪意の SQL ステートメントを実行できるようになる。

SQL インジェクション攻撃とは、データベース・クエリの入力フィールド/パラメータに対して、悪意のある SQL クエリを注入するものである。それにより、アプリケーションのセキュリティ脆弱性が悪用され、意図しない SQL コマンドが実行され、最終的には不正アクセス/データ侵害/システム乗っ取りが引き起こされる。

5月8日 (水) に、サプライチェーン・セキュリティ企業 Eclypsium は、この脆弱性について報告し、PoC エクスプロイトを共有した。そして、パッチの未適用のインスタンスが侵害され後に、作成された不正なアカウントは、Next Central Manager からは参照できないため、対象となる環境内において、悪意の永続化に用いられる可能性があると指摘している。

Eclypsium は、「脆弱性 CVE 2024-21793/CVE 2024-26026 経由で、管理 UI にアクセスできる攻撃者であれば、Next Central Manager の管理コンソールをリモートから悪用できる。その結果として、マネージャー自体の完全な管理/制御が可能になる。さらに攻撃者は、他の脆弱性を悪用して、Next Central Manager が管理する BIG-IP Next アセットに、新しいアカウントを作成できる。注目すべきは、これらの新しい悪意のあるアカウントは、Next Central Manager 自体からは見えないという点だ」と述べている。

PoC エクスプロイトの登場と一時的な緩和策の提供

F5 のアドバイザリによると、今日のセキュリティ・アップデートを直ちにインストールできない管理者は、安全なネットワークを介して Next Central Manager へアクセスする、信頼できるユーザーだけに利用を制限し、攻撃リスクを軽減する必要があるという。

幸いなことに、Eclypsium によると、この2のセキュリティ脆弱性が、攻撃に悪用されたという証拠はないという。

F5 の BIG-IP Next Central Manager の採用率は、現在のところ不明である。現時点において Shodan は、管理ポートがオンラインで公開されている、10,000台以上の F5 BIG-IP デバイスを追跡している。

2023年10月に修正された、2つの深刻な BIG-IP 脆弱性 CVE-2023-46747/CVE-2023-46748 を悪用する攻撃者が、それから1ヶ月後にパッチ未適用のデバイスに侵入し、悪意のコードを実行し、侵入の痕跡を消していると、F5 は顧客に警告していた。

また、政府機関や民間企業のネットワークで、F5 BIG-IP の脆弱性 CVE-2022-1388 が悪用され、野放し状態でデバイスの乗っ取りが行われていると、2年前にも CISA が警告していた。そのときには、進行中の攻撃をブロックするためのガイダンスが共有された。

F5 BIG-IP Next Central Manager の脆弱性 CVE 2024-21793/CVE 2024-26026 ですが、この記事のベースとなる Eclypsium のレポートを見ると、2つとも PoC が提供されています。ご利用のチームは、ご注意意ください。よろしければ、F5 で検索も、ご利用ください。

You must be logged in to post a comment.