Dell API abused to steal 49 million customer records in data breach

2024/05/10 BleepingComputer — 先日に発生した Dell におけるデータ流出の背後にいる脅威アクターは、自身で作った偽の会社からアクセスした Partner Portal API を介して、4900万人分の顧客情報をスクレイピングしたことを明らかにした。昨日に BleepingComputer が報じたのは、データ侵害により個人データが盗まれたことを警告する通知を、Dell が顧客に送り始めたことだ。このインシデントで流出したデータには、保証情報/サービスタグ/顧客名/設置場所/顧客番号/注文番号などが含まれていたという。

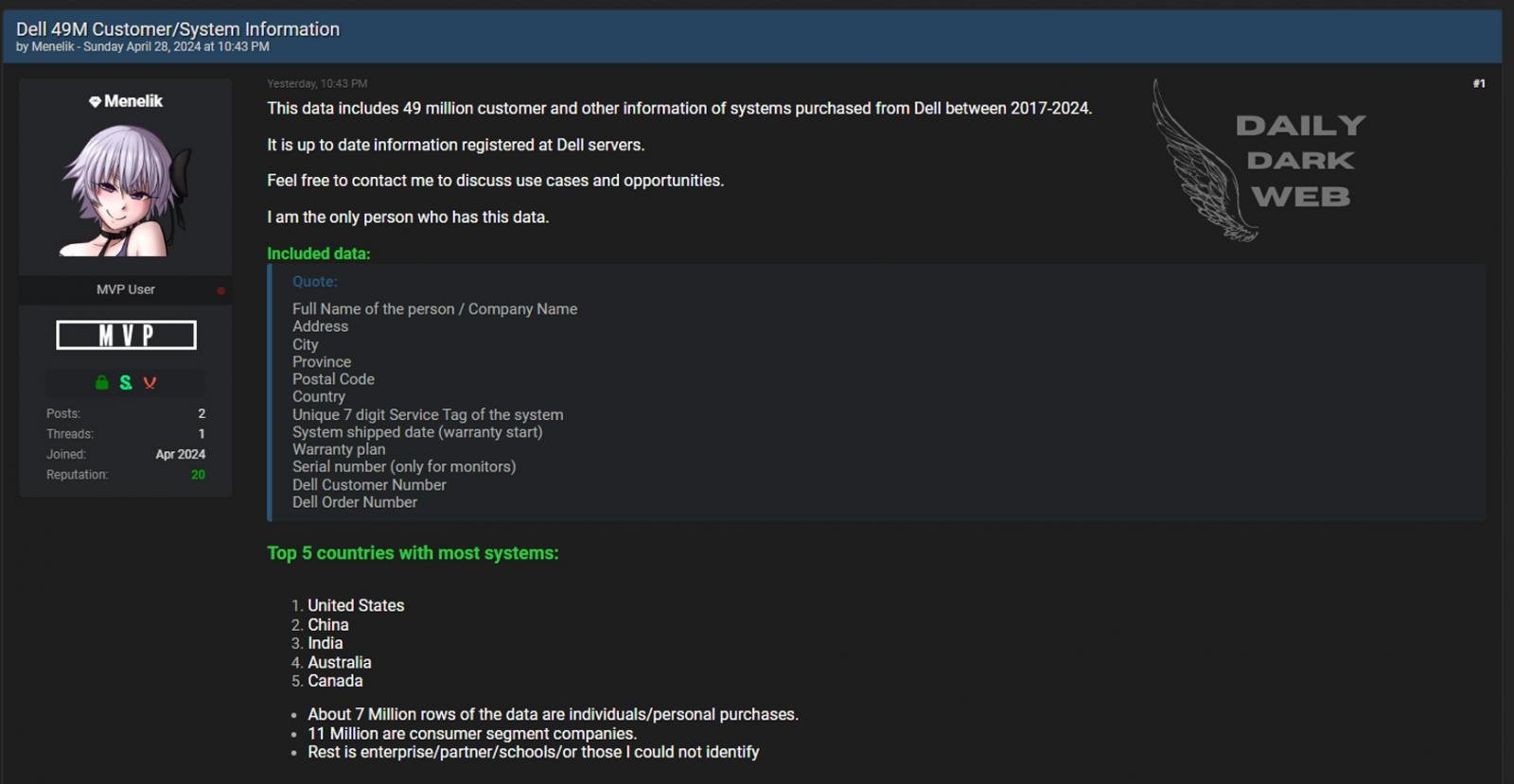

Menelik として知られる脅威アクターは、4月28日の時点で Breached ハッキング・フォーラムでデータを売りに出したが、その投稿はモデレーターにより直ちに削除された。

Source: Daily Dark Web

今朝の時点で Menelik は BleepingComputer に対して、注文情報を調べるために使用できる、パートナー/再販業者/小売業者向けのポータルを発見した後に、データを盗むことが可能になったと語った。

Menelik によると、偽の会社名で複数のアカウントを登録することでポータルへのアクセスが可能になり、ベリフィケーション無しで2日ほどアクセスできたという。

Menelik は、「パートナーとして登録することは極めて簡単だ。申請書に記入するだけである。会社の詳細とパートナーになりたい理由を入力すると、あとは承認されるだけで、認可が必要なポータル・サイトにアクセスできるようになった。この方法で、私は自分のアカウントを作成した。プロセス全体に費やした時間は、24~48時間だった」と、BleepingComputerに語った。

ポータルへのアクセス権を得た Menelik は、7桁のサービスタグを生成するプログラムを作成し、3月からポータル・ページへの送信を開始し、返された情報をスクレイピングしたと語っている。

このポータル・サイトはレート制限を設けていない、Dell による試行へのブロックはなく、1分あたり 5,000件のリクエストを3週間にわたって発生させ、4,900万件分の顧客データを採取できたと、Menelik は主張している。

彼が説明するには、盗む出した顧客データには、以下のハードウェア内訳が含まれていたという:

- Monitors: 22,406,133

- Alienware Notebooks: 447,315

- Chromebooks: 198,713

- Inspiron Notebooks: 11,257,567

- Inspiron Desktops: 1,731,767

- Latitude Laptops: 4,130,510

- Optiplex: 5,177,626

- Poweredge: 783,575

- Precision Desktops: 798,018

- Precision Notebooks: 486,244

- Vostro Notebooks: 148,087

- Vostro Desktops: 37,427

- Xps Notebooks: 1,045,302

- XPS/Alienware desktops: 399,695

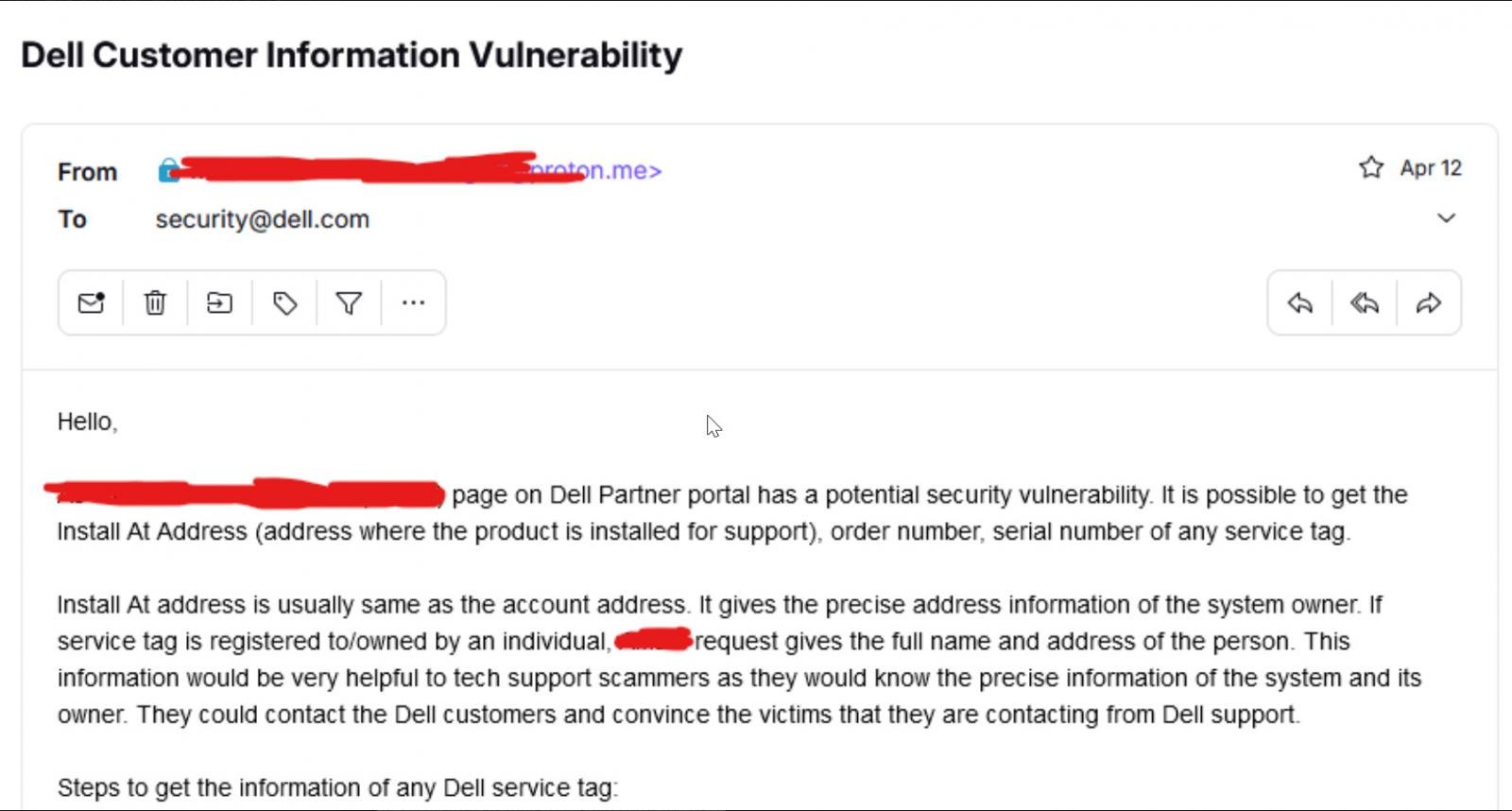

4月12日と4月14日の時点で Menelik は Dell に電子メールを送り、同社のセキュリティ・チームにバグを報告し、その電子メールを BleepingComputer と共有したという。しかし、この脅威アクターは、同社に連絡する前に 4900万件分のデータを収集したことを認めている。

Source: Menelik

Menelik によると、Dell は電子メールに返信せず、およそ2週間後にバグを修正したようだ。それは、盗み出されたデータが、Breach ハッキング・フォーラムで売りに出された頃だったという。

Dell は BleepingComputer の取材に対して、この脅威アクターからの電子メールを受け取ったことを認めたが、それ以上の質問には答えなかった。その一方で同社は、この脅威アクターからの電子メールを受け取る前に、すでに活動を検知していたと主張している。

Dell は、「この脅威アクターは犯罪者であり、当社が法執行機関に通報していることを念頭に置いてほしい。私たちは、現在進行中の捜査や法執行機関による捜査の、完全性を損なう可能性のあるいかなる情報も開示していない。また、この脅威アクターからの電子メールを受信する前に、すでにインシデントを認識し、調査し、対応手順を実施し、封じ込め措置を講じていた。また、サードパーティのフォレンジック会社に調査を依頼している」と、BleepingComputer に回答している。

Menelik が API を介して、Dell の顧客データをスクレイピングしたことは、TechCrunch が最初に報じている。

データ漏洩で悪用される API の弱点とは?

近年において、簡単にアクセスできる API が、企業にとって巨大な弱点となっている。脅威アクターたちは、それを悪用して、機密データをスクレイピングし、他の脅威アクターたちに販売している。

2021年に脅威アクターたちは、Facebook の API バグを悪用し、5億以上のアカウントに電話番号をリンクさせた。このデータは、ほぼ無料でハッキング・フォーラムに流出した。そのためには、アカウントが必要だったが、$2 を支払うだけでダウンロードが可能だった。

2021年年12月にも、脅威アクターたちは Twitter API のバグを悪用し、数百万件の電話番号と電子メールアドレスを Twitter アカウントにリンクさせ、ハッキング・フォーラムで販売した。

さらに最近では、2023年に Trello API の欠陥を悪用され、メールアドレスが 1500万件のアカウントにリンクされ、ハッキング・フォーラムで売りに出された。その後に一連のデータは Have I Been Pwned と共有され、情報漏えいで晒された人々に通知が発出された。

これらのインシデントは、すべてデータのスクレイピングを伴うものだが、API へのアクセスは容易であり、同一ホストからのリクエスト数に対して、適切なレート制限がないため、短時間で流出していった。

Menelik の主張と、Dell の主張に隔たりがありますが、いずれにせよ、かなりの規模の情報漏えいが発生していることは確かです。このあたりの統計データとしては、2024/03/28 の「2023年の個人情報が漏えい:170億件で 34.5%増 – Flashpoint 調査」が、なんらかの指標になるかもしれません。よろしければ、カテゴリ Statistics も、ご利用ください。

You must be logged in to post a comment.