Software Supply Chains Threatened: Nexus Repository CVE-2024-4956 Flaw Exposed

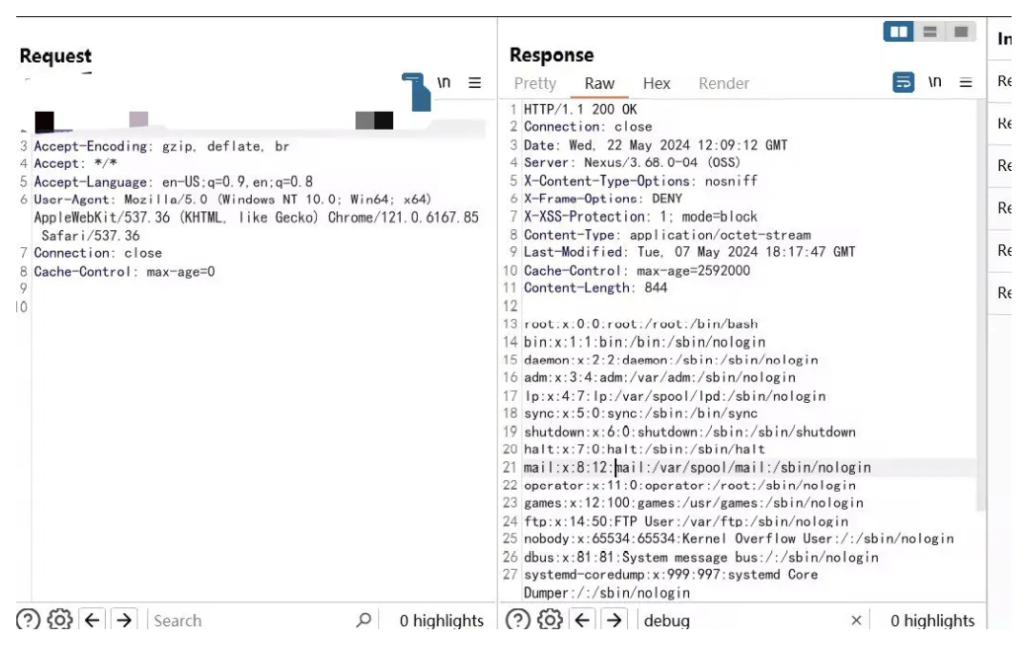

2023/05/23 SecurityOnline — ソフトウェア・サプライチェーン管理ソリューションを提供する Sonatype が発表したのは、広く使用されているアーティファクト・リポジトリ・マネージャー Nexus Repository に存在する、深刻な脆弱性 CVE-2024-4956 に関するセキュリティ・アドバイザリである。この脆弱性は、パス・トラバーサル欠陥として分類され、機密性の高いシステム・ファイルに、認証を必要とせずにアクセスする攻撃者が、それらをダウンロードするという可能性が生じる。結果として、機密データを暴露され、ソフトウェア開発パイプライン・セキュリティの破棄へといたるものである。

この脆弱性 CVE-2024-4956 の CVSS スコアは 7.5 であり、深刻度が高いことが示されている。その悪用に成功した攻撃者は、機密性の高いシステム・ファイルへの不正アクセスを可能にし、設定情報/認証情報などの機密データが侵害する可能性を手にする。したがって、ソフトウェア・アーティファクトの管理において、Nexus Repository を利用している組織にとっては、広範な影響が生じる可能性がある。

Sonatype Nexus Repository 3.x OSS/Pro の バージョン 3.68.0 以下において、この脆弱性の影響が生じる。

この脆弱性は Erick Fernando Xavier de Oliveira により発見され、Sonatype の Bug Bounty Program を通じて報告された。また、セキュリティ研究者である @chybeta は、脆弱性独 CVE-2024-4956 の悪用を独自に再現した。

すべてのユーザーに対して、Sonatype が強く推奨するのは、Nexus Repository OSS/Pro バージョン 3.68.1 へと、ただちにアップグレードすることである。このバージョンに含まれるものには、パス・トラバーサル脆弱性に対処し、関連するリスクを軽減するパッチがある。

ただちにアップグレードが不可能な組織のために、Sonatype は2つの代替緩和策を提供している:

jetty.xml の編集:jetty.xml コンフィグ・ファイルから特定の行を削除することで、脆弱性の悪用を防ぐ。ただし、”(installldir)/public” ディレクトリからのファイルのロードも無効化されてしまう。

AWS WAF Core Rule Set: Nexus Repository が、AWS WAF ルールにより保護されている場合には、”GenericLFI_URIPATH” ルールを有効化することで、悪用のリスクを軽減できる。

いつも、さまざまな分析レポートを共有してくれる Sonatype ですが、Nexus Repository という製品も提供しているのですね。アーティファクト・リポジトリを手元に置きたい、もしくは、置かざるを得ないという組織は多いはずであり、そのためのソリューションとして提供されているのでしょう。重要なデータや情報が保存されているはずです。ご利用の組織は、速やかにご対応ください。

You must be logged in to post a comment.