Hackers target Check Point VPNs to breach enterprise networks

2024/05/27 BleepingComputer — Check Point のRemote Access VPN デバイスを標的とする、エンタープライズ・ネットワークへの侵害キャンペーンが進行中であることが、同社が 5月27日に公開だけしたアドバイザリで明らかになった。このリモート・アクセス機能は、Check Point の全てのネットワーク・ファイアウォールに組み込まれている。この機能の設定により、VPN クライアントを介して企業ネットワークにアクセスする Client-to-Site VPN として、また、Web ベースでアクセスする SSL VPN ポータルとしての利用が可能となる。

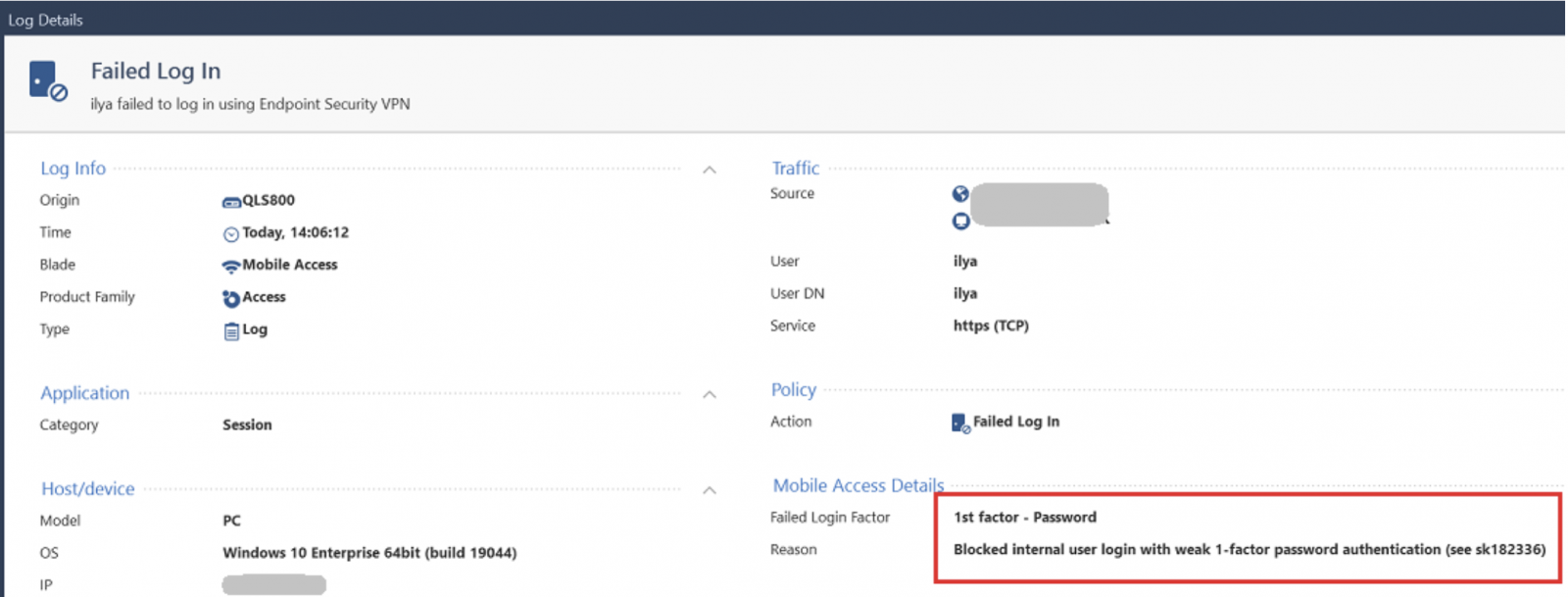

Check Point によると、攻撃者が標的としているのは、安全ではないパスワードだけの認証を使用する、古いローカル・アカウントを抱えた Security Gateway であるという。

Check Point のアドバイザリには、「最近に発生しているインシデントには、VPN ソリューションの侵害もあり、その対象には各種のサイバー・セキュリティ・ベンダーも含まれる。このような動向を受けて当社も、顧客の VPN における不正アクセスの試みを監視してきた。その結果として確認されたのは、2024年5月24日まで発生した、推奨されていないパスワード認証方式に依拠する、古い VPN ローカル・アカウントを使用した、少数の不正なログイン試行である」と記されている。

訳者注記:Check Point のアドバイザリには、VPN の情報漏えいの脆弱性 CVE-2024-24919 と明記されています。5月28日付でアップデートされているので、その時点で追記された可能性があります。また、5月30日に、CISA KEV にも登録されています。

Check Point の広報担当者は、「不正アクセスの試みは、3件確認されている。我々が編成した特別チームで、さらに分析したところ、おそらく同じパターンだと考えられる試みが、同じような件数で発生していたことが確認された。世界的に見れば、たった数回の試みだが、傾向を理解するには十分である。不正アクセスの試みを失敗させるための、かなり明確な方法が判明した」と、BleepingComputer の取材に対してコメントしている。

Check Point は顧客に対して、このような攻撃から身を守るために、Quantum Security Gateway/CloudGuard Network Security/Mobile Access/Remote Access VPN ソフトウェア・ブレードに、脆弱なアカウントが存在しないことを確認するよう警告している。

具体的には、同社が公開しているサポート・ドキュメントに記載されている手順で、ユーザー認証方法に安全なオプションを追加し、セキュリティ管理サーバのデータベースから脆弱なローカル・アカウントを削除するよう助言している。

さらに Check Point は、すべてのローカル・アカウントにおけるパスワード認証をブロックする、Security Gateway の修正プログラムもリリースしている。この修正プログラムをインストールすると、パスワード認証のみの脆弱なローカル・アカウントでは、Remote Access VPN にログインできなくなる。

VPN のセキュリティを向上させるための情報は、Check Point のサポート記事に詳述されている。

Cisco VPN デバイスも大きな標的となっている

Check Point は、ここ数カ月の期間において、自社の VPN デバイスが継続的な攻撃の標的になっていると警告する、2社目の企業となっている。

2024年4月には Cisco が、Cisco/Check Point/SonicWall/Fortinet/Ubiquiti などのデバイス上の、VPN/SSH サービスを標的とする、広範囲に及ぶクレデンシャル・ブルート・フォース攻撃について警告している。

このキャンペーンは 2024年3月18日頃に始まり、攻撃は TOR の出口ノードから発信され、さまざまな匿名化ツールやプロキシなどを介して、ブロックが回避されていた。

2024年3月にも Cisco は、Remote Access VPN (RAVPN) サービスを実行している 、Cisco Secure Firewall デバイスを標的としたパスワード・スプレー攻撃の波について警告していた。

セキュリティ研究者の Aaron Martin は、この活動を “Brutus” と命名された、文書化されていないマルウェア・ボットネットに関連付けている。この Brutus は、クラウド・サービスとホーム・ネットワーク全体で、少なくとも 20,000 個の IP アドレスを制御していた。

また、同じく2024年4月に Cisco は、国家に支援されるハッキング・グループ UAT4356 (別名:STORM-1849) に帰属する、ArcaneDoor として追跡されているサイバー・スパイ・キャンペーンについて情報を公開している。同社によると、UAT4356 は遅くとも 2023年11月以降から、世界中の政府ネットワークに侵入するために、Cisco Adaptive Security Appliance (ASA)/Firepower Threat Defense (FTD) ファイアウォールのゼロデイ脆弱性を使用していたという。

この Check Point のインシデントですが、気になるキーワードは、イニシャル・ベクターとして悪用された “古いアカウント” です。どこかで似たような話を聞いたと思い、ブログ内を調べてみたら、2024/01/26 の「Microsoft 幹部の Exchange を侵害したロシアの Midnight Blizzard:手口の詳細を解説」が見つかりました。Microsoft のインシデントは、管理が不十分な “テスト・アカウント” が、侵害のイニシャル・ベクターとなってたようです。Check Point のケースも、Microsoft のケースも、脅威アクターから見れば、同等の価値を持つ、魅力的な侵入口だと言えるでしょう。

You must be logged in to post a comment.