CVE-2024-34331: Parallels Desktop Vulnerability Gives Root to Hackers, PoC Published

2024/06/04 SecurityOnline — 広く利用されている仮想化ソフトウェア Parallels Desktop for Mac に、脆弱性 CVE-2024-34331 が存在することが判明し、その技術的詳細とPoC エクスプロイト・コードが、セキュリティ研究者 Mykola Grymalyuk により公開されている。この脆弱性の悪用に成功した攻撃者は、影響を受ける Intel ベースの Mac 上で特権を取得し、root 権限でアクセスする可能性を手にする。

この脆弱性は、macOS インストーラーを作成するために使用される、Apple のツールである createinstallmedia と、Parallels Desktop の間に生じる相互作用に起因するものだ。このプロセスにおける署名検証の欠如を悪用する攻撃者は、悪意のコードを注入し、それを root 権限で実行できるという。

この攻撃は、悪意のペイロードを取り込むかたちで、特別に細工された macOS インストーラーを作成することから始まる。このインストーラーが、Parallels Desktop により開かれると、上記の脆弱性により、ペイロードが昇格した特権で実行される。その結果として、攻撃者によるシステム の完全な制御が可能になる。

この脆弱性は、x86_64 ベースのマシン上で、Parallels Desktop バージョン 16.0.0〜19.3.0 が実行されている状況で発生する。Apple Silicon Mac では、Apple の Virtualization.framework スタックが使用され、createinstallmedia は起動されないため、この脆弱性の影響を受けない。

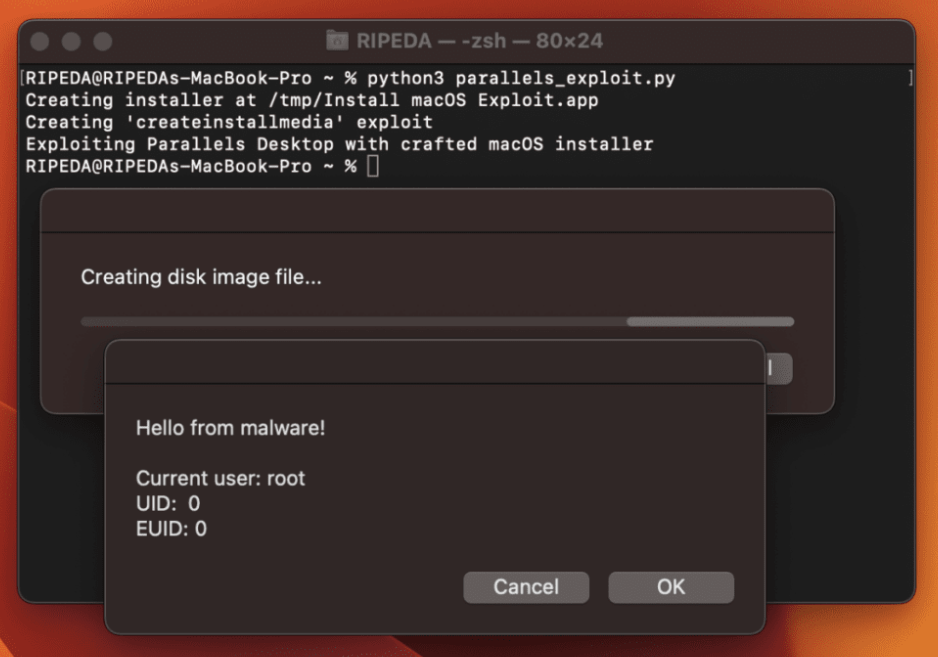

Grymalyuk の PoC エクスプロイトが示すのは、攻撃者が 脆弱性 CVE-2024-34331 悪用して、ローカル特権の昇格を実現する方法である。具体的に言うと、createinstallmedia を用いてペイロードを取り込んだ悪意の macOS インストーラーを作成し、Parallels Desktop に実行させることで root 権限を獲得するという、プロセスが証明されている。

悪用の手順

- 悪意のペイロードを取り込んだ macOS インストーラーを、”Contents/Resources/createinstallmedia” で作成する。

- このインストーラーを、Parallels Desktop で開く。

- 悪意の macOS インストーラーを、” “prl_client_app” が取得する。

- “prl_client_app” が Parallels Service を実行する。

- Parallels Service が SUID で実行され、権限が root に引き上げられる。

- Parallels Service が “repack_osx_install_app.sh” を実行する。

- “repack_osx_install_app.sh” が、 root 権限で createinstallmedia を実行する。

このプロセスは、スクリプト (parallels_exploit.py) により自動化されており、この脆弱性を root 権限で悪用する際の効果を示している。

すでに Parallels は、バージョン 19.3.1 で問題に対処しており、すべてのユーザーに対して、ソフトウェアを直ちにアップデートするよう促している。

Mac で Parallels を使っている人は多いと思います。アップデートをお急ぎください。これまでの、Parallels に関するポストですが、2024/01/01 に「Parallels Desktop の CVE-2023-50226 が FIX:PoC エクスプロイトも提供」という記事がありました。よろしければ、ご参照ください。

You must be logged in to post a comment.