VMware vCenter Server RCE (CVE-2024-22274): PoC Exposes Systems to Remote Takeover

2024/07/08 SecurityOnline — VMware vCenter Server の深刻な脆弱性 CVE-2024-22274 には、すでにパッチが適用されているが、その悪用を証明する PoC エクスプロイトがリリースされた。この脆弱性の CVSS スコアが 7.2 であり、管理者権限を持つ攻撃者による悪用が成功すると、基盤となるオペレーティング・システム上で任意のコマンド実行が可能となり、仮想インフラ全体が危険にさらされる恐れがある。

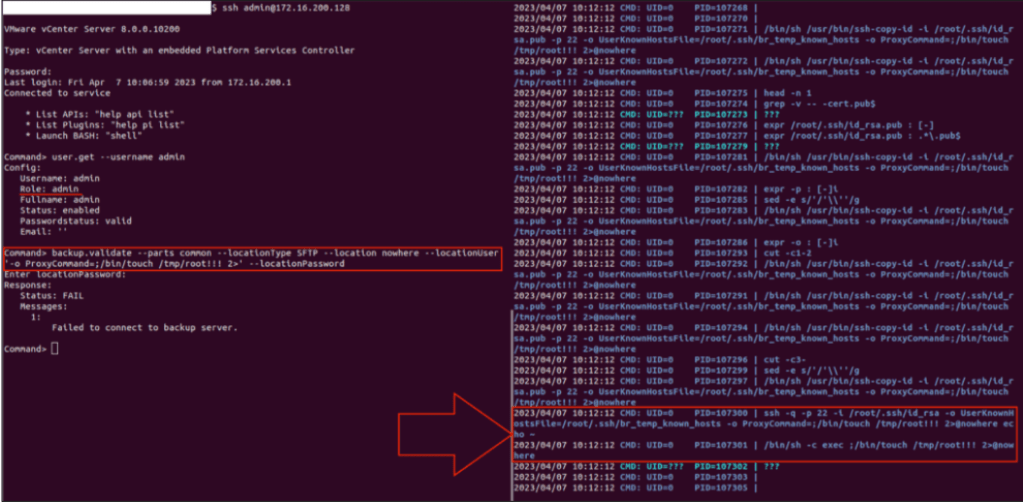

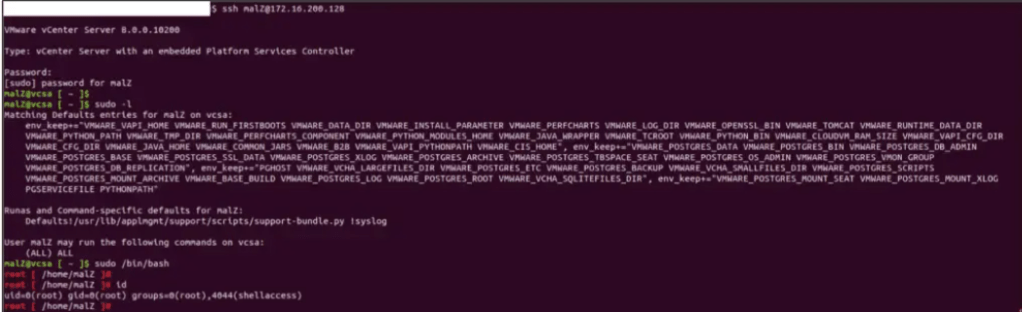

脆弱性 CVE-2024-22274 を報告した、セキュリティ研究者 Matei “Mal” Badanoiu が、詳細な PoC エクスプロイトを公開し、パッチ適用によるシステムの防御の緊急性を訴えている。このエクスプロイトは、APIコンポーネントである “com.vmware.appliance.recovery.backup.job.create” および “com.vmware.appliance.recovery.backup.validate” を標的としており、フラグ・インジェクション攻撃を証明するものとなっている。

これらの API コールにおける、”-username” フィールドに悪意の SSH フラグを注入することに成功した攻撃者は、vCenter Server アプライアンスへの不正な root アクセスを取得し、システム上で任意のコマンド実行を可能にする。それにより、データの盗難/変更に加えて、システムの完全な乗っ取りにいたる可能性が生じる。

VMware は、vCenter Server バージョン 8.0 U2b/7.0 U3q および、Cloud Foundation (vCenter Server) バージョン5.1.1/KB88287 により、この脆弱性に対処するパッチをリリースしている。これらの製品を使用している組織にとって重要なのは、アップデートを直ちに適用して、悪用のリスクを軽減することである。

Matei “Mal” Badanoiu は、CVE-2024-22274 を解説するだけではなく、vCenter Server に影響を及ぼす他の脆弱性、CVE-2024-22275 (CVSS 4.9)/CVE-2024-37081 (CVSS 7.8) についても詳述している。

VMware vCenter Server の脆弱性 CVE-2024-22274 ですが、このブログでは拾っていませんでした。そこで、お隣のキュレーション・チームに聞いてみたこところ、5月24日付でレポートをアップしたとのことでした。そこから、少々時間が空きましたが、PoC が提供され、攻撃のリスクが高まりました。ご利用のチームは、十分に、ご注意ください。よろしければ、VMware で検索も、ご利用ください。

You must be logged in to post a comment.