Critical Vulnerabilities Patched in SonicWall SMA100, PoC Published

2024/07/14 SecurityOnline — SSD Secure Disclosure による最近の脆弱性分析で、SonicWall SMA100 シリーズに2つのセキュリティ欠陥が報告された。SSD Labs Korea の SeongJoon Cho により発見された、これらの脆弱性は、認証前の蓄積型 XSS (Cross-Site Scripting) と、認証後のリモート・コマンド・インジェクションに分類されている。これらの脆弱性の悪用に成功した未認証の攻撃者は、任意のコマンドを実行する可能性を得るため、ユーザーに重大な影響が生じる。

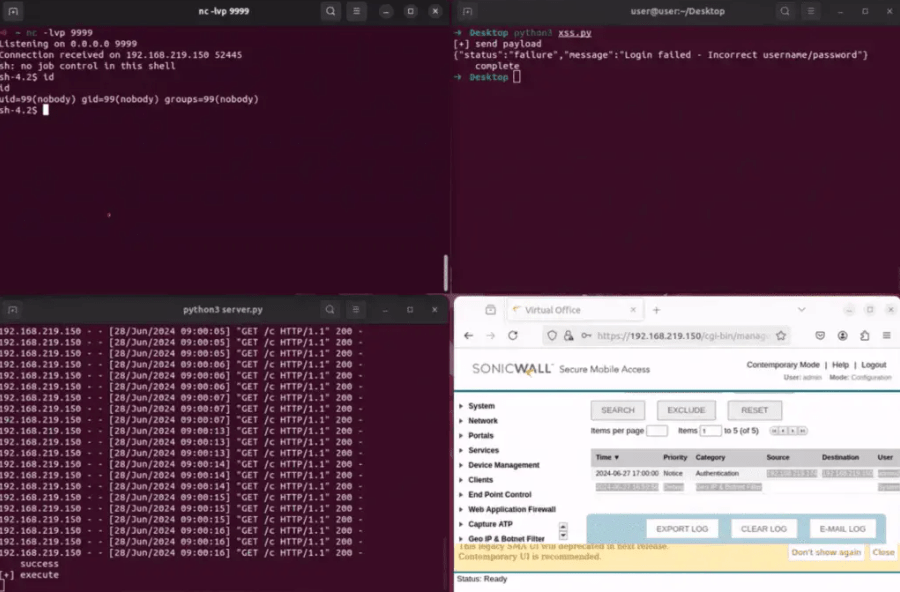

1つ目の脆弱性は、”/cgi-bin/eventlog” コンポーネント内に潜む、蓄積型 XSS の脆弱性だ。悪用に成功した攻撃者に対して、ログ・エントリーへの悪意のスクリプトの注入を許す可能性がある。認証されたユーザーが閲覧するときに、これらのスクリプトが実行され、セッションの乗っ取り/データの窃取/さらなるシステム侵害などにつながる可能性がある。

2つ目は、”/cgi-bin/sitecustomization” で発見された、コマンド・インジェクションの脆弱性だ。悪用に成功した攻撃者は、Web サーバでの権限を用いて、アプライアンス上で任意のコマンドを実行し、デバイスを完全に乗っ取る機会を得る。さらに、ネットワーク内で横方向に移動される可能性も生じる。

SonicWall は、CVE (Common Vulnerabilities and Exposures) を割り当てることもなく、従来のセキュリティ・アドバイザリを出すこともなく、サイレント・パッチの適用で、これらの脆弱性に対処した。このファームウェア・リリース SMA100 10.2.1.10 では、XSS 脆弱性が存在していた “クラシックモード” 機能が完全に削除され、コマンド・インジェクション問題を緩和するための入力フィルタリングが導入されている。

SMA100 アプライアンスに依存している組織は、最新ファームウェアにアップグレードを直ちに実施して、潜在的な攻撃から保護すべきだ。

より詳細な情報と技術的な洞察については、完全な脆弱性分析と 概念実証のエクスプロイトコードを SSD Secure Disclosure の アドバイザリから入手できる。

SMA は Secure Mobile Access の略とのことなので、ユーザー組織に導入された SMA100 アプライアンスは、重要な役割を担っていることになります。文中にあるように、SonicWall は CVE を採番せずに、サイレント・パッチを適用しているようですが、ちょっと時代に逆行している感じがします。CVE が無いと、発見された脆弱性と PoC を結びつけるにも、なにかと面倒が生じます。よろしければ、2024/06/30 の「Microsoft の大転換:クラウドの脆弱性に対しても CVE を発行する!」と、ご参照ください。

You must be logged in to post a comment.