Hackers use PoC exploits in attacks 22 minutes after release

2024/07/13 BleepingComputer — 脅威アクターたちは、利用可能な PoC (proof-of-concept) エクスプロイト・コードを、実際の攻撃で武器化するまでの時間を短縮している。中には、エクスプロイトが公開されてから、22分間で武器化するというケースも発見されている。この動向は、Cloudflare の Application Security report for 2024 で報告されたものだ。同レポートは、2023年5月〜2024年3月までの活動をカバーし、新たな脅威の傾向を浮き彫りにしている。現在、平均で 5,700万件/秒の HTTP リクエストを処理している Cloudflare は、公開された CVE に対するスキャンが、継続して活発化しているのを観測している。そして、コマンド・インジェクションや、利用可能な PoC を武器化しようとする試みが、それに続いているという。

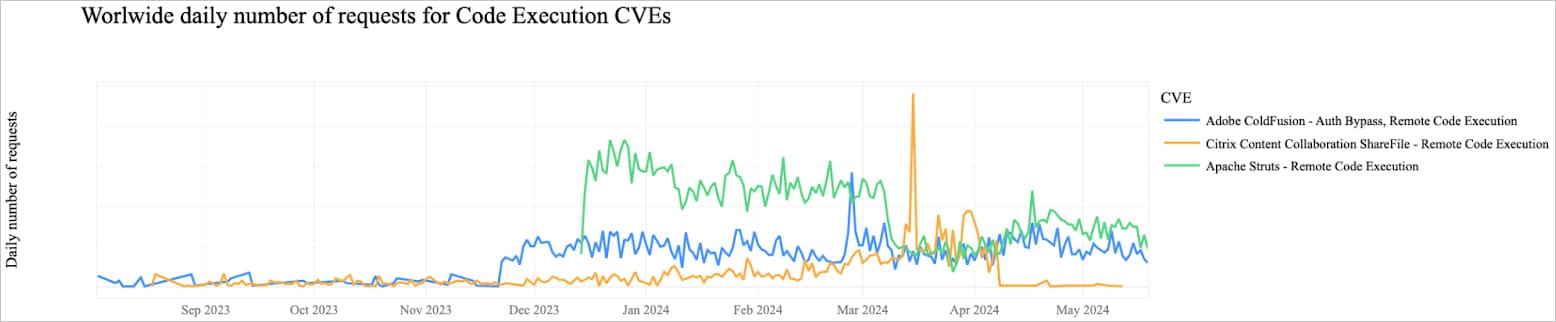

同社の調査期間中に、最も標的となっていた脆弱性は、Apache 製品の CVE-2023-50164/CVE-2022-33891 および、Coldfusion の CVE-2023-29298/CVE-2023-38203/CVE-2023-26360、MobileIron の CVE-2023-35082 だったという。

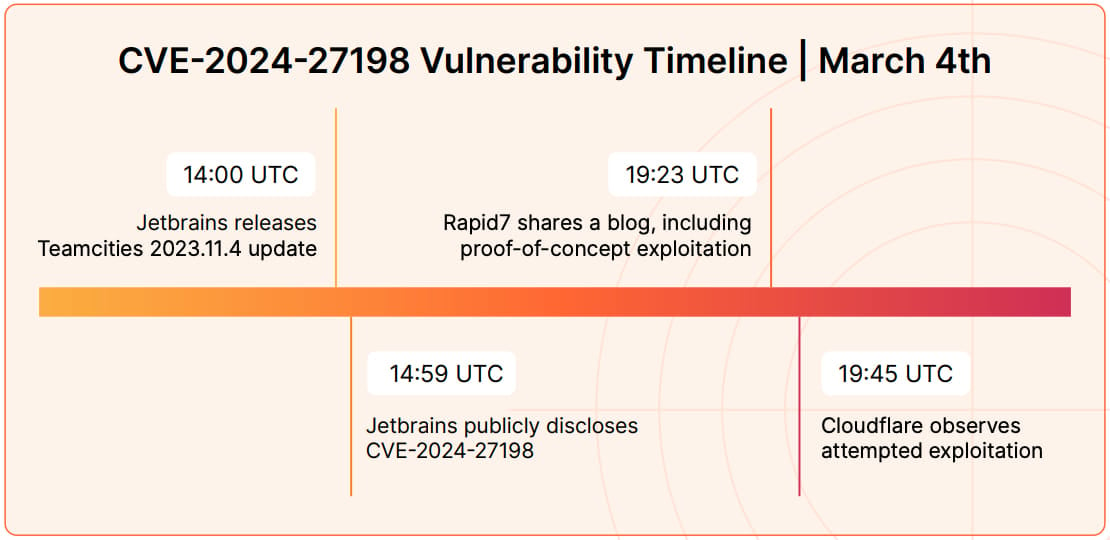

武器化のスピードが上がっている特徴的な例として、JetBrains TeamCity の認証バイパスの脆弱性 CVE-2024-27198 が挙げられる。

Cloudflare は、PoC エクスプロイトの公開から 22分後に、攻撃者が武器化したケースを観測している。これでは、防御側には修復の余地はない。

Cloudflare は、このスピードに対抗する唯一の方法は、AI の支援を採用する、効果的な検出ルールの迅速な開発だと述べている。

同社はレポートの中で、「開示された CVE の悪用スピードは、人間による WAF ルール作成のスピードよりも速く、攻撃を緩和するためのパッチ作成/展開のスピードよりも速いことが多い。それは、WAF Managed Ruleset を管理する、社内のセキュリティ・アナリスト・チームにも当てはまるデータである。したがって、当社では、誤検知を低減した上で、高速でのレスポンスを得るために、人間が作成したシグネチャと ML ベースのアプローチを組み合わせることで、最適なバランスを実現している」と詳述している。

同社によると、特定の CVE カテゴリや製品を標的とする脅威アクターたちが、新たに開示された脆弱性を素早く悪用する方法について、深く理解した結果の一部だという。

Source: Cloudflare

全インターネット・トラフィックの 6.8%が DDoS

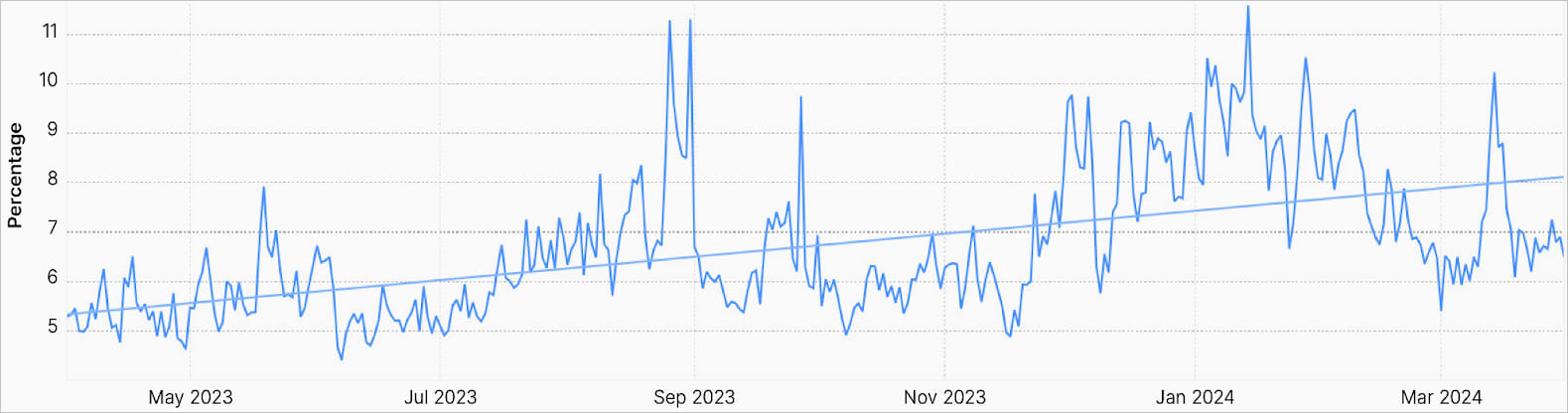

Cloudflare のレポートにおける、もう1つの驚異的なハイライトは、1日の全インターネット・トラフィックの 6.8%が、分散型サービス拒否 (DDoS:distributed denial of service) トラフィックであり、正規ユーザーによるオンライン・アプリ/サービスの利用が阻害されていたことだ。

Source: Cloudflare

前回の調査期間である、2022年~2023年の 12カ月で記録された 6%と比較すると顕著な増加であり、DDoS 攻撃の総量が増加していることを示している。

Cloudflare によると、世界的な大規模攻撃イベントでは、悪意のトラフィックが全 HTTP トラフィックの 12%を占めることもあるという。

同社は、「HTTP リクエストのみに注目すると、2024年 Q1 に当社がブロックしたサイバー脅威は、1日平均で 2090億件 (前年同期比 86.6%増) であった」と述べている。

Cloudflare のレポートでは、防御側への追加の提言や、集計された統計に関する深い洞察を提供されている。その PDF レポートは、ここから入手できる。

このところ、PoC の武器化に関する記事が多い感じがします。2024/06/27 に、「PoC で武器化された脆弱性の 75% は 19日以内に悪用される – Skybox Security」という記事をポストしていますが、そこには、PoC の武器化までの時間などについての、データが公開されていました。それにしても、脅威アクターたちの戦術と技術は、ものすごいスピードで進化していると感じてしまいます。よろしければ、Cloudflare で検索も、ご利用ください。

You must be logged in to post a comment.