Notorious FIN7 hackers sell EDR killer to other threat actors

2024/07/17 BleepingComputer — 悪名高いハッキング・グループ FIN7 が、企業ネットワーク上のエンドポイント保護ソフトウェアを破壊して検知を回避するための、カスタム・ツール AvNeutralizer を販売していることが発見された。FIN7 はロシアのハッキング・グループと考えられており、その活動が観測され始めた 2013年頃は金融詐欺に注力しており、組織をハッキングしてデビットカードやクレジットカード情報を窃取してきた。同グループは、やがてランサムウェアの分野にも進出し、DarkSide/BlackMatter などの RaaS (ransomware-as-a-service) を使用し始めた。最近では、2024年3月頃に発生した、UnitedHealth からの身代金を持ち逃げるという BlackCat ランサムウェアの活動にも、FIN7 が関係している可能性が高いと見られている。

企業ネットワークへの初期アクセスを得るために、FIN7 は洗練されたフィッシング攻撃やソーシャルエンジニアリング攻撃を用いることでも知られている。これまでにも、BestBuy を装いながら悪意の USB キーを送信する一方で、カスタムなマルウェアやツールを開発するなどの動きを見せている。

さらに同グループは、Bastion Secure という偽のセキュリティ会社を設立し、ランサムウェア攻撃のためにペンテスターや開発者を雇用していた。FIN7 のハッカーたちは、Sangria Tempest/Carbon Spider/Carbanak Group などの別名でも追跡されている。

他のハッカーたちにツールを販売する FIN7

SentinelOne の最新レポートによると、FIN7 が作成したカスタム・ツールの1つは、 セキュリティ・ソフトウェアを強制終了させる AvNeutralizer (別名 AuKill) であり2022年の BlackBasta ランサムウェア・オペレーションによる攻撃で明らかになったものである。その当時に、このツールを使用していたランサムウェアは BlackBasta だけであり、研究者たちは、この2つのグループに関連性があると考えていた。

しかし、SentinelOne のテレメトリによると、このツールは他の5つのランサムウェア攻撃でも使用されており、広範に分布していることが判明した。

SentinelOne の研究者である Antonio Cocomazzi は、「2023年初頭から、我々のテレメトリ・データでは、AvNeutralizer の各種バージョンを含む、多数の侵入を観測している。これらのうち約 10件は、AvosLocker/MedusaLocker/BlackCat/Trigona/LockBit などの、よく知られた RaaS ペイロードを展開する、人為的なランサムウェア侵入に起因している」と述べている。

さらに調査を進めたところ、goodsoft/lefroggy/killerAV/Stupor という脅威アクターが、2022年以降にロシア語圏のハッキングフォーラムで、AV Killer を $4,000 〜 $15,000 で販売していたことが判明した。

Source: SentinelOne

2023年に Sophos は、AvNeutralizer (AuKill) が正規の SysInternals Process Explorer ドライバを悪用し、デバイス上で実行されているアンチウイルス・プロセスを終了させる方法にについて、レポートを公開している。

脅威アクターは、このツールを使用することにより、Windows Defender/Sophos/SentinelOne/Panda/Elastic/Symantec などの、あらゆるアンチウイルス/EDR (Endpoint Detection and Response) ソフトウェアを、停止させることが可能だと主張していた。

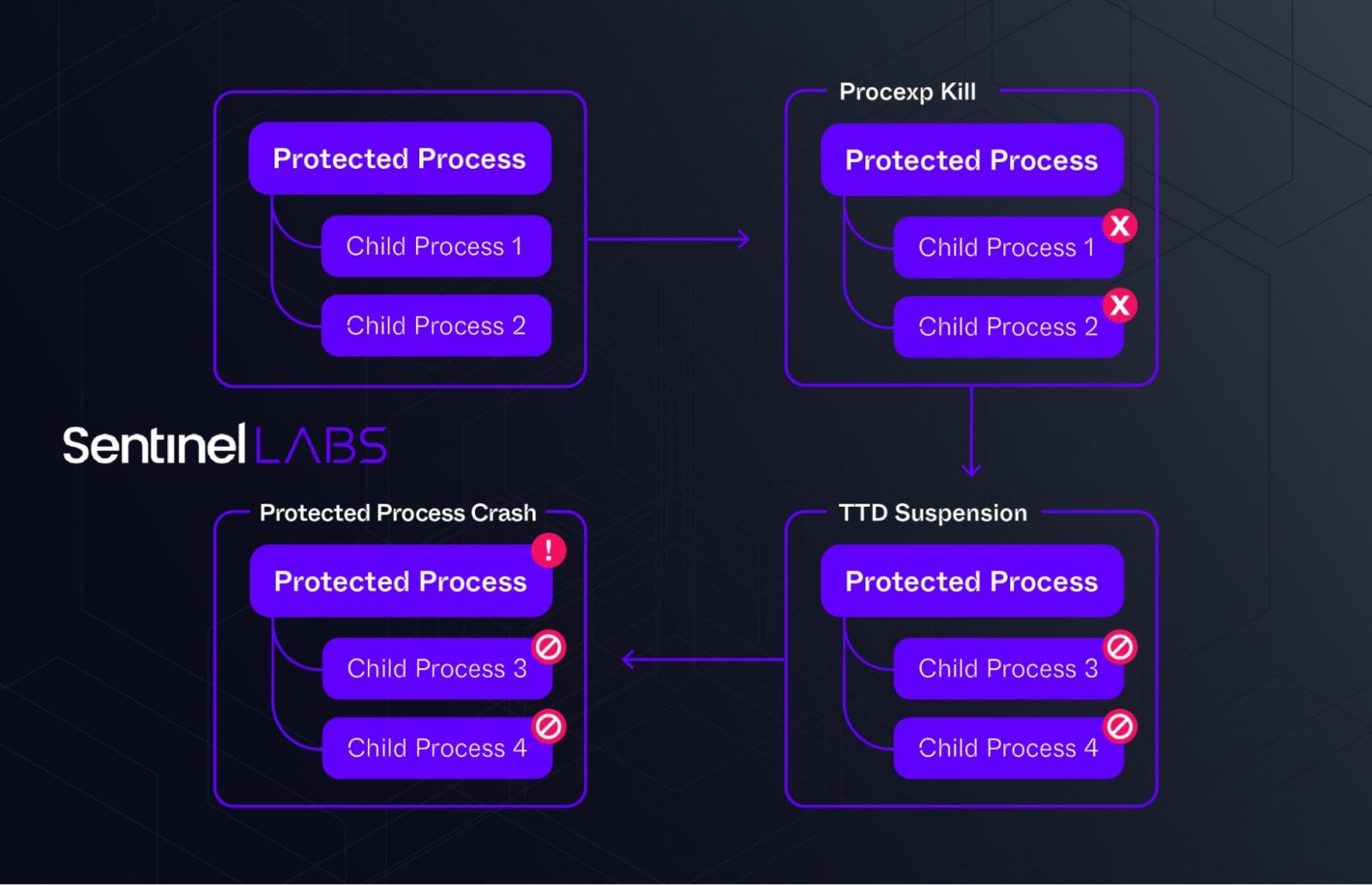

そして先日に SentinelOne は、FIN7 が AVNeutralizerを更新し、Windows ProcLaunchMon.sys ドライバを利用してプロセスをハングアップさせ、正常な機能を停止させていることを発見した。

同社は、「AvNeutralizer は、ドライバーと操作の組み合わせを悪用して、保護されたプロセスの特定の実装で障害を発生させ、最終的にサービス拒否状態を引き起こす。具体的に言うと、システム・ドライバー・ディレクトリ内の、既定のシステム・インストールで利用可能な TTD モニター・ドライバー ProcLaunchMon.sys を、プロセス・エクスプローラー・ドライバーの更新バージョン 17.02 (17d9200843fe0eb224644a61f0d1982fac54d844) と組み合わせて悪用している。このドライバーは、クロス・プロセス操作の悪用に対して強化されており、現時点ではMicrosoft の WDAC リストによるブロックの対象外となっている」と説明している。

Source: SentinelOne

SentinelOne は、FIN7 が使用した以下の追加のカスタムツールとマルウェアを発見したが、他の脅威アクターに対して、それらが販売されていることは知られていない。

- Powertrash (PowerShell バックドア)

- Diceloader (軽量 C2-contolled バックドア)

- Core Impact (ペンテスト・ツールキット)

- SSH ベースのバックドア

研究者たちが警告するのは、FIN7 はツールやテクニックを継続的に進化/革新させ、そのソフトウェアを販売することにより、深刻な脅威を世界中の企業にもたらしているという点だ。

SentinelOne の研究者である Antonio Cocomazzi は、「IN7 の絶え間ない技術革新は、特にセキュリティ対策を回避するための洗練されたテクニックは、その技術的な専門性を浮き彫りにしている。FIN7 は複数の偽名を使い、他のサイバー犯罪組織と共同しているため、帰属をより困難にしている。つまり、高度な作戦と戦略が示唆されている」と締め括っている。

アンダーグラウンドにおいて RaaS がビジネスになるなら、セキュリティ対策回避ツールが出回るのも、時間の問題だったということなのでしょう。ときおり名前を見かける FIN7 ですが、バックヤードで着々と実績を積み上げていますね。よろしければ、FIN7 で検索も、ご利用ください。

You must be logged in to post a comment.