Telegram zero-day allowed sending malicious Android APKs as videos

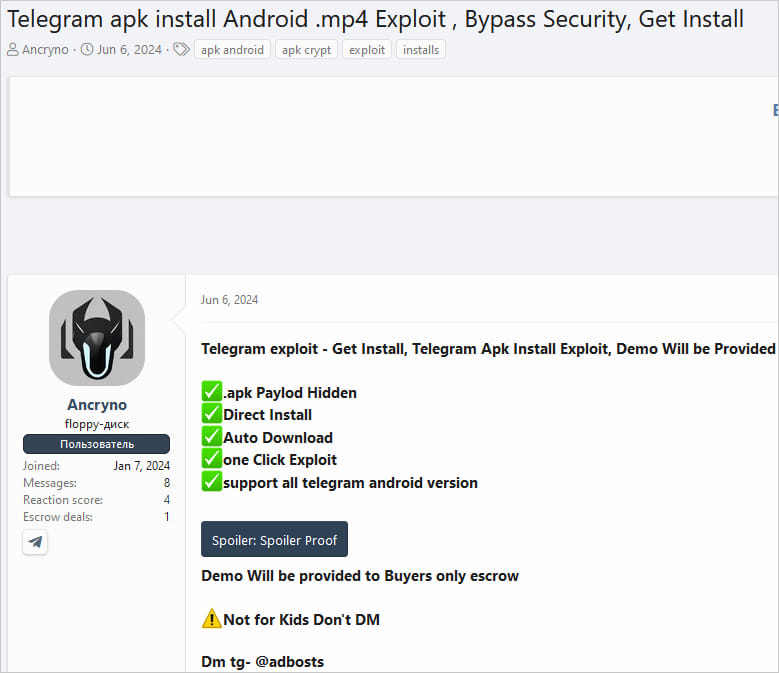

2024/07/22 BleepingComputer — EvilVideo と呼ばれる Telegram for Android のゼロデイ脆弱性により、攻撃者は動画ファイルに偽装した悪意のある Android APK ペイロードを送信できるようになった。ロシア語圏の XSS ハッキング・フォーラムで、2024年6月6日に脅威アクター Ancryno は、この欠脆弱性 Telegram v10.14.4 以下に存在すると投稿し、Telegram のゼロデイ・エクスプロイトの販売を開始した。

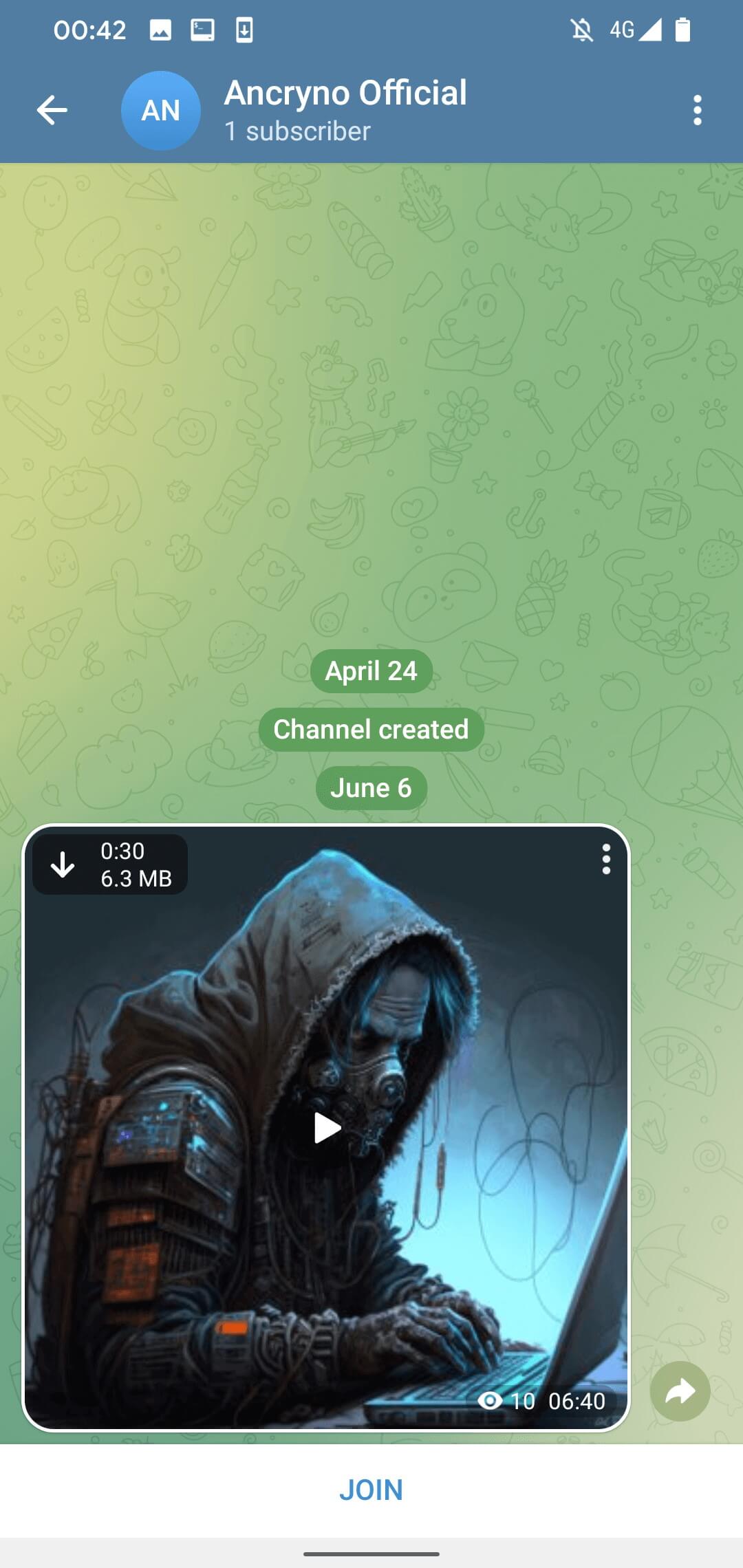

公開 Telegram チャンネルで PoC デモが共有された後に、この欠陥を発見した ESET の研究者たちは、悪意のペイロードの入手に成功した。

このエクスプロイトが、Telegram バージョン v10.14.4 以下で動作することを確認した ESET は、それを EvilVideo と命名した。ESET の研究者である Lukas Stefanko は、6月26日の時点で、この脆弱性を Telegram に対して開示し、さらに 2024年7月4日にも二度目の開示を行っている。

7月4日の時点で Telegram は、この脆弱性について調査中であると回答し、2024年7月11日にリリースされたバージョン 10.14.5 でパッチを適用した。つまり、パッチが適用されるまでの5週間において、このゼロデイ脆弱性は脅威アクターたちに悪用されていたことになる。

この脆弱性が、どの程度の規模で積極的に悪用されたかのかは不明だが、このペイロードが “infinityhackscharan.ddns[.]net” 使用した Command and Control (C2) に関する情報を、ESET は共有している。

BleepingComputer は、この C2 を VirusTotal [1,2] 上で使用することで、Avast Antivirus および xHamster Premium Mod を装う、2つの悪意の APK ファイルを発見した。

Telegramのゼロデイ攻撃

このゼロデイ脆弱性 EvilVideo の悪用は、特別に細工された APK ファイルを作成する攻撃者により、Telegram for Android でのみで機能するものである。

このエクスプロイトは Telegram API を使用して、30秒の動画を表示しているように見えるが、そのメッセージはプログラムで作成されていると、ESET は考えている。

Android 上の Telegram アプリは、デフォルトの設定によりメディア・ファイルを自動的にダウンロードするため、チャンネル参加者が会話を開始するときに、このペイロードもデバイス上にダウンロードされる。この自動ダウンロードを無効化しているユーザーであっても、動画のプレビューを1回タップするだけで、ファイルのダウンロードが開始される。

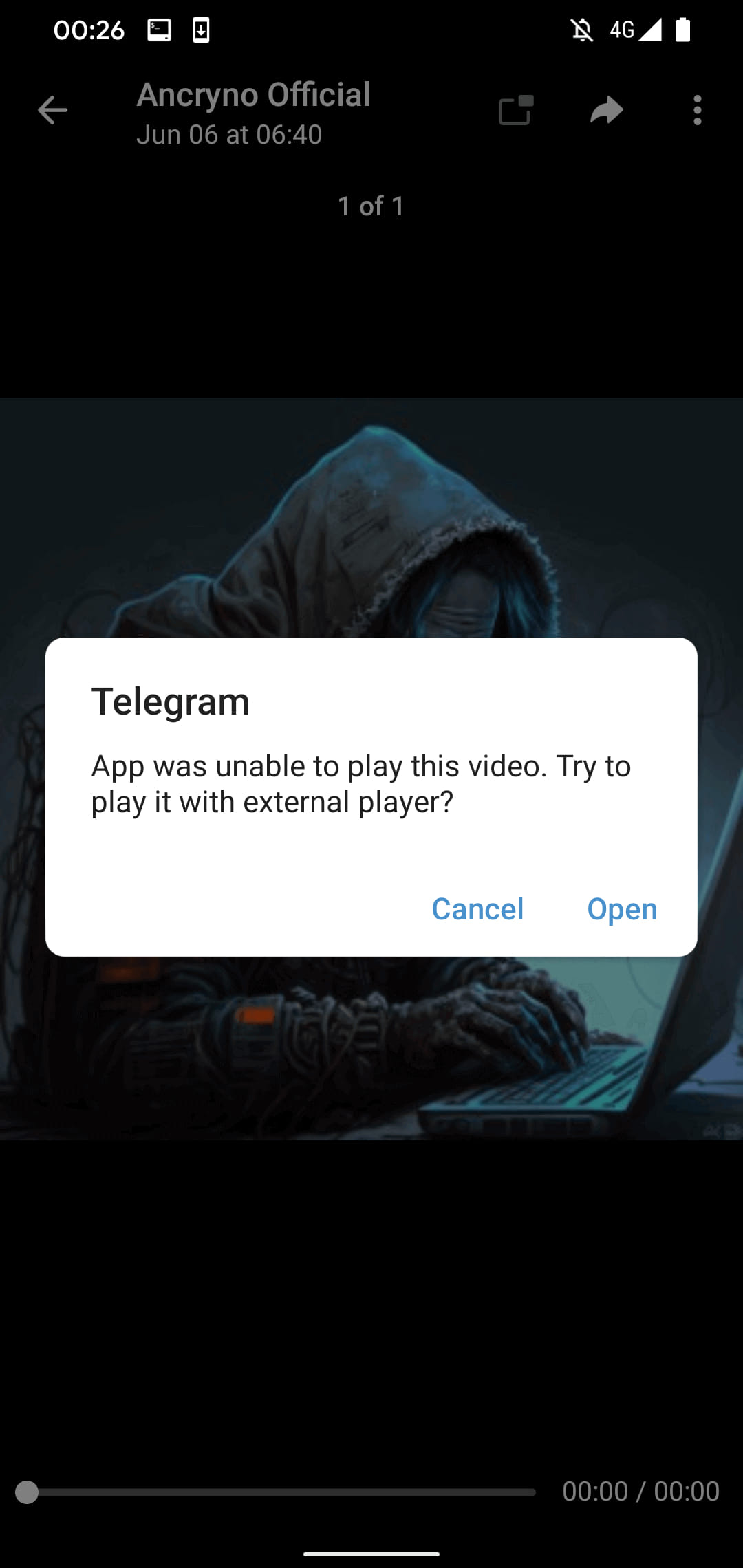

この偽ビデオを再生するユーザーに対して、Telegram は外部プレーヤーを使用するよう提案するため、受信者が「開く」ボタンをタップしてペイロードを実行する可能性が生じる。

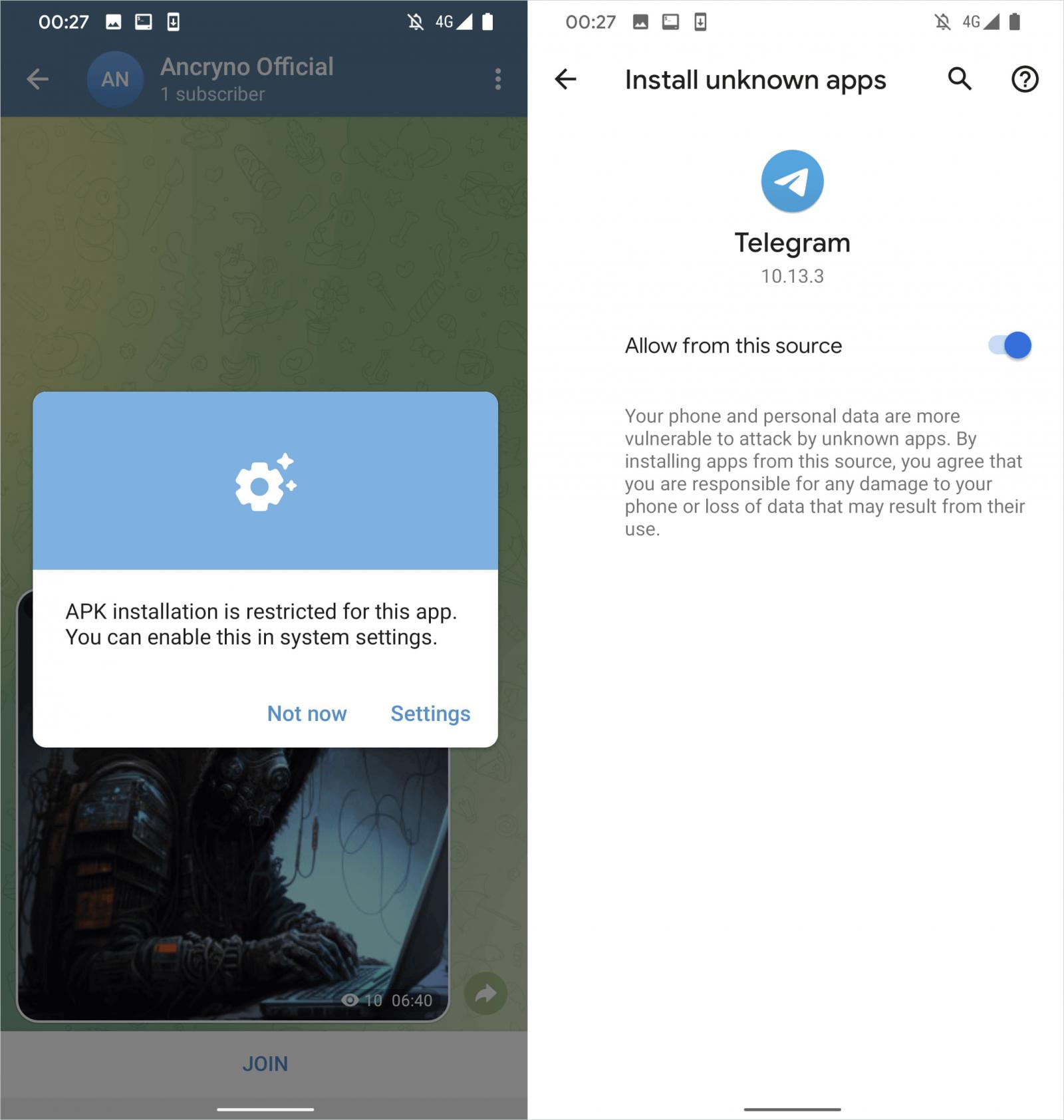

ただし、追加のステップが必要である。つまり被害者は、デバイスの設定において、不明なアプリのインストールを有効化し、悪意のある APK ファイルをデバイス上にインストールできるようにする必要がある。

このエクスプロイトについて、脅威アクターは “ワンクリック” だと主張しているが、被害者のデバイス上で悪意のあるペイロードが実行されまでには、複数のクリック/ステップと、特定の設定が必要であるため、この攻撃が成功するリスクは大幅に低下する。

Telegram の Web/Desktop で、このエクスプロイトを ESET がテストしたところ、MP4 ビデオ・ファイルとしてペイロードが扱われるため、このエクスプロイトは機能しないと判明した。

つまり、Telegram バージョン 10.14.5 での修正により、プレビューで APK ファイルが正しく表示されるようになったことで、動画ファイルとして表示されるものに、受信者が惑わされことがなくなったのだ。

最近において、外部アプリによる再生を要求する動画ファイルを、Telegram 経由で受信している場合には、モバイル・セキュリティ・スイートを用いてファイル・システムをスキャンし、デバイス上にインストールされているペイロードを見つけ出し、削除してほしい。

通常において、Telegram の動画ファイルは、以下のような内部/外部ストレージに保存されている:

/storage/emulated/0/Telegram/Telegram Video/

/storage/<SD Card ID>/Telegram/Telegram Video/

この Telegram のゼロデイ脆弱性の悪用について、ESET はデモ・ビデオも公開している。

Telegram の広報担当者は、このエクスプロイトに関して、以下のメッセージを BleepingComputer に送ってきた:

このエクスプロイトは Telegram の脆弱性ではない。ユーザーはビデオを開いて、Android のセキュリティ設定を調整し、怪しげな “メディア・アプリ” を手動でインストールする必要がある。

このエクスプロイトに関する報告は、 7月5日の時点で報告を受けており、すべてのバージョンの Telegram ユーザーを保護するために、 7月9 日にサーバー側の修正が展開された – Telegram の広報担当者。

Telegram が、日本のマーケットで、どれほど使われているのか、そのあたりの見当がつきませんが、以前にダークウェブ・トラッキング系の人たちと話したとき、いつも使うのは Telegram だと聞きました。なんとなく、納得できる話でした。その Telegram のゼロデイ・エクスプロイトが販売されているとのことです。ご利用の方々は、十分に ご注意ください。なお、この記事の原文には、VirusTotal を除いて、1つのリンクも無いので、BleepingComputer が ESET を取材したのかと推測しています。

You must be logged in to post a comment.