Over 3,000 GitHub accounts used by malware distribution service

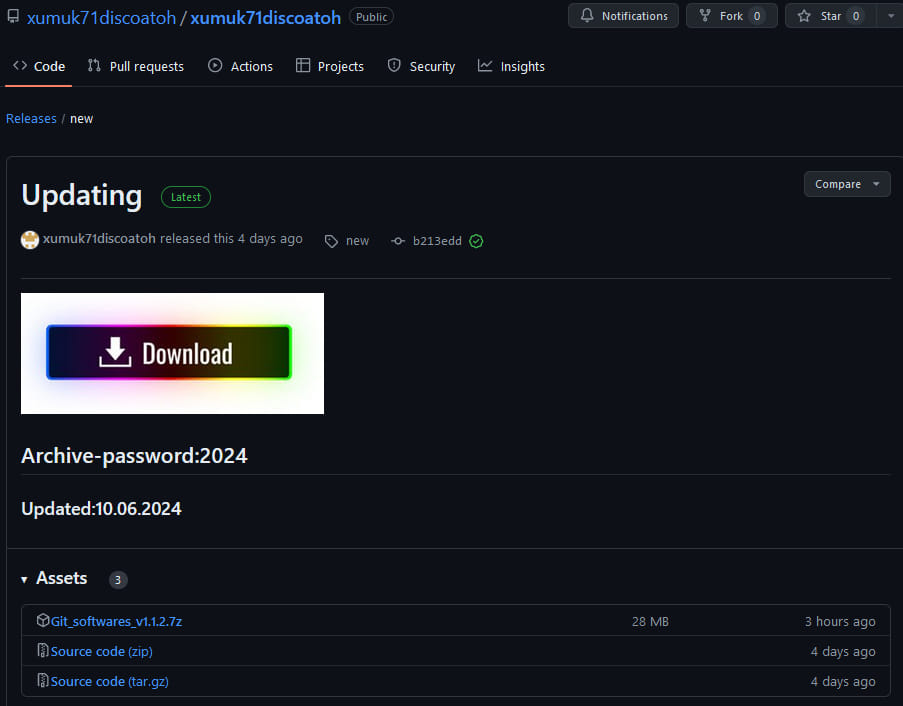

2024/07/24 BleepingComputer — Stargazer Goblin として知られる脅威アクターが作成したのは、GitHub 上の 3,000以上の偽アカウントで構成される Distribution-as-a-Service (DaaS) であり、そこから情報スティーラー・マルウェアをプッシュしているという。このマルウェア配信サービスは Stargazers Ghost Network と呼ばれ、GitHub リポジトリと侵害済みの WordPress サイトを利用して、パスワード保護されたアーカイブを配布するが、その中にマルウェアが含まれている。ほとんどのケースにおいて、そこから配布されるマルウェアは、RedLine/Lumma Stealer/Rhadamanthys/RisePro/Atlantida Stealer などのインフォ・スティーラーである。

周知のとおり、GitHub は信頼できるサービスであるため、それを疑う人は少なく、GitHub リポジトリで見つけられたリンクがクリックされる可能性は高い。

Check Point Research が発見したオペレーションは、このような組織的かつ大規模なスキームが、GitHub 上で展開されていることの、最初の記録となるだろう。

Check Point は、「Stargazers Ghost Network が展開しているキャンペーンや、この悪意のサービスを介して配布されているマルウェアは、とても成功している。短期間のうちに、何千人もの悪意を疑わない被害者たちが、正規のリポジトリだと信じでマルウェアをインストールした。巧妙なフィッシング・テンプレートを用いる脅威アクターは、特定のプロファイルやオンライン・アカウントへの感染を達成し、その価値をさらに高めている」と述べている。

マルウェアを拡散する GitHub の “ghosts”

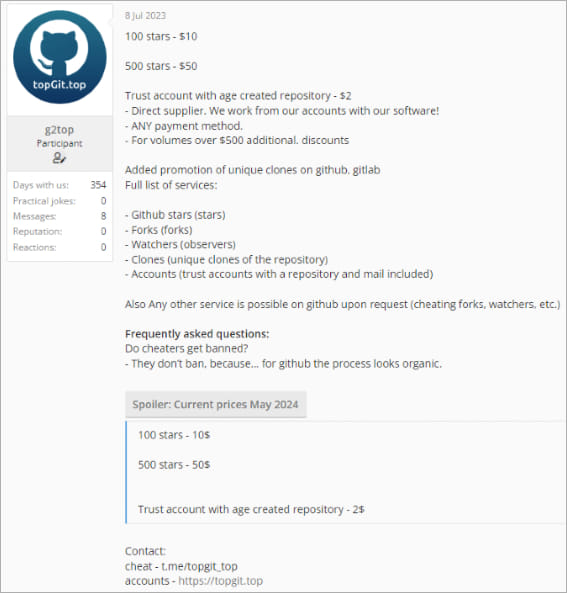

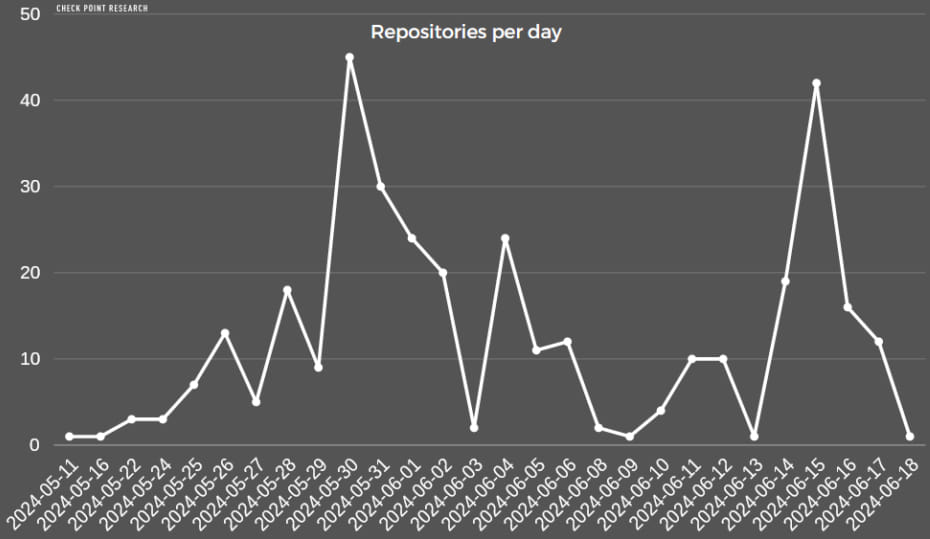

この DaaS を開発した Stargazer Goblin は、2023年6月以降において、ダークウェブ上でマルウェア配布サービスを積極的に宣伝している。ただし、Check Point によると、2022年8月から活動していた証拠があるという。

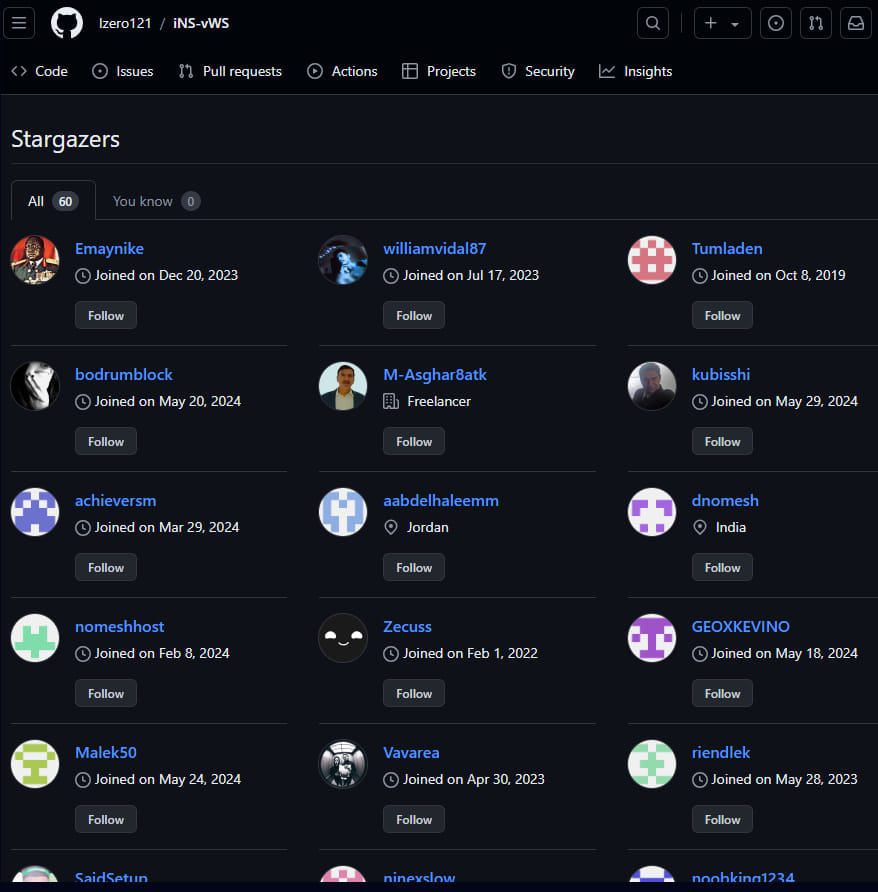

Stargazer Goblin は、約 3,000のフェイク “ghost” アカウントを使って、数百のリポジトリを作成するシステムを確立した。それらのアカウントは、悪意のリポジトリにスターをつけるだけではなく、フォークやサブスクライブを駆使することで、見かけ上の正当性を高め、GitHub のトレンド・セクションに表示されやすくしている。

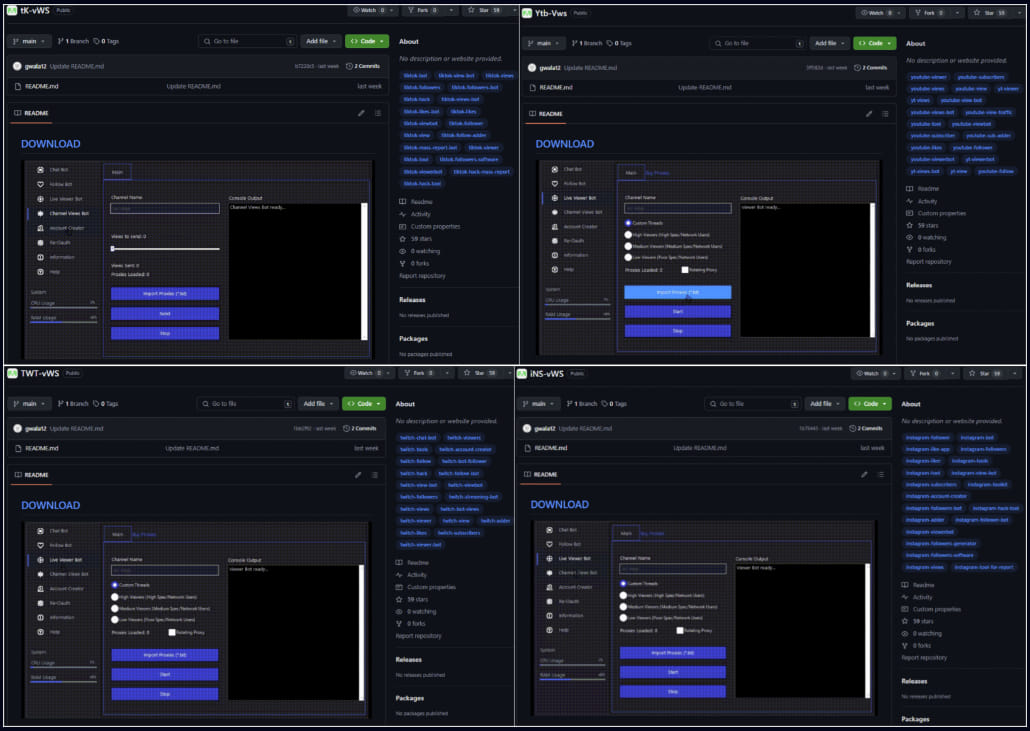

それらのリポジトリでは、暗号通貨/ゲーム/ソーシャルメディアなどの、特定の関心をターゲットにしたプロジェクト名やタグが使用されている。

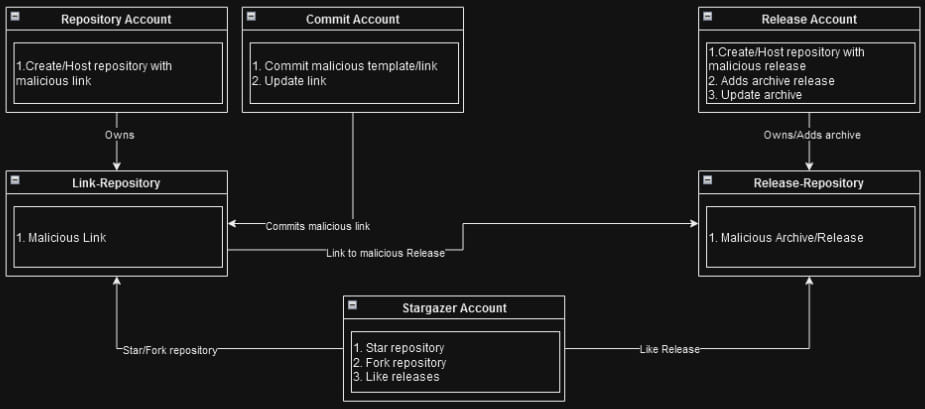

それぞれの “ghost” アカウントには、それぞれ異なる役割が割り当てられている。1つ目のグループはフィッシング・テンプレートを提供し、2つ目のグループはフィッシング・イメージを、そして3目のグループはマルウェアを提供する。

研究者である Antonis Terefos は、「マルウェアを提供する3つ目のアカウントは検知される可能性が高い。それらが検知された場合の GitHub は、アカウント/リポジトリ/関連リリースをすべて禁止する。したがって、このようなアクションを想定する Stargazer Goblin は、新しいアクティブな悪意のリリースへの新しいリンクで、最初のアカウントのフィッシング・リポジトリを更新する。それにより、マルウェアを提供するアカウントが禁止されたときに、悪意のネットワークは最小限の損失で、動作を継続することが可能になる」と指摘している

Check Point は、Stargazers Ghost Network の GitHub リポジトリとリンクする工作員が提供する、YouTube のソフトウェア・チュートリアル動画の事例を確認している。研究者たちの指摘は、フィッシング・レポジトリやマルウェア配布サイトへのトラフィックを誘導するために使用される、彼らのチャネルの1つである可能性があるというものだ。

このサービスを操る脅威アクターは、それを開始した以降において $100,000 以上の利益を得ていると、Check Point は推定している。同社によると、Stargazers Ghost Network の活動を通じて配布されたマルウェアには、RedLine/Lumma Stealer/Rhadamanthys/RisePro/Atlantida Stealer などが含まれているとのことだ。

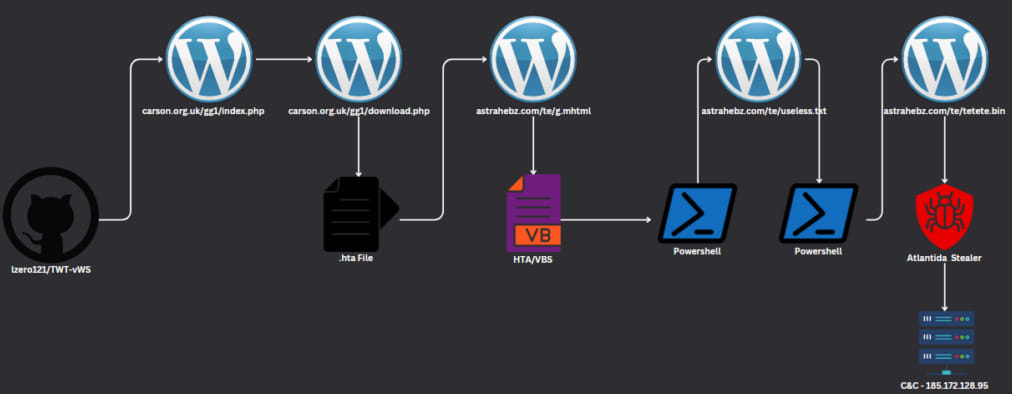

Check Point の報告書で紹介されている攻撃チェーンの一例では、GitHub のリポジトリから侵害済みの WordPress サイトにリダイレクトされ、そこから VBScript を取り込んだ HTA ファイルなどで構成される ZIP アーカイブがダウンロードされという。

この VBScript がトリガーとなり、2つの PowerShell スクリプトが連続して実行され、最終的に Atlantida Stealer が展開されていた。

2024年5月以降において GitHub は、1,500以上の悪質な偽リポジトリを削除するなど、数多くの対策を講じてきたが、Check Point によると、現在も 200以上のリポジトリが有効であり、マルウェアの配布を続けているという。

不正な広告/Google 検索/YouTube 動画/Telegram/ソーシャルメディアなどを介して、GitHub リポジトリにたどり着いたユーザーは、ファイルのダウンロードや URL のクリックについて、十分に注意する必要がある。

特に、パスワードで保護されたアーカイブは、ウイルス対策ソフトウェアでスキャンすることができない。このようなタイプのファイルについては、VM 上で解凍した上で、コンテンツをウイルス対策ソフトウェアでスキャンし、マルウェアがないことをチェックする必要がある。

この Stargazers Goblin という脅威アクターですが、GitHub の特性を熟知し、うまく潜伏しながら、大規模な攻撃を仕掛け続けるという、ある意味で達人という感じがしてしまいます。このブログでは、この種のマルウェア展開を、リポジトリ汚染と呼んでいますが、それとの戦いはエンドレスという感じがします。よろしければ、GitHub で検索も、ご利用ください。

You must be logged in to post a comment.