Fake Google Authenticator Ads Spread Malware Through Google Search

2024/07/30 SecurityOnline — Google を装う脅威アクターたちが、Google Authenticator の偽広告を通じてマルウェアを拡散するという悪質なキャンペーンを、Malwarebytes Labs のサイバー・セキュリティ研究者が発見した。

Google の検索結果に表示される広告が、Google Authenticator の公式ダウンロードページを模倣する詐欺サイトへと、疑いを持たないユーザーたち誘導する。この悪意のサイトにアクセスすると、正規アプリを装う悪意の実行ファイルをダウンロードするよう、被害者たちは欺かれていく。この DeerStealer と名付けられたマルウェアは、パスワードなどの機密情報を含む、個人データを盗み出すように設計されている。

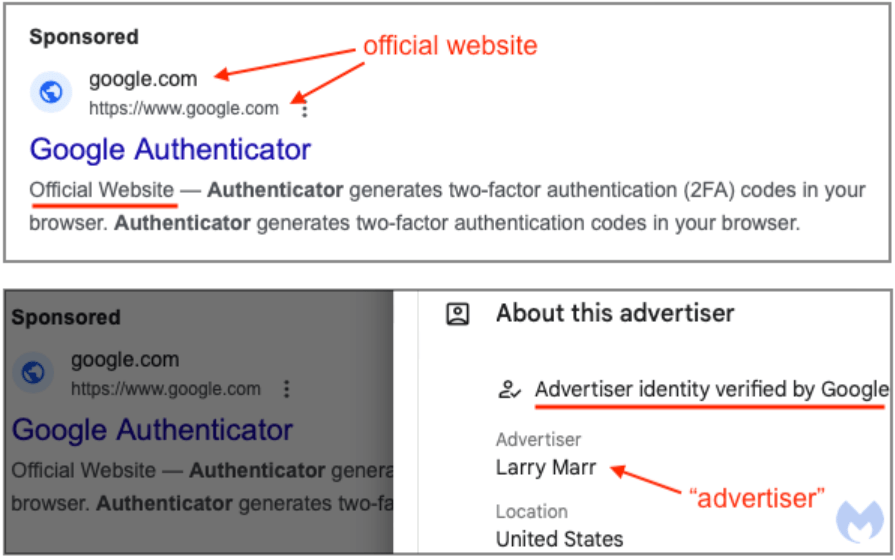

問題の核心は、Google の広告検証プロセスを悪用して、公式ベンダーを模倣する広告にある。このケースでは、Authenticator の偽広告が表示された日に、NICENIC INTERNATIONAL GROUP CO., LIMITED により登録された、詐欺サイトchromeweb-authenticators[.]com へのリンクも設定されていた。

おとりサイトのソース・コードには、GitHub から悪意の実行ファイルAuthenticator.exe をダウンロードする仕組みがプログラミングされていた。この脅威アクターは、信頼できるクラウド・リソースである GitHub を悪用してファイルをホストし、従来からのセキュリティ対策ではブロックされ難いようにしていた。この悪意のファイルは、”auth-gogle” というハンドルネームのユーザーにより、”authgg” という名前のリポジトリにアップロードされていた。

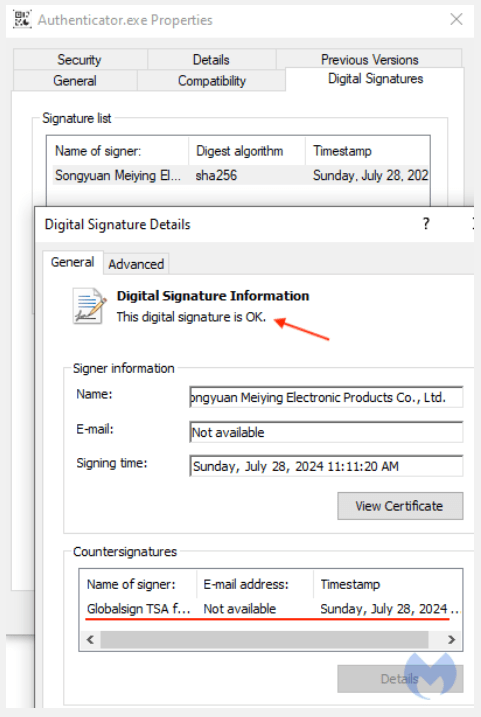

さらに調査を進めると、攻撃が発見される僅か1日前に実行ファイルは、Songyuan Meiying Electronic Products Co., Ltd によりデジタル署名されており、報告された時点においても署名が有効であったことが判明した。

ダウンロードされたマルウェアは DeerStealer だと特定されたが、それは vaniloin[.]fun にホストされている攻撃者の Web サイトへ向けて、個人データを流出させるタイプの窃取プログラムとして機能するものだ。この種のマルウェアは、機密情報を吸い上げるものであり、深刻なプライバシー侵害や金銭的損失にいたるリスクを生じる。

この偽広告の被害に遭わないよう、Malwarebytes Labs では、以下のことを推奨している:

- 検索結果の広告に注意:ソフトウェアのダウンロード広告をクリックするのは避けるべきだ。その代わりに、公式 Web やアプリストアに、ダイレクトにアクセスする。

- URLをダブルチェック: リンクをクリックする前に、その URL が正規のものであり、公式 Web サイトに属するものであることを確認する。

- ウイルス対策ソフトウェアの使用: ウイルス対策ソフトウェア、を常に最新の状態に保ち、定期的にスキャンを実行してマルウェアを検出/除去する。

- MFA の有効化:可能な限り多要素認証を使用し、オンラインアカウントのセキュリティを強化する。

Google Authenticator の偽広告でユーザーを騙して、マルウェアを拡散するとは、かなりユニークな脅威アクターもいるものですね。このソフトウェアをダウンロードしてインストールするユーザーは、それなりのセキュリティ意識を持っているわけで、簡単には騙せないと分かっていながら、仕掛けてくるのですから。でも、そんな考えを逆手に取れば、かえって疑われ難いとも思えてきます。それにしても、Google 検索の広告ですが、なんとかならないものでしょうか。よろしければ、Google + 広告 で検索も、ご利用ください。

You must be logged in to post a comment.