Cybercriminals Evolve Social Engineering Tactics, Exploit CVE-2022-26923 in Sophisticated Campaign

2024/08/16 SecurityOnline — 先日にサイバーセ・キュリティ企業 Rapid7 が特定したのは、同社の脅威インテリジェンス・チームが継続的に監視している、進行中のソーシャル・エンジニアリング・キャンペーンに関連する一連の巧妙な侵入の試みである。このキャンペーンは、欺瞞的かつ技術的なテクニックを織り交ぜて組織を標的とするものであり、最近では、セキュリティ対策の迂回や、新たなツールやテクニックの採用により、システム侵害の確率を高めている。

このキャンペーンの、コアとなる戦略は一貫している。脅威者は圧倒的な “E メール爆弾” で攻撃を開始するが、その結果として、ユーザーの手元には良性の E メールが殺到することになる。この最初の攻撃は、通常は Microsoft Teams を介したダイレクトなコンタクトにより実施される。具体的に言うと、攻撃者はテクニカル・サポート・エージェントを装い、自分たちが作り出した問題を解決するよう持ちかける。続いて、ソーシャル・エンジニアリングを駆使して、攻撃者はユーザーを説得し、正規のリモート・アクセス・ツールである AnyDesk をダウンロード/インストールさせ、被害者のシステムを完全にコントロールしていく。

いったん内部に侵入した攻撃者は、迅速にペイロードを実行し、機密データを流出させる。過去におけるインシデントでは、リモート・アクセス・ツールとして Microsoft のQuick Assist が頻繁に使用されていたが、最近のケースでは AnyDesk だけ使用されており、攻撃者が使用するツールに変化が見られると、Rapid7 は指摘している。

Image: Rapid7

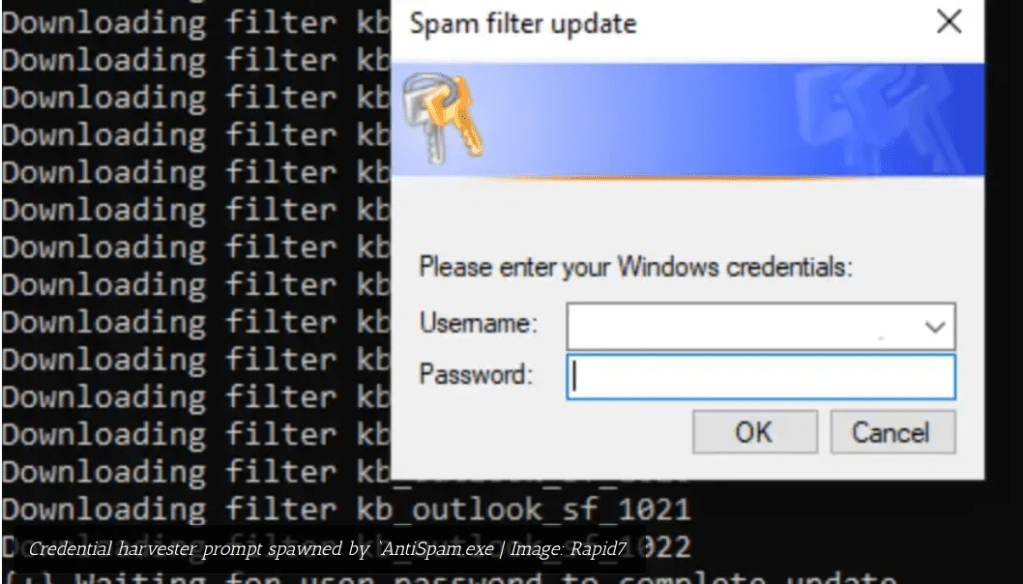

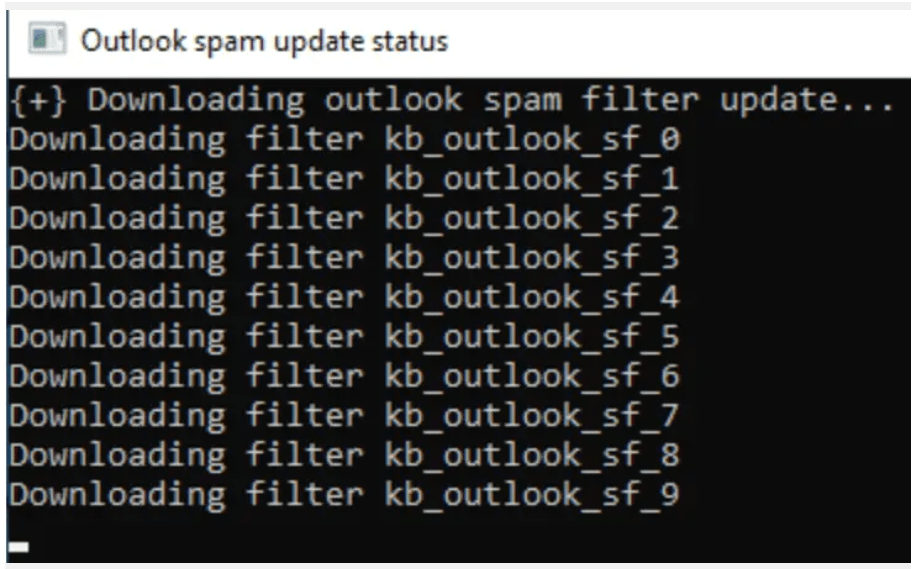

Rapid7 の調査で明らかになったのは、これまでの手法とは大きく異なる手法の存在である。攻撃者たちは、認証情報を採取するための従来からのスクリプトを、AntiSpam.exe という新たな 32-Bit の .NET 実行ファイルに置き換えているという。

この悪意のファイルは、電子メールのスパム・フィルタにおけるアップデータを装っており、最初のソーシャルエンジニアリングにおける最初の誘い文句と一致している。この悪意のツール AntiSpam.exe が実行されると、ポップアップ・ウィンドウに認証情報を入力するようユーザーは促される。この、悪意の実行ファイルにより、それらの情報はログに記録され、システムの列挙情報とともに、ディスクに保存される。また、不正確な認証情報が提供されると、正しい情報が得られるまで再試行するよう、ユーザーは促される。

このキャンペーンは、クレデンシャルの採取に留まらない。攻撃者は、AntiSpam.exe を実行した後に、Command and Control (C2) サーバへの接続の確立を目的とし、一連のバイナリと PowerShell スクリプトを展開していく。Rapid7 確認したのは、この段階で複数のペイロードが展開される点である。いずれのペイロードも、update1.exe/update4.exe/update6.exe など名前を持つが、それにより、正規のソフトウェア・アップデートの体裁が保たれる。

これらのペイロードの中の update6.exe は、既知の脆弱性 CVE-2022-26923 を悪用することで、ドメイン内でのマシン・アカウントの作成を試みる。このアカウント作成機能は、ドメイン・コントローラからサービス・アカウントの認証情報を抽出し、特権を昇格させる手法である Kerberoasting を実行する。したがって、この脆弱性 CVE-2022-26923 が悪用されると、特にパッチが適用されていないドメイン・コントローラが存在する環境では、攻撃者により横方向への移動を許すことになる。その結果として、ネットワークの深部への不正アクセスが可能性となり、組織にとって深刻な脅威が生じる。

Rapid7 が確認したものには、主要なペイロードに加えて、逆 SSH トンネルと Level Remote Monitoring and Management (RMM) ツールの悪用がある。これらのツールにより、侵害したネットワーク上での横方向への移動が促進され、持続的なアクセスが確立される。したがって、悪意のアクションが検出された後であっても、攻撃者は環境の制御を維持できる。

ユーザー組織に対して強く求められるのは、インストールされている全てのリモート監視/管理ソリューションに対して、環境におけるベースラインを設定し、AppLocker や Microsoft Defender Application Control などのアプリケーション許可リスト技術を採用することだ。それらのツールにより、ネットワーク内における未承認の RMM ソリューションの実行がブロックされ、悪意のあるペイロードを展開する、攻撃者の能力が制限されていく。

大量のメールを送りつけ、そこからマルウェアの配信へと、侵害のチェーンを構築していく、新たなキャンペーンの展開が発覚したようです。Windows の古い脆弱性 CVE-2022-26923 を悪用しているとのことです。セキュリティ・チームが、いくら頑張ったとしても、この種の攻撃を防ぐことは不可能です。よろしければ、カテゴリ SocialEngineering を、ご参照ください。

You must be logged in to post a comment.