Greasy Opal’s CAPTCHA solver still serving cybercrime after 16 years

2024/08/23 BleepingComputer — Greasy Opal という開発者が、研究者たちに追跡されている。この開発者は、一見すると合法的なビジネスを運営しているが、CAPTCHA を大規模に解決するボット主導のツールにより、アカウント・セキュリティ・ソリューションの回避を提供することで、サイバー犯罪業界を活性化させているという。Greasy Opal は 20 年近く活動しており、顧客のターゲットやニーズの設定に基づくツールをカスタマイズしている。それらのソフトウェアは、各国の政府や多様なテクノロジー企業 (Amazon/Apple/Steam/Joomla/Facebook/WhatsApp/Vkontakte) などをターゲットにするために使用されている。

Greasy Opal の顧客の中には、ベトナムを拠点とするサイバー犯罪グループ Storm-1152 がいる。このグループは、約 7億5,000万の Microsoft アカウントを作成し、それらを Scattered Spider などの脅威アクターに販売している。

賢い開発者

ボット検出ソリューションを用いて、詐欺防止のソリューションを提供する Arkose Labs の研究者たちは、さまざまな脅威アクターたちが何年にもわたって、Greasy Opal のツールを使用している状況を観察している。それにより彼らは、この行脅威アクターの活動に精通している。

この脅威アクターは、遅くとも 2016年以降において、CAPTCHA バイパス・ツールを宣伝するための Web サイトを、クリアウェブ上で作成しているようだ。しかし BleepingComputer は、このツールが 2008年には使用されており、Microsoft Outlook (当時の Hotmail) の CAPTCHA コントロールを破っていたことを発見している。

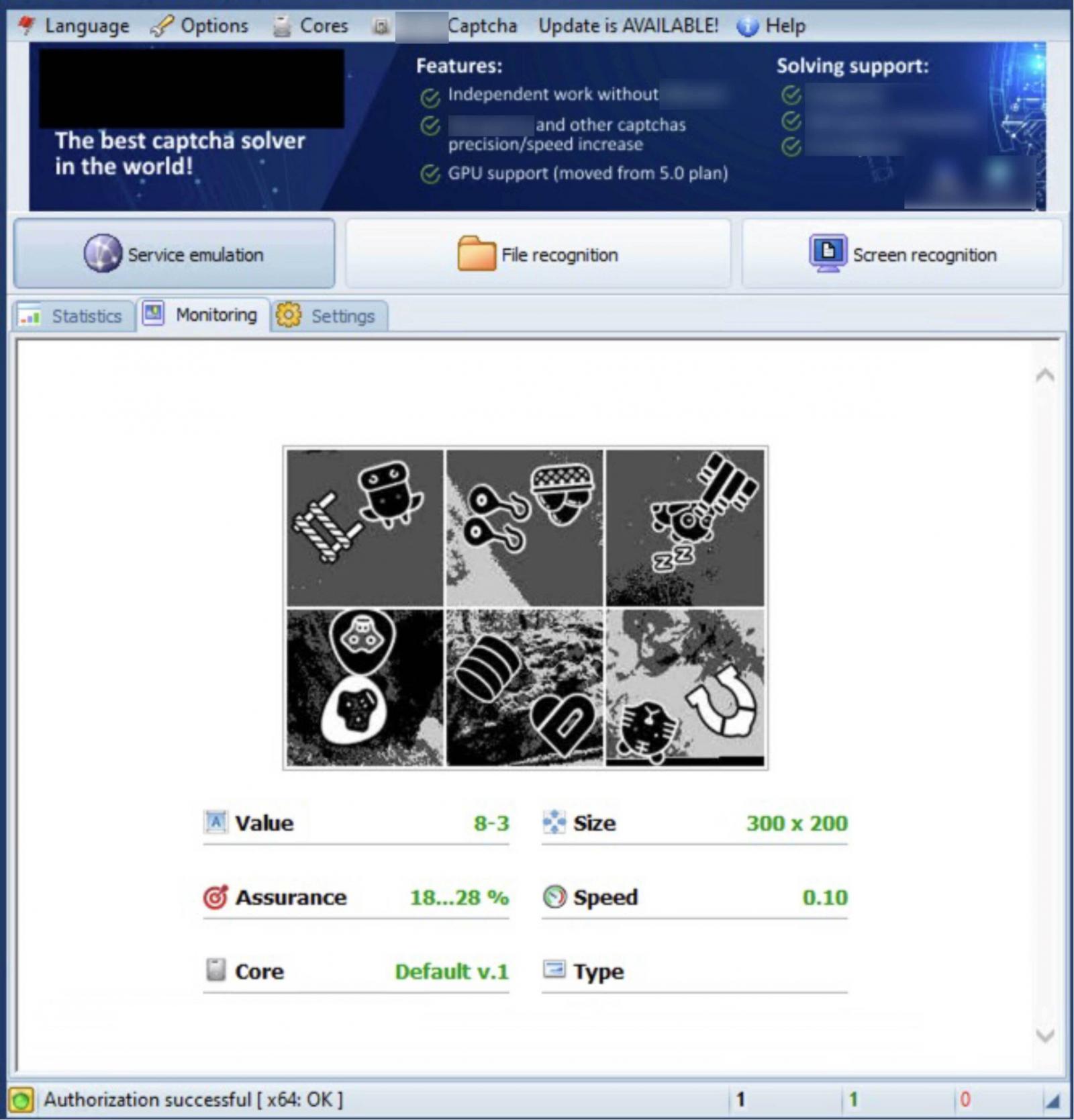

この脅威アクターが、”世界最高の CAPTCHA ソルバー” と呼ぶツールは、新しいタイプの CAPTCHA に適応するために定期的に更新されるという、何回もの大規模なイテレーションを経ている。

Arkose Labs のレポートには、「このツールは極めて効率的であり、高度な光学式文字認識 (OCR) 技術と機械学習モデルを組み合わせて、一般的なテキスト CAPTCHA を高精度で解決し、その他の特定の CAPTCHA に対しては、焦点を絞ったツールを提供している」と記されている。

Arkose Labs の CEO である Kevin Gosschalk は、「Greasy Opal はテキスト・ベースの CAPTCHA 分析/解釈において、最先端の OCR 技術を自前で開発している可能性が高い。そして、2種類の CAPTCHA ソルバー・エディションを提供している。1つ目は、速度が遅く精度が低い無料版であり、2つ目は、90~100% の精度で、1秒未満でオブジェクトを認識するという有料版である」と、BleepingComputer に語っている。

金儲けと税金の支払い

研究者たちによると、この攻撃者の動機は純粋に金銭的なものであり、代金を支払ってくれる限り、顧客が誰であろうと気にしないという。

Arkose Labs は、「攻撃者たちは、Greasy Opal のツールキットを $70 で購入できるが、$100 の追加でベータ版へとアップグレードできる。ただし、バージョンには関係なく、顧客は Greasy Opal に対して、月額 $10 のサブスクリプション料を支払う必要がある。すべてのツールをバンドルした、最も高価なパッケージは $190 だが、その場合にも、月額 $10 のサブスクリプション料が必要となる。インストール数は制限されるようだが、提供される内容を考えると、きわめて低価格である。$300 のビジネス・エディションもあり、インストール数が少し多くなるが、この場合にも、月額 $10 のサブスクリプション料が必要となる」と解説している。

何百人もの攻撃者たちが、このツールを使用しているため、昨年の Greasy Opal の収益は、少なくとも $1.7 million はあると、研究者たちは推定している。

Greasy Opal が攻撃に関与することはないが、そのツールが違法行為に使用されていることを認識している。その上で、ビジネスとしての合法的な外観を維持するために、税金も支払っているようだ。

顧客の CAPTCHA ニーズに応じて

Greasy Opal の Web サイトには、矛盾した情報が掲載されている。たとえば、事業の開始については、2007年と 2005年という表記が混在しているが、一部のツールにおいては、明らかに 20年近くの歴史がある。

Arkose Labs の推測は、Greasy Opal がチェコ共和国を拠点とし、ソーシャル ネットワークでスパムやコンテンツを宣伝し、ブラック SEO などの大規模なコンテンツ・プッシュのための CaaB (cybercrime-as-a-business) ツールを、サイバー犯罪ビジネス活動に対して無差別に提供しているというものだ。

Microsoft が、いくつかの Storm-1152 のドメインを押収して活動を停止させた後に、Arkose Labs は、Greasy Opal が開発した悪意のソフトウェアを分析した。

一部のソフトウェアは、マーケティング目的のユーティリティと見なされる可能性があるが、特定の組織をターゲットにするために、CAPTCHA ソルバーが開発されていることを、研究者たちは突き止めた。

それらの標的の中には、ロシアの公共/政府サービスである、国家交通/税務サービス/連邦執行行政/電子パスポートに加えて、モスクワの統一ナビゲーションおよび情報システムなどがある。また、ブラジルのインフラ行政や、米国の国務省領事局もターゲットにされていた。

Greasy Opal の CAPTCHA ソルバーにおいて、ターゲットにされたテック・ジャイアントたちには、Amazon/Apple/Steam/Joomla/Facebook/WhatsApp/GMX/Vkontakte/Yandex/World of Tanks などが含まれる。

Kevin Gosschalk は Greasy Opal について、非常に知的で倫理観の低いソフトウェア開発会社であり、金儲けにしか興味がないと評している。

たとえ、ダイレクトに攻撃を実行しなくても、Greasy Opal がサイバー犯罪者のサプライ チェーンで果たす役割は重要なものとなっている。なぜなら、Greasy Opal は意図的に、世界中の企業に対する大規模な攻撃を自動化する術を、低スキルの脅威アクターたちに提供しているからだ。

この Greasy Opal という開発者ですが、広範な知識とスキルを持ち、また、ビジネスのセンスも持っているようです。このような才能が、16年間にもわたり CAPTCHA 破りに使われていると思うと、とても残念に感じますが、東欧で正規のビジネスを成功させるのはとても難しいことなのかも知れません。よろしければ、2023/12/15 「Microsoft が Storm-1152 サービスを破壊:7億5000万 もの不正アカウントを作成」を、ご参照ください。

You must be logged in to post a comment.