Red Teaming Tool Abused for Malware Deployment

2024/09/04 InfoSecurity — レッドチームの演習用ツールである MacroPack が、マルウェアの展開に悪用されていることが、Cisco Talos の調査により判明した。Cisco Talos の研究者たちが発見したのは、2024年5月〜7月に VirusTotal にアップロードされた、悪意の Microsoft 文書群である。それら全ては、MacroPack と呼ばれるペイロード・ジェネレータ・フレームワークにより生成されたものだった。これらの文書は、中国/パキスタン/ロシア/米国などの国々の脅威アクターからアップロードされていた。

それらの悪意のファイルは、ポスト・エクスプロイト・フレームワークの Havoc/Brute Ratel、RAT (remote access trojan) の新亜種 PhantomCore などの、複数のペイロードを配信するために使用されていた。

ペイロードの展開に有用な MacroPack

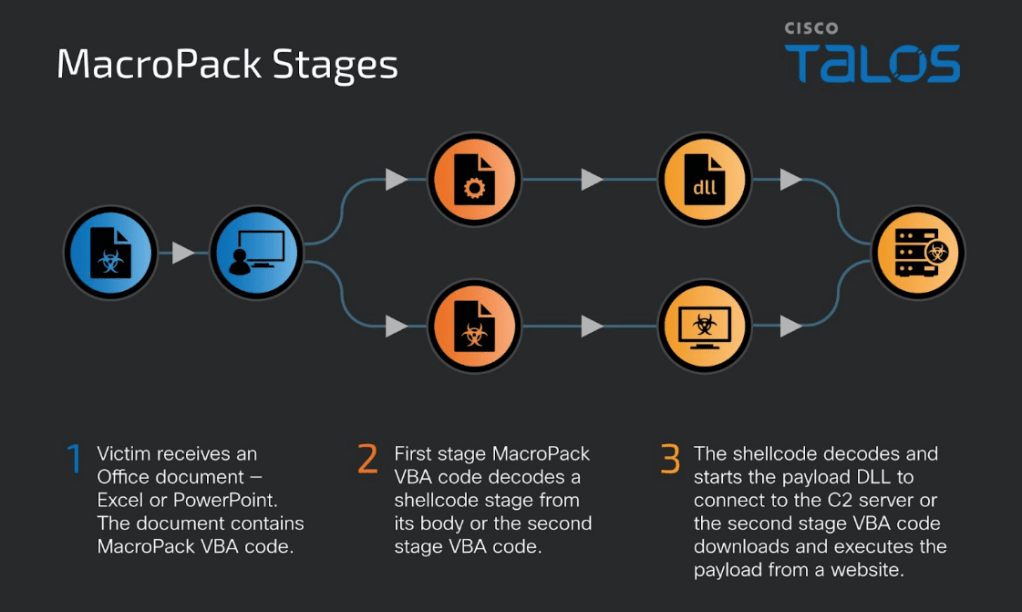

MacroPack は、様々なペイロードを、Office フォーマットなどの各種のファイル・タイプに埋め込むためのツールであり、脅威アクターたちは1行のコマンドラインで、迅速にインプラントを構築できるという。

さらに MacroPack には、ペイロードの耐性を高めるための機能が搭載されており、アンチ・マルウェア・バイパス/アンチ・リバースなどに加えて、より高度なペイロードを追加する機能などを持つ、プロフェッショナル版も存在する。

このツールは、レッドチームによる使用を意図したものであり、悪意の目的のために開発されたものではない。しかし、このツールの無料版を使用する人物/組織を制御することは不可能である。

研究者たちは、MacroPack フレームワークにより生成されるコードには、マルウェア検出機能をバイパスするように設計された、多くの特徴があることを指摘している。それらの機能には、関数名や変数名の変更/余剰スペース文字やコメントの削除/ペイロードの難読化などが含まれる。

脅威アクターに悪用される MacroPack

Talos が確認/分析したものには、すべての文書に存在する、4つの悪意のないサブルーチンがある。これらのサブルーチンは、他の悪意のサブルーチンや文書で使用されていないものである。

それらのサブルーチンは、メインプログラムの外側に書かれたコードのセクションである。このような良性のコードが含まれているのは、マルウェア対策ツールを回避し、MacroPack により生成されたコードに対する、検出のレベルを下げるためだと思われる。

Talos における当初の分析では、すべての文書が単一の脅威アクターにより作成されたと捉えられていた。しかし、ドキュメントの誘い文句やアップロードされた国々などの要素により、これらのサブルーチンは、MacroPack プロフェッショナル版に含まれているものだと結論づけられた。

たとえば、中国/台湾/パキスタンの IP アドレスから、VirusTotal にアップロードされた3つの文書の最初のクラスターには、Word コンテンツを有効化するようユーザーに指示する、共通のルアーが含まれていた。

その一方で、2つ目のクラスターは、パキスタンの2箇所からアップロードされた文書であり、パキスタンの軍事関連のテーマが、ルアーとして使用されていた。

それらを分析した結果として、悪意のペイロードを展開するために、複数の脅威アクターたちが MacroPack を使用していると、研究者たちは、中程度の確信を持って評価するに至った。

研究者たちは、「難読化された変数名や関数名を使用し、その次の段階で難読化されたコードを1層以上重ねるなど、VBA (Visual Basic for Applications) コードは類似していた。しかし、誘い文句のテーマは異なっており、VBA マクロを有効化するようユーザーに指示する一般的なトピックから、軍事組織から来たと思わせる公式文書を装うものまで、さまざまな脅威アクターの要素を明確に表していた」と述べている。

レッドチームのための、MacroPack ペイロード・ジェネレータ・フレームワークがら生成された、悪意の Word コンテンツが、広く出回っているようです。配信元には、中国/台湾の IP アドレスも含まれているようなので、東アジアが標的になっている可能性も否定できません。似たような話として、Cobalt Strike の悪用が有名です。よろしければ、上記のリンクも、ご参照ください。

You must be logged in to post a comment.