Akira Ransomware Exploits SonicWall SSLVPN Flaw (CVE-2024-40766)

2024/09/08 SecurityOnline — SonicOS のパッチ未適応のシステムにおいて、脆弱性 CVE-2024-40766 の活発な悪用が確認されたと、SonicWall が警告を発した。この脆弱性が発表された当初は、SonicOS の管理アクセスのみに影響すると考えられていたが、現在ではファイアウォールの SSLVPN 機能にも影響することが確認されており、状況はさらに深刻なものとなっている。

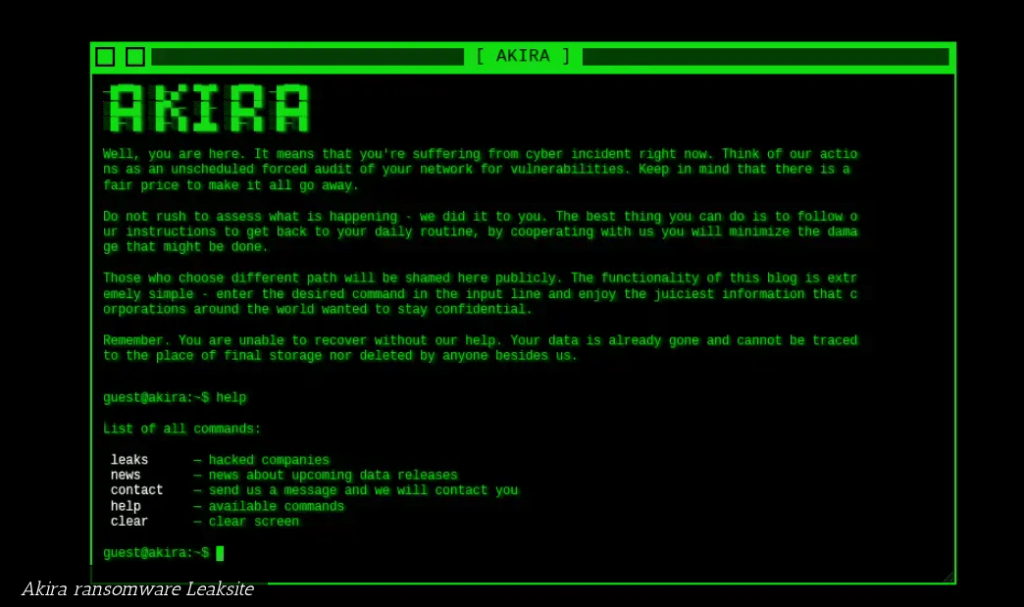

Arctic Wolf が観測した最近の脅威活動では、この脆弱性を悪用する Akira ランサムウェアのアフィリエイトが、SonicWall デバイス上の SSLVPN ユーザー・アカウントを侵害していることが判明している。この攻撃は、多要素認証 (MFA) が無効化されているローカル・アカウントと、脆弱なバージョンの SonicOS ファームウェアを標的とするものだ。

脆弱性 CVE-2024-40766 の影響を受けるバージョンと、修正バージョンは下記の通りである:

- SonicWall Gen 5 の SonicOS 5.9.2.14-12o 以下:SonicOS 5.9.2.14-13o で修正済み

- SonicWall Gen 6 の SonicOS 6.5.4.14-109n 以下:SonicOS 6.5.2.8-2n (SM9800/NSsp 12400/NSsp 12800 用)/6.5.4.15-116n (その他の Gen 6 ファイアウォール用) で修正済み

- SonicWall Gen 7 の SonicOS 7.0.1-5035 以下:7.0.1-5035 以降で修正済み

SonicWall が管理者に対して推奨するのは、8月23日にリリース済のパッチの適用と、以下の緩和策である:

- ファイアウォールの管理を信頼できるソースに制限し、可能であれば WAN 管理ポータルへのインターネット・アクセスを無効化する。

- SSLVPN アクセスを信頼できるソースのみに制限し、必要ない場合は完全に無効化する。

- 第5/第6世代のデバイスでは、管理者はローカル・ユーザーの “User must change password” オプションを有効化し、ローカル・アカウントを持つ SSLVPN ユーザーは直ちにパスワードを更新する。

- TOTP または電子メールベースの OTP を使用する、すべての SSLVPN ユーザーに対して MFA を有効化する。

Akira ランサムウェア・グループによる、CVE-2024-40766 の積極的な悪用が浮き彫りにするのは、適時にパッチを適用し、堅牢なセキュリティ対策を実施することの重要性である。影響を受ける SonicWall 製品を使用している組織は、早急に対策を講じて、ネットワークとデータを保護する必要がある。

SonicWall SonicOS の脆弱性 CVE-2024-40766 の悪用が確認されました。ご利用のチームは、ご注意ください。2024年に入ってからの SonicWall SonicOS の脆弱性は、2024/02/09 の 「SonicWall SSL-VPN の脆弱性 CVE-2024-22394 が FIX:ファームウェアの更新が急がれる」、2024/07/18 の 「SonicWall SonicOS の IPSec VPN における未認証 DoS 脆弱性 CVE-2024-40764 が FIX」に続いて3件目となりました。よろしければ、SonicWall で検索も、ご利用ください。

You must be logged in to post a comment.