Critical Kibana Flaws (CVE-2024-37288, CVE-2024-37285) Expose Systems to Arbitrary Code Execution

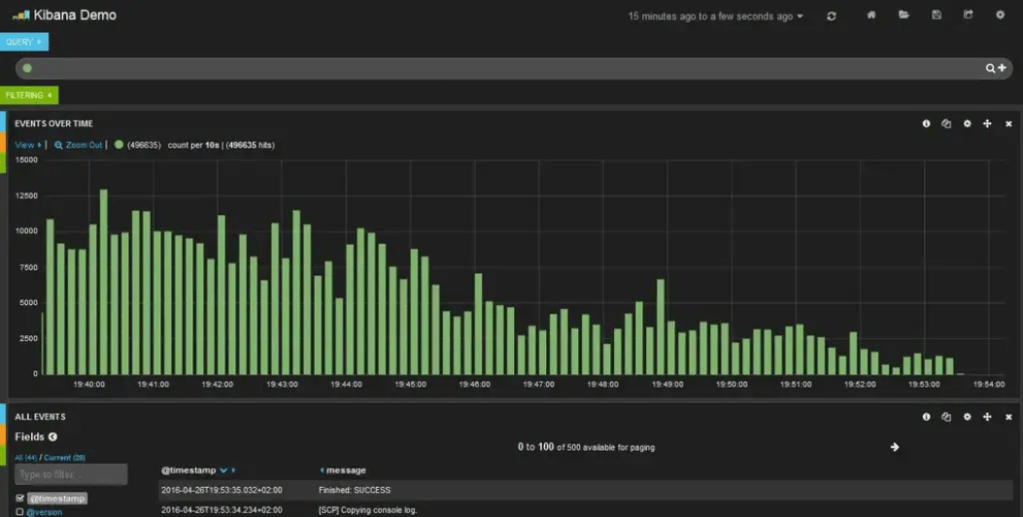

2024/09/08 SecurityOnline — データの視覚化/分析のプラットフォームとして人気を博す、OSS プラットフォームの Kibana を開発する Elastic が発行したアドバイザリは、ユーザーに対してバージョン 8.15.1 への即時アップデートを促す重要なものである。2つの脆弱性 CVE-2024-37288/CVE-2024-37285 の悪用に成功した攻撃者は、影響を受けるシステムで任意のコードを実行し、システムが完全に侵害する可能性を手にする。

CVE-2024-37288:Amazon Bedrock Connector の YAML デシリアライゼーションの脆弱性

この脆弱性の CVSS 値は 9.9 (Critical) であり、Kibana の Amazon Bedrock Connector のデシリアライゼーションの問題に起因している。この脆弱性を悪用する攻撃者は、悪意の YAML ペイロードを作成し、リモートコード実行を引き起こす可能性を得る。Elastic Security の組み込み AI ツール内で、Amazon Bedrock Connector コンフィグしているユーザーは、特に脆弱である。

CVE-2024-37285:広範囲にわたる YAML デシリアライゼーションの脆弱性

2番目の脆弱性も YAML デシリアライゼーションに関連しており、より広範囲の Kibana ユーザーに影響を及ぼす。この脆弱性の CVSS 値は 9.1 (Critical) であり、特定の Elasticsearch インデックス権限と、Kibana 権限を持つ攻撃者に対して、任意のコード実行を許すものとなる。この脆弱性を悪用する攻撃者は前提として、特定の Elasticsearch インデックス権限と、Kibana 権限の組み合わせを保持している必要がある。

具体的に言うと、攻撃者は、システム・インデックス (.kibana_ingest)* への書き込みアクセス権と、制限されたインデックスを管理する権限を、保有している必要がある。また、Fleet (All) と Integration (Read or All) の下で、特定の Kibana 権限を持ち、Fleet Server のサービス・アカウント・トークンを介して、fleet-setup 権限にアクセスする必要がある。

この複雑さを考えると、攻撃を成功させるためには、アクセス制御の誤ったコンフィグと、内部脅威の両方が必要となるだろう。

両方の脆弱性に対処するために、Elastic は以下のアクションを推奨している:

Kibana バージョン 8.15.1 へのアップグレード:最も効果的なソリューションであり、CVE-2024-37288/CVE-2024-37285 に対してパッチが適用される。

CVE-2024-37288 の一時的な緩和策:直ちにアップグレードできないユーザーは、以下の無効化を実施することでリスクを軽減できる。

integration assistant:xpack.integration_assistant.enabled: false

Kibana for Elasticsearch に2件の脆弱性が発見されました。すでにアップデートがリリースされていますので、ご利用のチームは、早急にご対応ください。Kibana に関しては、2024/08/06 にも「Elastic Kibana の脆弱性 CVE-2024-37287 (CVSS 9.9) が FIX:直ちにアップデートを!」という記事がポストされています。よろしければ、ご参照ください。

You must be logged in to post a comment.