CVE-2024-30051: Windows Elevation of Privilege Flaw Exploited by QakBot Malware, PoC Published

2024/09/09 SecurityOnline — Windows のゼロデイ脆弱性 CVE-2024-30051 (CVSS:7.8) に対する、技術的な詳細 と PoC エクスプロイト・コードが、セキュリティ研究者たちにより公開された。この深刻なな脆弱性は、Desktop Window Manager (DWM) コア・ライブラリのヒープバッファ・オーバーフローにより引き起こされる。この脆弱性の悪用に成功した攻撃者は、SYSTEM レベルの特権で任意のコードを実行し、QakBot などのペイロード展開と、マルウェア攻撃を仕掛ける可能性を手にする。

この脆弱性は、”dwmcore.dll” ライブラリのサイズ計算エラーに起因する。”dwmcore.dll” ライブラリは、3D トランジションやガラス窓枠など、Windows のグラフィカル UI 要素のレンダリングを担当するものだ。Kaspersky の研究者たちが発見した、この脆弱性は、DWM ライブラリの CCommandBuffer::Initialize メソッドに存在する。このバグを悪用するローカルの攻撃者は、ヒープ・オーバーフローを引き起こし、SYSTEM の整合性を保ったまま、任意のコード実行を達成するという。

攻撃者は悪意の DLL を作成し、それを DWM プロセスにロードすることで、昇格した特権で実行させ、システムの制御を可能にできる。

そして、この脆弱性 CVE-2024-30051 は、様々な Windows バージョンに影響し、PoC エクスプロイト・コードが GitHub で公開されているため、パッチ適用の緊急性が高まっている。

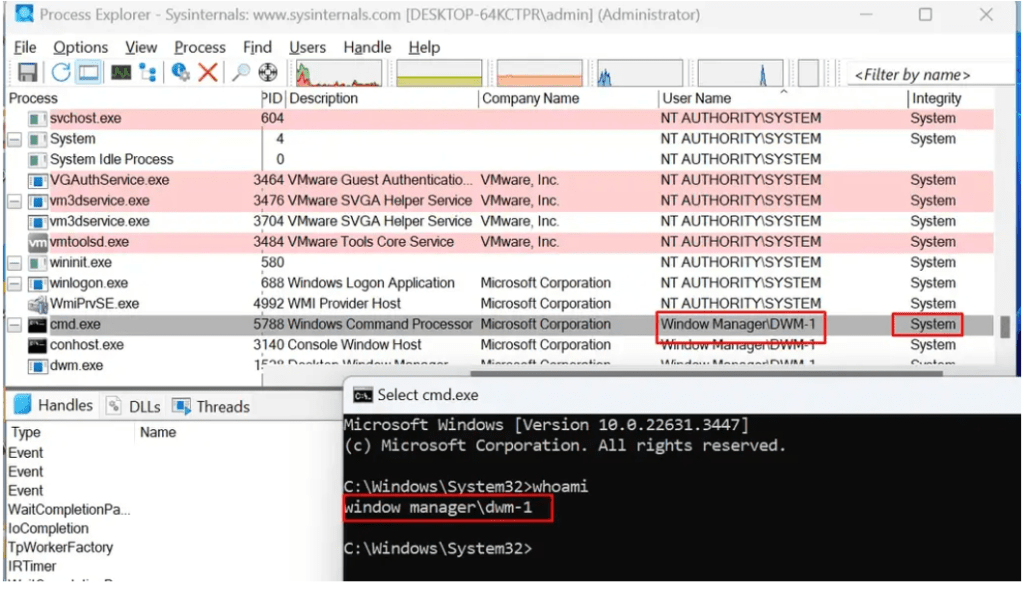

CVE-2024-30051 の悪用シナリオには、DWM プロセスでヒープスプレーを実行する攻撃者が、メモリを操作する一連のステップが含まれる。スプレーされたヒープの特定部分を解放することで、”dwmcore.dll” によるヒープ・オーバーフローが引き起こされ、攻撃者のコードが実行される。このエクスプロイトが成功すると、攻撃者はコマンド・プロンプトを起動し、完全な SYSTEM 権限で悪意のコードをロードできるようになる。

実際の攻撃において、この脆弱性が悪用されており、QakBot などのマルウェアが配布されている。特権の昇格が可能なため、攻撃者は多くのセキュリティ制御を回避し、侵害したシステムを完全に制御できるようになるため、この欠陥は極めて危険である。

すでに Microsoft は、2024年5月 Patch Tuesday において、脆弱性 CVE-2024-30051 に対してパッチを適用している。その一方で、PoC エクスプロイト・コードが公開されたことで、パッチを適用していないシステムへの攻撃リスクが高まっている。

ユーザーとシステム管理者に強く推奨されるのは、このパッチを直ちに適用することである。さらに、このパッチを適用するだけでなく、不審な動きの有無について、ネットワークを監視する必要がある。ウイルス対策ツールとエンドポイント検出ソリューションに関しては、この脆弱性に関連する侵害の指標を認識するよう、アップデートするべきである。

この脆弱性 CVE-2024-30051 ですが、2024/05/14 の「Microsoft が FIX した脆弱性 CVE-2024-30051:QakBot のマルウェア配信で悪用」の時点で、QakBot による侵害が指摘されていました。おそらく、その後も攻撃が続いており、そこに PoC が提供されたという状況なのでしょう。文中にもあるように、5月のアップデートで修正されている脆弱性です。ご利用のチームは、十分に、ご注意ください。

You must be logged in to post a comment.