CVE-2024-8517: Critical SPIP Flaw Leaves Websites Vulnerable to Remote Attacks, PoC Published

2024/09/10 SecurityOnline — 人気の CMS である SPIP に発見された CVE-2024-8517 (CVSS:9.8) は、未認証の攻撃者に対して、サーバ上での悪意のコード実行を許す可能性があるものだ。この脆弱性は、BigUp プラグインのコマンド・インジェクションの欠陥に起因する。

この脆弱性は、BigUp プラグインのlister_fichiers_par_champs 関数内に存在するものである、ユーザーによるファイル・アップロードの最中に、データが適切にサニタイズされないという欠陥に起因する。具体的に言うと、bigup_retrouver_fichiers パラメータが “1” に設定されている場合において、有害な PHP コードを取り込んだ HTTP リクエストの作成を、攻撃者に許すことになる。このコードがいったん処理されると、サーバ上で実行され、攻撃者はシステムの完全な制御を獲得する。

CVE-2024-8517 で強く懸念されるのは、この脆弱性の悪用において、認証や特別な権限が必要とされない点である。そのため、リモートの攻撃者は誰でも、悪意を持って細工した HTTP リクエストを SPIP サーバに送るだけで、この脆弱性を悪用できる。管理者アクセス件やソーシャル・エンジニアリングを必要とする、他の多くの CMS 脆弱性とは異なり、この脆弱性を悪用する誰もが、標的とするシステムに容易にアクセスできる。

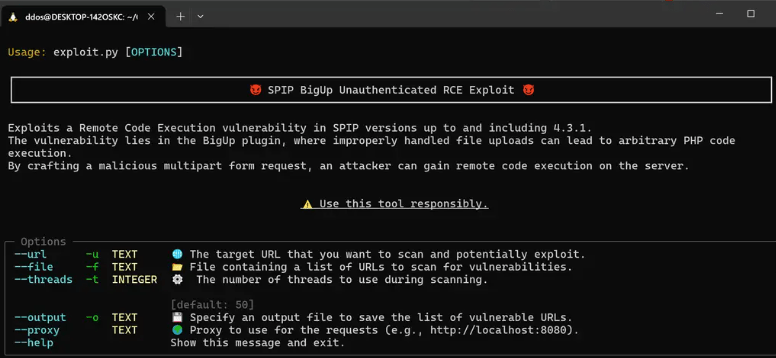

この脆弱性を公表したセキュリティ研究者 Arthur は、技術的な問題について、詳細な分析を行った。その後に、別の研究者である Chocapikk が、GitHub で PoC エクスプロイト・コードを公開し、この脆弱性を悪用する任意のコマンド実行を例証している。この PoC エクスプロイト・コードが利用可能になったことで、SPIP のユーザーは、迅速な対応を迫られている。

SPIP は多様な組織や個人により広く利用され、カバーする分野には、機関サイト/コミュニティ・ポータル/学術サイト/協会/個人ブログ/ニュースサイトなどが含まれる。このような広大な利用範囲と、この脆弱性の認証が不要という深刻さが相まって、多数の Web サイトを危険にさらされている。

SPIP ユーザーに対して強く懸念されるのは、最新版 (4.3.2/4.2.16/4.1.18) へと直ちにアップデートし、このリスクを軽減することだ。

SPIP について Wikipedia で調べてみましたが、どうやら欧州版の WordPress というった位置づけのようです。日本においても、spip.net が立ち上げられ、コンテンツに携わる人々に提供されています。

You must be logged in to post a comment.