Intel, AMD CPUs on Linux impacted by newly disclosed Spectre bypass

2024/10/18 BleepingComputer — Linux を動かす Xeon などの Intel 最新世代プロセッサと、AMD の古いマイクロ・アーキテクチャは、Spectre に対する緩和策を提供しているが、それを回避する新たな投機的実行攻撃に対して脆弱である。この脆弱性が影響を及ぼすのは、コンシューマ向けの Intel 12th/13th/14th 世代チップと、サーバ向けの 5th/6th 世代 Xeon プロセッサ、そして、AMD の Zen 1/Zen 1+/Zen 2 プロセッサである。

この脆弱性は、x86 プロセッサにおける中核的な防御メカニズムである、Indirect Branch Predictor Barrier (IBPB) を弱体化させ、投機的な実行に関連する攻撃を増長させる。

この投機的実行とは、最新の CPU におけるパフォーマンス最適化のための機能であり、将来のタスクで必要/不要を判断する前に命令を実行することで、予測が正しい場合にプロセスを高速化させる。その一方で、誤った予測に基づき実行される命令は、一時的命令と呼ばれ、廃棄される。

このメカニズムは、先読みを行う投機プロセスが、CPU キャッシュから機密データを呼び出すため、Spectre などのサイドチャネル・リスクの原因となってきた。

Spectre ライクな新たな攻撃

ETH Zurich の研究者である Johannes Wikner と Kaveh Razavi の説明は、Spectre のような攻撃を封じ込めるための、数年にわたる緩和努力にもかかわらず、現状の防御策を回避する、多数の亜種が存在するというものだ。

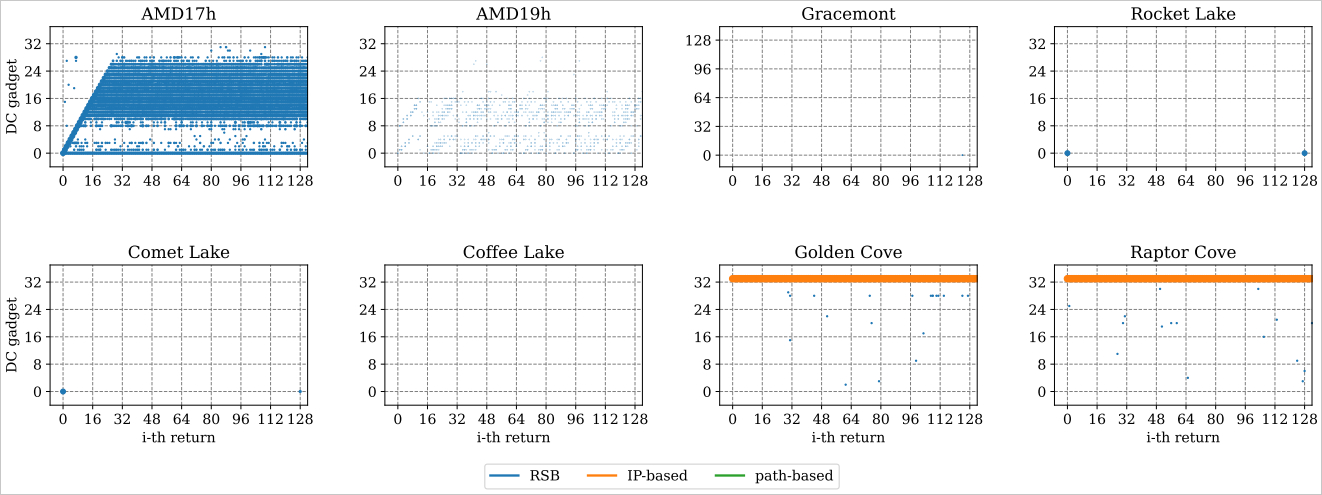

彼らのコントリビューションの内容は、Intel のクロス・プロセス攻撃と、AMD の PB インセプション攻撃に関するものである。これらの攻撃は、IBPB が適用された後であっても、投機的なリターン・ターゲットの乗っ取りを達成し、現状における保護を回避し、機密情報を漏洩させる。

Intel のケースでは、マイクロ・コードの欠陥を悪用する攻撃が発生する。なぜなら、IBPB はコンテキストがスイッチされた後に、リターン予測を完全に無効にしないからである。

したがって攻撃者は、リターン命令の投機的実行を操作し、古い予測により suid プロセスからルート・パスワード・ハッシュなどの機密情報を抽出する。

AMD プロセッサのケースでは、Linux カーネルの IBPB-on-entry が不適切に適用され、IBPB が実施された後であっても、リターン予測子が古い予測を保持しているという状況ある。

攻撃者は、IBPB がトリガーされる前に誤ったかたちでリターン予測子をトレーニングし、それを乗っ取っることで IBPB の後に、特権カーネル・メモリをリークさせる。

Source: ETH Zurich

対応と緩和策

ETH Zurich の研究者たちは、2024年6月の時点で、この問題を Intel と AMD に通知した。

Intel の回答は、この問題は社内的に発見されており、識別子として CVE-2023-38575 を割り当てたというものだった。

2024年3月の時点で Intel は、ファームウェアのアップデートを通じて、マイクロ・コード修正をリリースしていた。しかし、研究者たちは、このコードにより、すべてのオペレーティング・システムがカバーされているわけではなく、Ubuntu への対応も行われていないと指摘している。

AMD においても、同社により脆弱性は確認され、CVE-2022-23824 として文書化され追跡されていた。 なお、AMD のアドバイザリには、影響を受ける製品として Zen 3 が含まれているが、ETH Zurich の論文には記載されていないものだ。

ただし、この問題について AMD は。ハードウェアの欠陥ではなく、ソフトウェアのバグとして分類している。影響を受ける古いアーキテクチャと、以前から AMD がバグを認識していたという事実が、修正マイクロ・コードを発行しないという、同社の決定を示唆している。

Intel と AMD は、Spectre バイパスについて認識していたが、両社はアドバイザリでは、潜在的な影響があるというレベルで評価されていた。その一方で ETH Zurich の研究者たちは、Spectre の悪用に対して最も強力であると考えられる、IBPB オンエントリ防御を備える Linux 6.5 であっても、この攻撃が機能することを実証した。

ETH Zurich チームは、Linux カーネルのメンテナーたちと協力し、AMD プロセッサ用のパッチを開発している。したがって、その準備が整った段階で公開されるだろう。

いつ頃からなのかは定かではありませんが、この CPU の先読みキャッシュからの情報漏洩は、大手のプロセッサー・メーカーたちを悩ませる、最大の問題になっている感じがします。Intel も AMD も、そのための保護機能を提供しているのですが、すでに特定済みの脆弱性が、それをバイパスすることが判明したようです。よろしければ、Intel で検索と、AMD で検索を、ご参照ください。

You must be logged in to post a comment.