0patch Uncovers and Patches New Windows Zero-Day Vulnerability, Microsoft Scrambles to Re-Fix Flaw

2024/10/29 SecurityOnline — Microsoft Windows に存在する新たなゼロデイ脆弱性を発見した、セキュリティ研究者のグループ 0patch が明らかにしたのは、ユーザーの認証情報が盗難の危険にさらされる可能性である。Akamai の研究者 Tomer Peled により、すでに報告されている同種の脆弱性 CVE-2024-21320 に対して、 Microsoft が修正に取り掛かった直後に、今回の脆弱性が発見された。現時点において、この新たな脆弱性には CVE 識別子が付与されていないが、悪意のテーマファイルをユーザーに表示させる攻撃者は、それだけでユーザー認証情報を流出させるという。

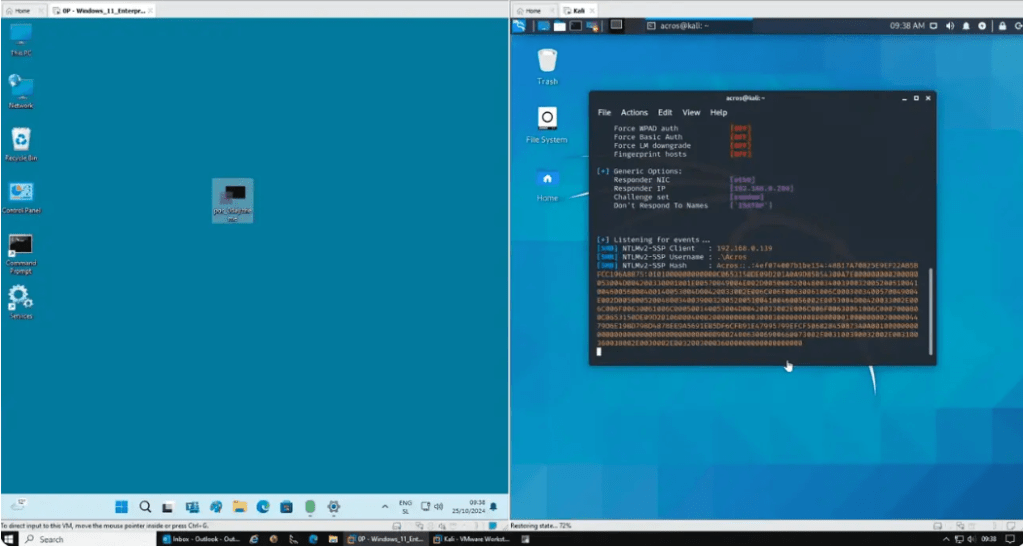

前述の Akamai が報告した脆弱性 CVE-2024-21320 は、テーマファイルに関連する、Windows のネットワーク・ファイルパス処理を悪用するものだが、そのバリエーションが今回の脆弱性である。0patch の説明は、「テーマファイルのプロパティである BrandImage や Wallpaper などで、ネットワーク・ファイルパスが指定されている場合がある。そのようなテーマファイルが、Windows エクスプローラーで表示されると、NTLM 認証情報を取り込んだ認証済みのネットワーク・リクエストが、Windowsからリモートホストへと自動的に送信される」というものである。

Microsoft は、CVE-2024-21320/CVE-2024-38030 に対するパッチで、この問題に対処したと考えていた。しかし 0patch の研究者たちが発見したのは、別種のインスタンスに存在する同種の問題が、前回のパッチで完全に更新されたはずの Windows バージョンに、さらには、最新の Windows 11 24H2 にも、依然として存在していることだ。

この発見により、Microsoft の脆弱性分析プロセスについて、つまり、同様の脆弱性を特定し緩和することを目的とした Hacking for Variations (HfV) 段階について、疑問が生じている。 0patchは、「バグのバリエーションを探すことは、自社製品のセキュリティ問題を把握する上で、すべてのソフトウェア・ベンダーにとって必須のことだと思える」と指摘している。

その一方で 0patch は、ユーザーを保護するための対策として、新しい脆弱性に対応するマイクロ・パッチを開発し、Windows バージョンのレガシー版および最新版のユーザーに対して、保護プログラムを提供している。このマイクロ・パッチは、Microsoft が公式の修正プログラムをリリースするまでの間、無料で提供される。

0patch は、「このような脆弱性は定期的に発見されており、攻撃者らは、その全てを把握している。我々は、公式のセキュリティ更新プログラムを受け取っていない、Windows ユーザーに対しても、これらの脆弱性が、彼らのコンピュータ上で悪用されないように対策を講じる」と述べている。

以前に Akamai が報告した、テーマファイルに関連する脆弱性 CVE-2024-21320 のバリエーションが、新たに発見されたようです。この件に関しては、2024/03/06 の「Microsoft Themes の脆弱性 CVE-2024-21320:技術的詳細と PoC が公開された」ろ、ご参照ください。これで止まれば良いですが、別のバリエーションが出てこないとも限りません。Microsoft のテーマには、ご注意ください。

You must be logged in to post a comment.