Microsoft SharePoint RCE bug exploited to breach corporate network

2024/11/02 BleepingComputer — 先日に公表された Microsoft SharePoint のリモート・コード実行 (RCE) 脆弱性 CVE-2024-38094 (CVSS v3.1:7.2) が、企業ネットワークへのイニシャル・アクセス獲得のために悪用されていることが判明した。Microsoft 365 のアプリケーションとシームレスに統合が可能な SharePoint は、広く使用されている Web ベースのプラットフォームであり、イントラネット/文書管理/コラボレーション・ツールとして機能する。

Microsoft は、脆弱性 CVE-2024-38094 の深刻度を “important” と評価し、2024年7月の Patch Tuesday で修正している。この脆弱性 CVE-2024-38094 は、10月22日に CISA の KEV (Known Exploited Vulnerability) カタログに追加されているが、攻撃における悪用の少々については公表されていない。

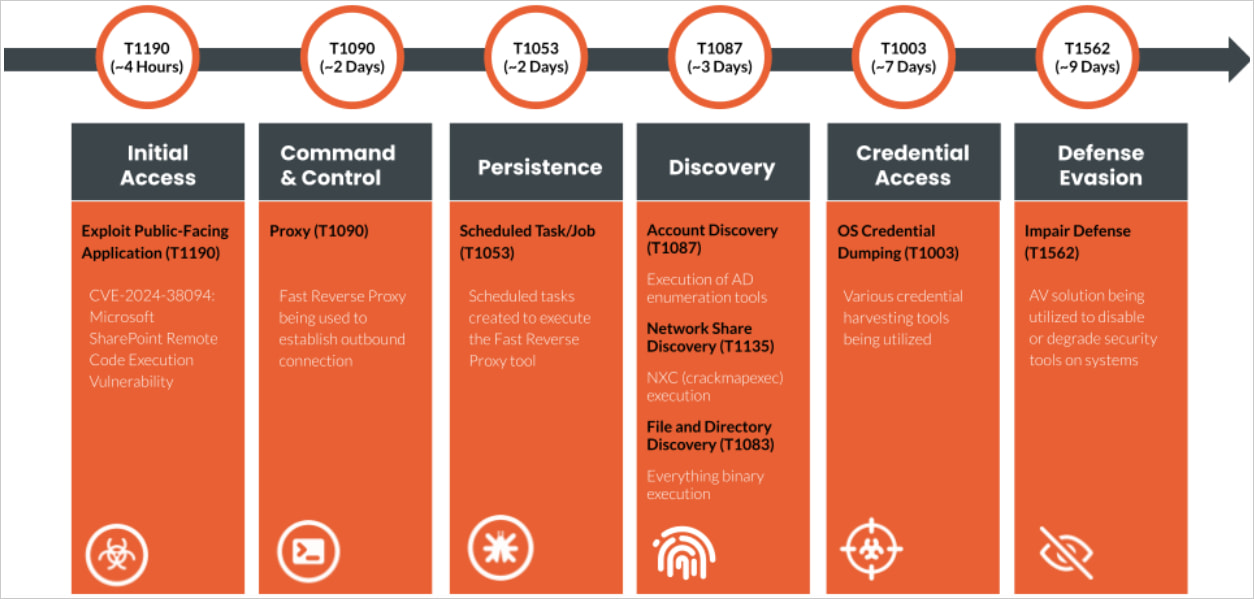

その一方で、10月30日に Rapid7 が公開したレポートでは、SharePoint の脆弱性 CVE-2024-38094 の悪用の方法が詳述されている。同社が依頼されたネットワーク侵害の調査の中で、この脆弱性の悪用が発見されたという。

Rapid7 のレポートには、「攻撃者が認証を必要とせずにサーバにアクセスし、ネットワーク全体にわたって横移動し、ドメイン全体を侵害していたことが、当社の調査により発見された。この攻撃者は、発見されるまで2週間も潜んでいた。オンプレミスの SharePoint サーバ内の脆弱性 CVE-2024-38094 の悪用が、イニシャル・アクセス・ベクターであると、当社は考えている」と記載されている。

AV を使用してセキュリティを侵害

Rapid7 によると、攻撃者は CVE-2024-38094 を悪用することで、脆弱な SharePoint サーバに不正アクセスし、Web シェルを仕掛けた。同社による調査の結果として、公開されている SharePoint の PoC エクスプロイト・コードが使用され、サーバが攻撃されていたことが判明した。

この攻撃者は、イニシャル・アクセスで得られた権限を悪用して、ドメイン管理者権限を持つ Microsoft Exchange サービスのアカウントを侵害し、特権昇格を獲得した。

続いて攻撃者は、Horoung Antivirus をインストールして競合を発生させ、セキュリティ防御を無効化して検出を妨害しながら、横方向への移動のために Impacket をインストールできるようにした。

具体的に言うと、攻撃者はバッチ・スクリプト (hrword install.bat) を使用して Huorong Antivirus をシステムにインストールし、カスタムサービス (sysdiag) を設定し、ドライバ (sysdiag_win10.sys) を実行し、VBS スクリプトを使用して HRSword.exe を実行している。

このセットアップにより、リソースの割り当て/ロードされたドライバ/アクティブなサービスにおいて複数の競合が発生し、正規のアンチウイル・スサービスがクラッシュして無効化された。

Source: Rapid7

次のステップで攻撃者は、認証情報の収集のための Mimikatz と、リモートアクセスのための FRP を利用して、持続性を確保するためのスケジュール・タスクを設定した。そして、検知を回避するために、Windows Defender を無効化し、イベント・ログを改ざんし、侵害したシステムにおけるシステム・ログを操作した。

さらに、ネットワーク・スキャン/ADFS 証明書の生成/Active Directory チケットのブルートフォース攻撃などのために、everything.exe/Certify.exe/kerbrute といった追加のツールを使用した。

この攻撃者は、サードパーティのバックアップの破壊も試みたが、それには失敗した。

バックアップの消去を試み、容易な復旧を妨害するのが、ランサムウェア攻撃では一般的な手口だが、Rapid7 はデータの暗号化を観測していないため、攻撃の種類は不明である。

この悪用は、現在も継続している。したがって、2024年6月以降に SharePoint のアップデートを適用していないシステム管理者は、可能な限り早急にアップデートを適用する必要がある。

SharePoint の 脆弱性 CVE-2024-38094 ですが、第一報は 2024/07/10 の「Microsoft SharePoint Server に3つの脆弱性: RCE の PoCも公開」となっています。そこから、約4ヶ月が経過していますが、PoC の悪用を Rapid7 が検出し、報告するという状況になりました。ご利用のチームは、十分に ご注意ください。よろしければ、Microsoft SharePoint で検索も、ご参照ください。

You must be logged in to post a comment.