Over 2,000 Palo Alto firewalls hacked using recently patched bugs

2024/11/21 BleepingComputer — Palo Alto Networks のファイアウォールに存在する、2つのゼロデイ脆弱性に対してパッチが適用されたが、すでに数千台のデバイスで侵害が生じていることが判明した。一連の攻撃で悪用されたのは、 PAN-OS の管理 Web インターフェイスに存在する認証バイパスの脆弱性 CVE-2024-0012 と、PAN-OS の特権昇格の脆弱性 CVE-2024-9474 である。この2つの脆弱性を悪用するリモートの攻撃者は、管理者権限の不正な取得と、その権限でのコマンド実行を可能にすることが明らかになっている。

11月8日の時点で Palo Alto は、潜在的な RCE の脆弱性を理由に、Next-Generation Firewalls へのアクセスを制限するよう、顧客に対して警告していた。そして、11月18日に CVE-2024-0012 を採番し、それと同時に CVE-2024-9474 を公表した。

この2つの脆弱性を連鎖させることで、デバイス管理 Web インターフェイスを標的とする一定数の攻撃が、現在も継続していると Palo Alto は述べている。継続中の調査で確認されたものには、攻撃者によるマルウェアのドロップと、侵害されたファイアウォール上でのコマンド実行があるという。したがって、これらの脆弱性を連鎖させる攻撃が、すでに展開されている可能性が高いと、同社は警告している。

Unit 42 による 11月22日のアップデート・レポートには、「2024年11月18日の報告で、この活動の主な発生源として特定されたのは、匿名の VPN サービスのトラフィックを、プロキシ化/トンネル化する IP アドレスである。現時点において、CVE-2024-0012/CVE-2024-9474 を連鎖させる機能的なエクスプロイトが公開されており、より広範な脅威活動が展開される可能性が高いと評価している」と記されている。

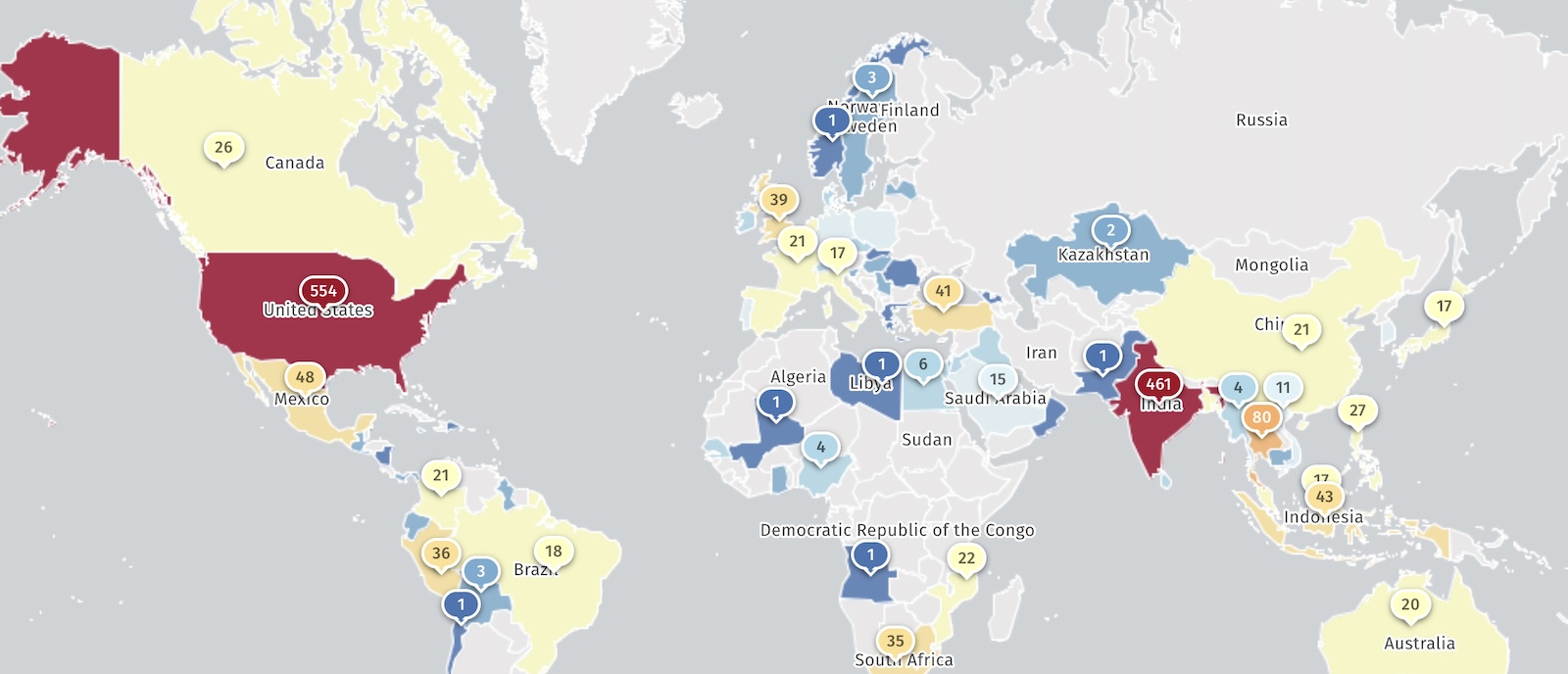

Unit 42 の指摘は、ごく少数の PAN-OS ファイアウォールが攻撃の対象になるというものだ。その一方で、11月21日の Shadowserver 報告では、2,700台以上の脆弱なPAN-OSデバイスが検出されている。侵害された Palo Alto ファイアウォールの台数を追跡する Shadowserver は、この現在も進行中のキャンペーンにより、約 2,000台がハッキングされたと述べている。

その一方で CISA も、この2つの脆弱性を KEV カタログに追加し、12月9日までの3週間以内にファイアウォールをパッチで保護するよう、連邦政府機関に対して求めている。

2024年11月初旬にも CISA は、Palo Alto Expedition の深刻な認証欠陥の脆弱性 CVE-2024-5910 について、悪用が観測されたと警告している。脆弱性 CVE-2024-5910 が悪用されると、インターネットに公開された Expedition サーバ上の、アプリケーション管理者の認証情報がリセットされる可能性が生じる。なお、この脆弱性に対しては、7月にパッチが適用されている。

さらに、2024年4月には、82,000台以上のデバイスに影響を与えたとされる、Palo Alto PAN-OS の脆弱性 CVE-2024-3400 の積極的な悪用も生じている。CISA は CVE-2024-3400 を KEV カタログに追加し、7日以内にデバイスを保護するよう、連邦機関に対して求めていた。

Palo Alto が顧客に対して強く推奨しているのは、内部ネットワークへのアクセスを制限し、ファイアウォールの管理インターフェイスを保護することだ。同社は、「当社が推奨するベスト・プラクティスの導入ガイドラインに従い、管理 Web インターフェイスへのアクセスを、内部 IP アドレスのみに制限することで、これらの問題によるリスクは大幅に軽減される」と述べている。

このところ、一番の関心を集めている Palo Alto の脆弱性 CVE-2024-0012/9474 ですが、かなりの規模の攻撃が発生しているとのことです。ご利用のチームは、対策を お急ぎください。よろしければ、以下のリストも、ご参照ください。

2024/11/19:Palo Alto の脆弱性 CVE-2024-0012/9474:PoC の提供

2024/11/18:Palo Alto の脆弱性 CVE-2024-0012:パッチ適用と攻撃の確認2024/11/08:Palo Alto の脆弱性:PAN-SA-2024-0015/CVE-2024-0012

You must be logged in to post a comment.