New FlowerStorm Microsoft phishing service fills void left by Rockstar2FA

2024/12/21 BleepingComputer — Microsoft 365 をターゲットとする、新たな PhaaS (phishing-as-a-service) プラットフォームが登場し、人気を博している。この、FlowerStorm と命名された PhaaS は、Rockstar2 FA の後継であると見られ、その突然のシャットダウンによる空白を埋めている。

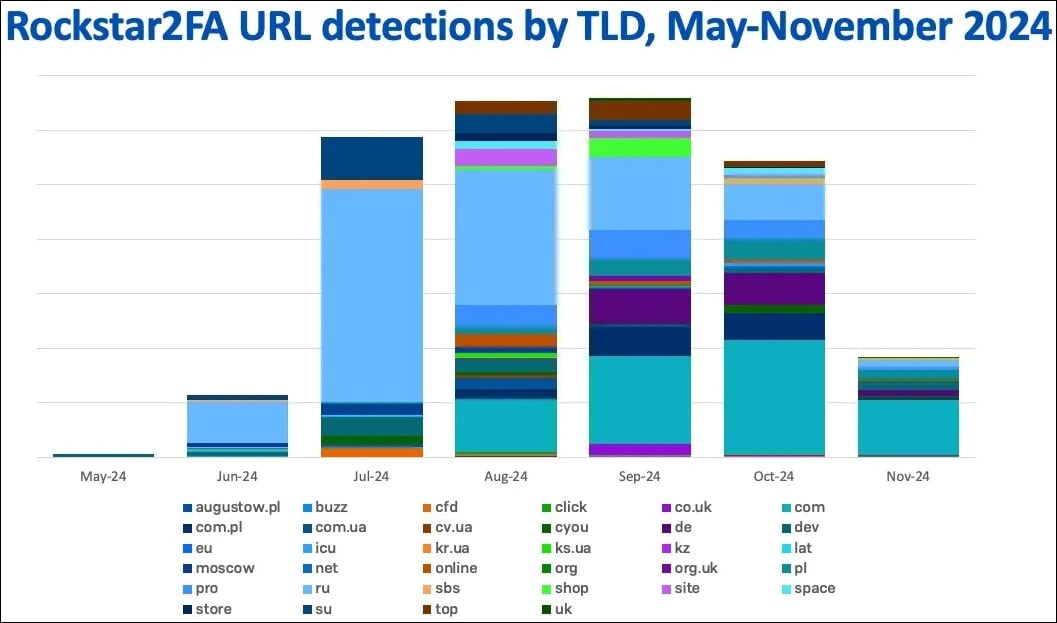

2024年11月下旬に、Trustwave が初めて報告した Rockstar 2FA は、PhaaS プラットフォームの1つとして頭角を現していた。具体的に言うと、Microsoft 365 の認証情報を標的とする、大規模な中間者 (AiTM:adversary-in-the-middle) 攻撃を仕掛けるための、高度な回避メカニズム/ユーザー・フレンドリーなパネル/多数のフィッシング・オプションなどを提供してきた。また、そのアクセス権は、$200/2週間で販売されていたという。

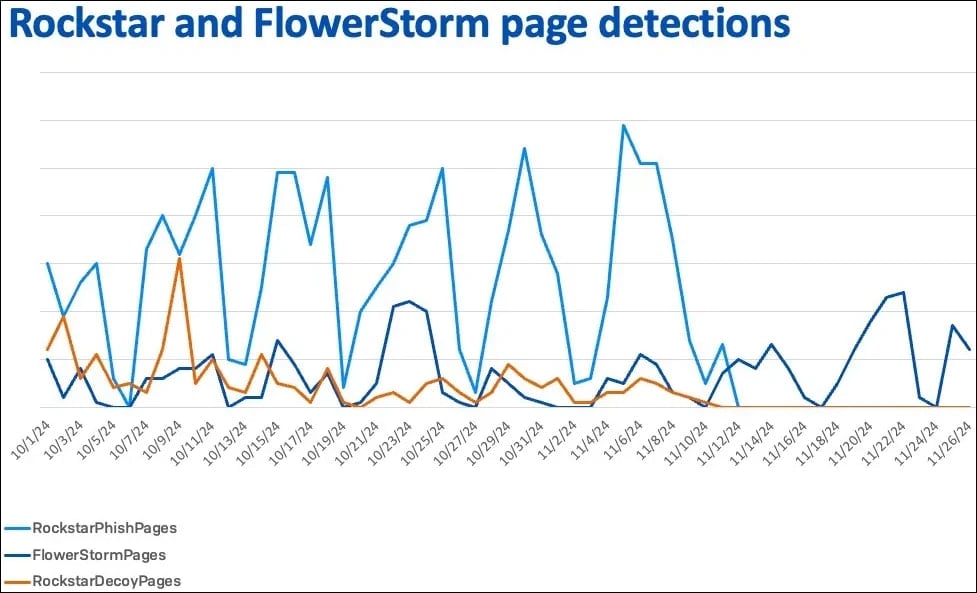

Rockstar2 FA は、2024年11月11日にインフラの一部が崩壊し、多くのサービス・ページにアクセスできなくなっていた。しかし、この崩壊は、法執行措置によるものではなく、技術的な障害に起因するものだと、Sophos の研究者である Sean Gallagher と Mark Parsons は指摘する。

そして、 Rockstar2FA がダウンした数週間後に、FlowerStorm が急速に勢いを増し始めたという。なお、FlowerStorm の登場は、2024年6月だとされている。

FlowerStorm は Rockstar2FA のリブランド?

新たな PhaaS である FlowerStorm と Rockstar2 FA の間には、機能面で多くの共通点があることが、Sophos の分析により判明している。その事実が示すのは、オペレーターが自身の露出を減らすために、Rockstar2FA から FlowerStorm へとリブランドした可能性である。

Rockstar2FA と FlowerStorm に見られる複数の類似点は、共通の基盤や運用上の重複を示唆すると、Sophos は述べている:

- ドメイン:Rockstar 2FA および FlowerStorm のプラットフォームは、”.ru” や “.com” などのドメインでホストされている、バックエンド・サーバに依存している。そして、Microsoft などの正規のログイン・ページを模倣するフィッシング・ポータルを用いて、認証情報と MFA トークンを収集していく。ただし、Rockstar 2FA ではランダムな PHP スクリプトが使用されていたが、FlowerStorm は next.php で標準化されている。

- フィッシング・ページの HTML 構造:どちらも、コメント欄にランダムなテキストが挿入されている。特徴的なのは、Cloudflare の “turnstile” セキュリティ機能や、”Initializing browser security protocols” プロンプトなどである。Rockstar2FA は自動車をテーマとし、FlowerStorm のテーマは植物に変更されたが、基本的なデザインは一貫している。

- 認証情報の収集方法:どちらのプラットフォームも、メール・アドレス/パスワード/セッション追跡トークンなどのフィールドを使用している。さらに、両者とも、バックエンド・システムを通じてメールの検証と MFA 認証をサポートしている。

- ドメイン登録とホスティングのパターン:“.ru” および “.com” ドメインの使用と、Cloudflare サービスの頻繁な使用という点で、数多くの重複が見られる。2024年後半までの 両者の活動パターンが、下降線と上昇線で入れ替わっていることが、潜在的な連携を示唆している。

- フレームワーク:2つのプラットフォームは運用上のミスを犯し、バックエンド・システムを露出させたが、高いスケーラビリティを示している。 Rockstar 2FA は 2,000以上のドメインを管理していたが、その崩壊後から FlowerStorm が急速に拡大したことで、共通のフレームワークが使用されたと示唆される。

Sophos は、以下のように結論づけている:

Rockstar2FA と FlowerStorm について、自信を持って関連付けることはできない。しかし、展開されたキットの内容が類似していることから、少なくとも両者のルーツは共通しているはずだ。ドメイン登録の類似パターンは、FlowerStorm と Rockstar が連携して活動していることを反映していると思われる。しかし、これらの一致のパターンは、プラットフォーム自体よりも、市場原理により引き起こされた可能性もある – Sophos

新たな脅威

急激な増加の背景が何であれ、FlowerStorm はフィッシング攻撃の新たな手段となり、ユーザーや組織に深刻な被害をもたらすだろう。

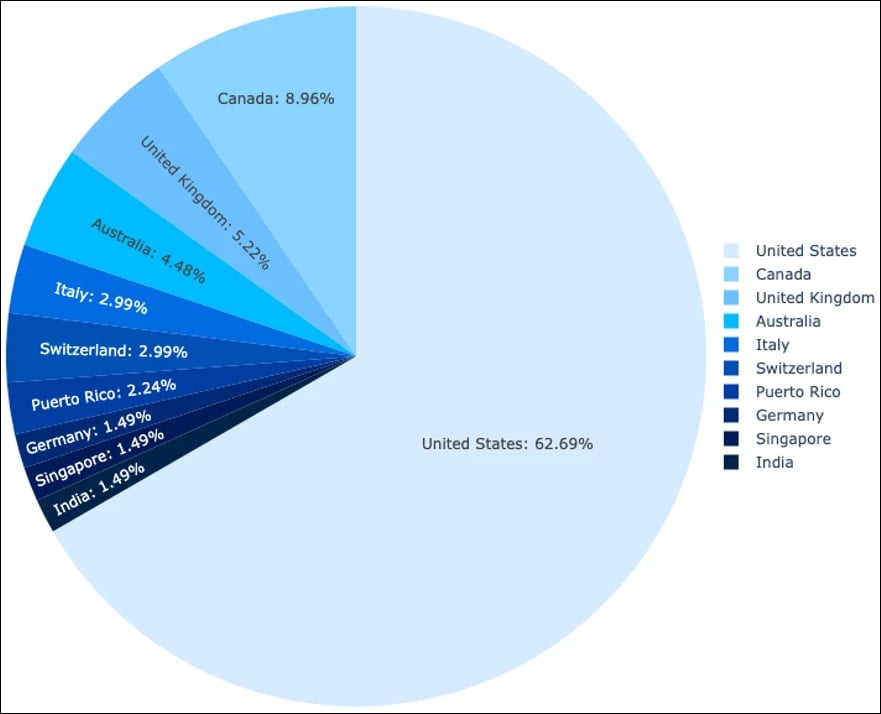

Sophos のテレメトリ測定データによると、FlowerStorm の標的となった組織の約 63% と、ユーザーの 84%が、米国に拠点を置いている。

最も標的にされている業種は、サービス (33%)/製造 (21%)/小売 (12%)/金融サービス (8%) などである。

フィッシング攻撃から保護するための推奨事項は、以下の通りだ:

- AiTM 耐性のある FIDO2 トークン・ベースの多要素認証 (MFA) を使用する。

- メール・フィルタリング・ソリューションを導入する。

- DNS フィルタリングを導入し、疑わしいドメイン (.ru/.moscow/.dev など) へのアクセスをブロックする。

Microsoft 365 をターゲットとする PhaaS が、Rockstar 2FA から FlowerStorm へと切り替わったようです。そして、リブランドが行われているという、懸念が生じています。Rockstar 2FA に関する記事としては、2024/11/29 の「Rockstar 2FA という Phishing-as-a-Service:Microsoft 365 などを標的に AiTM 攻撃」があります。よろしければ、PhaaS で検索と併せて、ご参照ください。

You must be logged in to post a comment.