Open-source tool ‘Rayhunter’ helps users detect Stingray attacks

2025/03/05 BleepingComputer — Electronic Frontier Foundation (EFF) は、IMSI Catchers/Stingrays とも呼ばれる CSS (cell-site simulators) の検出のために設計された、Rayhunter という無料の OSS Tool をリリースした。Stingray デバイスは、正規のセル・タワーを模倣することで、モバイル・デバイスを騙して接続させ、機密データの窃取/正確な位置情報の不正取得/通信の傍受などを達成するものだ。

Rayhunter をリリースする EFF は、それらの悪意のインスタンスの検出により、ユーザー自身の保護を促し、さらに、Stingray の展開規模の明確に把握を目指している。

Rayhunter の仕組み

Rayhunter は、モバイル・ホットスポットと、その接続先であるセル・タワーとの間の、制御トラフィック (signaling data) をキャプチャし、Stingray を検出するために設計された OSS Tool だが、ユーザーのアクティビティは監視しない。

EFF の発表資料には、「Rayhunter は、Rayhunter が動作する、モバイル・ホットスポットと、それが接続されるセル タワー間の、制御トラフィックを傍受/保存/分析することで機能する。だたし、Web リクエストなどのユーザー・トラフィックは傍受しない」と記されている。

この資料は、「Rayhunter はトラフィックをリアルタイムで分析し、疑わしいイベントを探し出す。疑わしいイベントとして挙げられるのは、セル・タワー (基地局) による 2G 接続へのダウングレードや、疑わしい状況下で基地局からの IMSI リクエストなどの、さらなる攻撃に関連する可能性のある異常なリクエストである」と付け加えている。

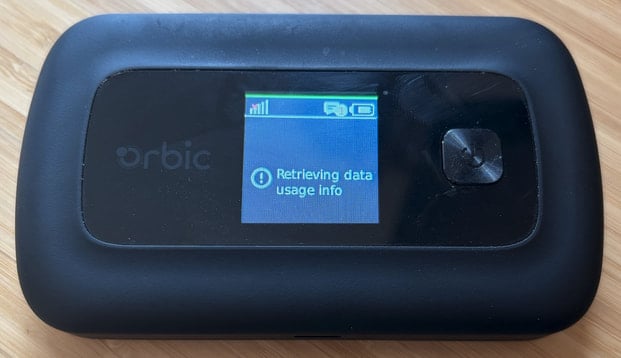

これまでの Stingray 検出方法では、ルート化された Android スマートフォンと、高価なソフトウェア定義無線が必要とされてきたが、Rayhunter は $20 の Orbic RC400L モバイル・ホットスポット・デバイス (ポータブル 4G LTE ルーター) で動作する。

このハードウェアを Rayhunter のテストに選択した EFF は、携帯性と、手頃な価格、Amazon や eBay で入手できるという利便性を挙げている。ただし、このソフトウェアは、Linux/Qualcomm デバイスでも、問題なく動作する可能性があると述べている。

Source: EFF

Rayhunter により、疑わしいネットワーク・トラフィックが検出されると、Orbic のデフォルトの緑/青の画面が、赤い画面へと変化し、ユーザーに Stingray 攻撃の可能性を知らせる。

その後にユーザーは、デバイスに保存されている PCAP ログにアクセス/ダウンロードし、インシデントに関する詳細情報を取得することで、それらをフォレンジック調査に活用できる。

Rayhunter のインストール方法と使用方法の詳細については、EFF の GitHub リポジトリを参照してほしい。

この EFF のソフトウェアに関して、米国での使用が違法ではない可能性が高いことを記載する、法的免責事項が含まれている。ただし、このプロジェクトを使用する前に、居住する国での使用の合法/非合法について、弁護士に確認することが推奨される。

BleepingComputer は、Rayhunter をテストしていない。したがって、その安全性や有効性を保証することはできない。自己責任で使用してほしい。

この世界に Cell-Site Simulators というものが存在し、IMSI Catchers/Stingrays と呼ばれていることを初めて知りました。それに対抗するための Rayhunter は、$20 のポータブル 4G LTE ルーターで動作する、優れモノとのことです。ただし、その合法性/違法性は、それぞれの国々の法律によるとのことなので、その点に ご注意ください。よろしければ、カテゴリ Telecom も、ご利用ください。

You must be logged in to post a comment.