Impact, Root Cause of GitHub Actions Supply Chain Hack Revealed

2025/03/21 SecurityWeek — GitHub Actions “tj-actions/changed-files” は、ファイルやディレクトリの変更を追跡するために、23,000 以上のリポジトリで積極的に使用されているアクションである。先週末のことだが、この GitHub Actions に発生した攻撃により、CI/CD シークレットをダンプしてログを作成するように設計された、悪意のスクリプトが実行されたことが判明した。

これらのログから漏洩したシークレットを取得した脅威アクターが、さらなる攻撃を仕掛ける可能性があるが、これまでのところ、収集されたデータが実際に流出したという証拠は発見されていない。

このインシデントは、複数のサイバー・セキュリティ企業により分析されている最中である。そのうちの1社はクラウド・セキュリティ大手の Wiz (最近 Google に買収) であり、研究者である Adnan Khan の手掛かりをベースに、インシデントの根本的な原因は、コード・レビュー・ツールを提供する “reviewdog” アクションにあると判断している。

“tj-actions/change-files” アクションは、”tj-actions/eslint-changed-files” というアクションを使用するが、それにより、さらに “reviewdog/action-setup” アクションが使用される。そして、攻撃者が GitHub の PAT (personal access token) を入手した後に、”tj-actions” のコードが変更された。

Wiz は、「”reviewdog/action-setup” の侵害が、”tj-actions-bot PAT” 侵害の根本的な原因である可能性が高いと考えている」と説明している。

Wiz からの通知を受けて、“reviewdog” の調査が開始され、いくつかのアクションが影響を受けていると判断された。それにより、将来のインシデントを防ぐための措置を講じられ、この問題は対処された。

“reviewdog” により、コントリビューターは自動的に GitHub 組織に招待され、アクションのメンテナンスのための書き込みアクセス権が付与される。したがって、この自動招待プロセスの悪用もしくは、既存コントリビューターのアカウントのハッキングにより、攻撃者は目的を達成したと推測される。

この GitHub Actions サプライチェーン・ハッキングを分析していた Palo Alto Networks は、当初の標的は暗号通貨取引所 Coinbase だったと断定している。

Palo Alto Networks は、「発見されたペイロードは、Coinbase の OSS プロジェクトの 1つである “agentkit” のパブリック CI/CD フローを標的とし、それを悪用することで、さらなる侵害を行う目的を持っている。しかし、この攻撃者は、Coinbase シークレットを使用できず、また、パッケージも公開できなかった」と説明している。

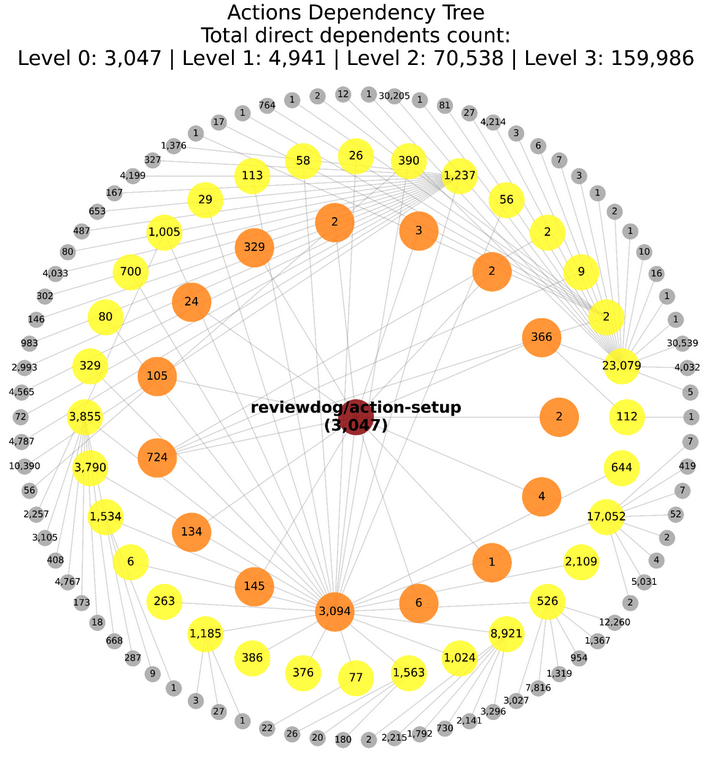

先週明らかになったのは、その後の攻撃者が、より大規模な攻撃へと移行したことだ。Palo Alto の分析では、”reviewdog/action-setup” アクションが、このインシデントの根本的な原因であることも示されている。そして、依存関係を考慮すると、潜在的な影響は、当初に考えられていたよりも、はるかに大きいことが判明している。

この “reviewdog/action-setup” アクションは、3,000 を超える他のアクションからダイレクトに使用されており、それらのアクションは、他の数多くのプロジェクトで使用されている。 Palo Alto Networks によると、依存関係ツリーの3層目のレベルでは、その依存関係の数が 160,000 近くに達するという。

その一方で Endor Labs は、攻撃の実際の被害について、具体的には、実際にシークレットが漏洩したリポジトリの数と、漏洩した情報に含まれる機密性の有無の分析を試みている。

このセキュリティ会社は、”tj-actions/changed-files” アクションに依存するリポジトリのうち、実際にシークレットが漏洩したのは 218 個だけであると判断している。さらに、これらのシークレットの大部分は、ワークフローの実行が完了すると、期限切れになる短命のトークンであるという。

このインシデントに関連して、”reviewdog” アクションの欠陥には CVE-2025-30154 が、”tj-actions” アクションの欠陥には CVE-2025-30066 が割り当てられている。

このようなサプライ・チェーン攻撃の影響を懸念する組織は、サードパーティ・アクションの使用に関する、GitHub のセキュリティ推奨事項を確認する必要がある。

Update:GitHub の広報担当者は、「現時点において、GitHub および関連のシステムが侵害されたとする、具体的な証拠は示されていない。そのための調査で取り上げたプロジェクトは、ユーザーが管理する OSS プロジェクトである。私たちは、GitHub の利用規約に従って、マルウェアなどによる悪意を取り込んでしまったリポジトリ・コンテンツに関連する、ユーザー・レポートを引き続き確認し、対処していく。ユーザーにとって必要なことは、新しいバージョンへと更新する前に、自身のコードで使用している GitHub Actions などのパッケージを確認することである。それは、サードパーティ・コードを使用する際の、一般的な対処であり、Github でも行うべきことだ」と、SecurityWeek に語った。

昨日に投稿した「GitHub Actions の侵害:最初のターゲットとして狙われたのは Coinbase」の続報です。GitHub Actions の脆弱性を悪用した今回の攻撃の原因と見られる、”reviewdog” アクションの欠陥に対して、 CVE-2025-30154 が割り当てられたとのことです。文中にもある通り、このインシデントは複数のサイバー・セキュリティ企業が分析中とのことですので、今後も続報が出てくる可能性があります。該当のアクションをご利用のチームは、十分に ご注意ください。よろしければ、以下の関連記事も、GitHub + Actions で検索と併せて、ご参照ください。

2025/03/21:GitHub Actions の侵害:最初の標的は Coinbase

2025/03/18:GitHub の CVE-2025-30066 などが CISA KEV に登録

2025/03/15:GitHub の CVE-2025-30066:シークレット漏洩と対処法

You must be logged in to post a comment.