Hackers Are Using Microsoft’s .NET MAUI to Spread Android Malware

2025/03/25 HackRead — Microsoft が新たに導入した .NET MAUI アプリ開発ツールを悪用するサイバー犯罪者が、クロス・プラットフォーム機能を備えた Android マルウェアを拡散していることを、McAfee Labs が明らかにした。

McAfee の Mobile Research チームが発見したのは、複数のモバイル・プラットフォームを超えて拡張し、Xamarin を置き換えていく、新たな開発フレームワークの悪用である。その結果として、正当に見えるアプリケーション内に悪意のコードが埋め込まれ、主として Android ユーザーがターゲットにされている。

DEX ファイルまたはネイティブ・ライブラリに依存する、従来からの Android マルウェアとは異なり、これらの脅威のコア機能は、アセンブリ内の BLOB バイナリとして保存される。この方法は、従来の Android アプリ・コンポーネントの分析に焦点を当てた、多くのウイルス対策ソリューションを効果的に回避していく。

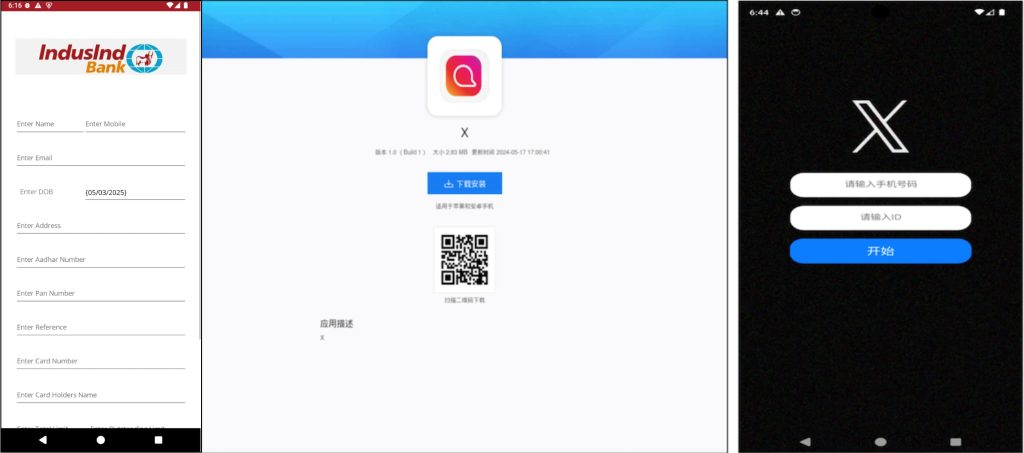

事例として挙げられている、X を装う悪意の SNS アプリケーションだが、中国語を話すユーザーをターゲットにするものであり、連絡先/SMS メッセージ/写真などを盗もうとしていたという。このマルウェアは、悪意のペイロードを隠すために、3つの段階で DEX ファイルを暗号化して読み込む、マルチステージの動的な読み込みを採用していた。

さらに、このマルウェアは、AndroidManifest.xml ファイルを操作することで、意味のない権限を過剰に追加し、分析ツールの機能を妨害していた。また、暗号化された TCP ソケット通信を悪用し、ネットワーク・トラフィック傍受を回避していた。

多様なテーマを持つ脅威アクターが、同様の構造と機能を持つ、偽の出会い系アプリを配布していることも観察されており、キャンペーンが広範囲に及んでいると、McAfee Labs は指摘している。

研究者たちは、「それぞれのアプリは、異なる背景画像を持っているが、構造と機能は同じだった。つまり、偽の X アプリを作成した開発者が、さまざまなマルウェアを開発している可能性が高いことが示されている」と述べている。

アセンブリ内のコード・ブロブの非表示/多段階の動的読み込み/暗号化された通信などの新しい回避手法の採用と、.NET MAUI ベースのマルウェアの増加が示すのは、サイバー・セキュリティ・コミュニティの、速やかな対応である。

McAfee は、「非公式のソースからアプリケーションをダウンロードする際には、十分な注意が必要である。特に、中国などの地域では、公式アプリストアへのアクセスが制限されている場合もあるため、対応が難しくなる。警戒を怠らず、セキュリティ対策を確実に実施することで、新たな脅威から身を守ることが可能となる」と、結論付けている。

.NET MAUI は、2022年5月にリリースされた、比較的新しい .NET のマルチプラットフォーム対応フレームワークですが、こうした便利な技術ほど、脅威での悪用が加速することを改めて実感します。ユーザーとしても、ツールに詳しくなるだけでなく、「悪用されるかもしれない」という視点を持つことも必要なのでしょう。よろしければ、.NET + Malware で検索も、ご利用下さい。

You must be logged in to post a comment.