CVE-2025-24054: Actively Exploited NTLM Hash Disclosure Vulnerability

2025/04/16 SecurityOnline — Windows の脆弱性 CVE-2025-24054 が、積極的に悪用されていると、Check Point Research が警告を発している。この新たに公開された脆弱性だが、細工された “.library-ms” ファイルを悪用する攻撃者に対して、NTLMv2-SSP ハッシュの漏洩を許すとされる。2025年3月11日の修正プログラムで、すでに Microsoft がパッチを提供している脆弱性 CVE-2025-24054 であるが、Windows のサポートが有効な全バージョンに影響を与えるものであり、その公開から2週間も経たないうちに実環境で攻撃に悪用されている。

この脆弱性は、なりすましによる NTLM ハッシュの漏洩を許すものだが、悪意の “.library-ms” ファイルを操作するだけで悪用が可能になるという。Check Point のレポートには、「このイベントにより、Windows Explorer がリモート・サーバへ向けた SMB 認証リクエストを開始し、その結果として、ユーザーの操作を必要とすることなく、NTLM ハッシュが漏洩する」と記されている。

従来からの攻撃ベクターである、ファイルのオープン/実行をユーザーに要求するものとは異なり、CVE-2025-24054 の悪用は、右クリック/ドラッグ&ドロップや、悪意のファイルを取り込んだフォルダに対する操作により達成される可能性があるという。

Microsoft は、この脆弱性に対してタイムリーにパッチをリリースしたが、攻撃者も迅速に行動した。Check Point は、「脅威アクターたちは、パッチのリリースか僅か8日後に、CVE-2025-24054 を積極的に悪用し始めた」と指摘している。

NTLM Exploits Bomb と呼ばれる、このエクスプロイト攻撃キャンペーンは、ポーランドとルーマニアの政府機関および民間組織を標的とするものであり、2025年3月20日〜21日ころに検出されている。

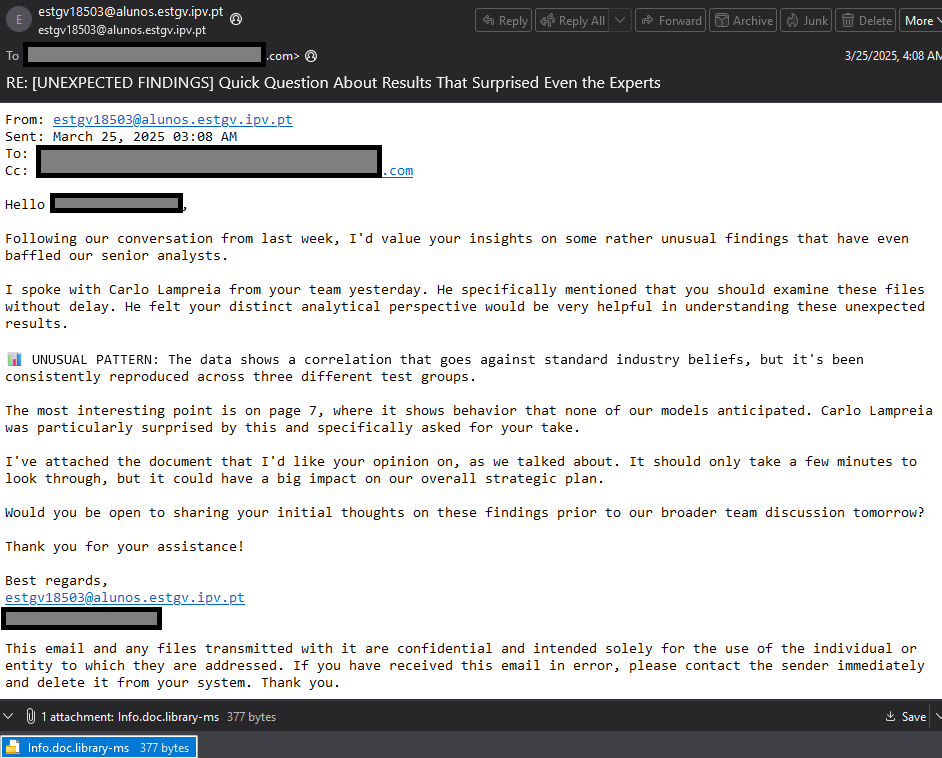

この攻撃は、マルスパム経由で Dropbox にホストされたアーカイブを、被害者が受け取るところから始まる。そして、それらのアーカイブが解凍された後に、ロシア/ブルガリア/オランダ/オーストラリア/トルコにホストされている、攻撃者が管理する SMB サーバへ向けて、NTLM ハッシュ漏洩が開始されたという。

この悪意の “.zip” ファイルで悪用される脆弱性には、以下のものが含まれる:

- xd.library-ms:CVE-2025-24054 の悪用

- xd.url:CVE-2024-43451 の再悪用。以前はロシアの APT である UAC-0194 と関連付けられていた

- xd.website/xd.lnk:SMB 認証リクエストをトリガーする機能も備えている

現状において懸念されるのは、アーカイブされたペイロード以上に、攻撃者が進化していることだ。3月25日の時点で Check Point が特定したのは、ZIP アーカイブ外で “.library-ms” ファイルを配布するキャンペーンである。それにより、ファイル・ブラウザにおけるホバー/シングルクリックといった最小限の操作で、それらのファイルがトリガーされるようになった。

こうして、攻撃者にキャプチャされたハッシュは、159.196.128[.]120/194.127.179[.]157 などの IP アドレスへ向けて送信された。前者の IP は、これまで APT28 (Fancy Bear) との関連が指摘されてきたものだが、Check Point の指摘は、今回の件では関与が未確認とのことだ。

さらに、学術機関に関連付けられた複数のメール・アドレスが、ペイロードの配布に関与していたことが判明しており、学生たちのアカウントが、世界的なフィッシング攻撃で悪用された可能性が示唆される。

ゼロ・インタラクションとも呼べる手法で、この NTLM ハッシュ漏洩の脆弱性が悪用されると、企業のセキュリティに深刻なリスクが生じる。これらのハッシュには、以下のように悪用される可能性があり、盗まれた認証情報が特権ユーザーのものだと、壊滅的な被害にいたる恐れがある:

- オフラインでの総当たり攻撃

- Pass-the-Hash 攻撃における中継

- 権限昇格や横方向への移動

Check Point は、「このエクスプロイトを発動させるために必要なユーザー・インタラクションが最小限であること、そして、攻撃者が NTLM ハッシュに容易にアクセスできることから、重大な脅威が生じている」と結論付けている。

ユーザー組織にとって必要なことは、以下の対策を直ちに講じ、CVE-2025-24054 などの脅威を阻止することだ:

- 最新の Microsoft パッチ 2025/03/11 の適用

- 信頼できないネットワークへ向けたアウトバウンド SMB 接続のブロック

- SMB 署名と NTLM リレー保護の有効化

- 信頼できないファイル形式に対する自動のプレビュー/ナビゲーションの無効化

NTLM ハッシュ漏洩の大規模キャンペーンが Check Point からレポートされていますが、ファイル・ブラウザにおけるホバー/シングルクリックといった最小限の操作で、攻撃がトリガーされるという、進化を見せているようです。2025年3月11日の修正プログラムの適用を確認できると安心ですね。よろしければ、以下のリストも、ご参照ください。

2025/03/25:Windows NTLM 漏洩:0patch がパッチを提供

2025/03/19:Win Explorer:NTLM 漏洩と PoC のリリース

2025/01/21:Active Directory:NTLMv1 の認証バイパス

2025/01/15:Adobe/Foxit PDF Reader:NTLM 情報漏洩の恐れ

You must be logged in to post a comment.