Booking.com Phishing Scam Uses Fake CAPTCHA to Install AsyncRAT

2025/04/21 HackRead — 偽の Booking.com メールを使用してホテルのスタッフを狙う、新たなフィッシング・キャンペーンが確認された。この攻撃はソーシャル・エンジニアリングを巧みに利用し、被害者自身のシステム上で悪意のコマンドを実行させ、最終的にホテルのネットワークを AsyncRAT に感染させ、さらなる侵害の拡大を目的とするものだ。

攻撃の発端は本物に見えるメール

一連の攻撃は、Booking.com から送られてきたように見えるメッセージから始まる。このメールには、”宿泊客が重要な私物を置き忘れた” と記載されており、ホテルのマネージャーに “ゲスト情報を見る” というボタンをクリックするよう促すものとなっている。さらに、このメールは、丁寧な文面で緊急性を強調し、正規の Booking.com 連絡に見えるように作られている。

つまり、ユーザーに考える余地を与えずにクリックさせる、典型的なソーシャル・エンジニアリング手法と言えるだろう。

真の脅威を隠す偽の CAPTCHA

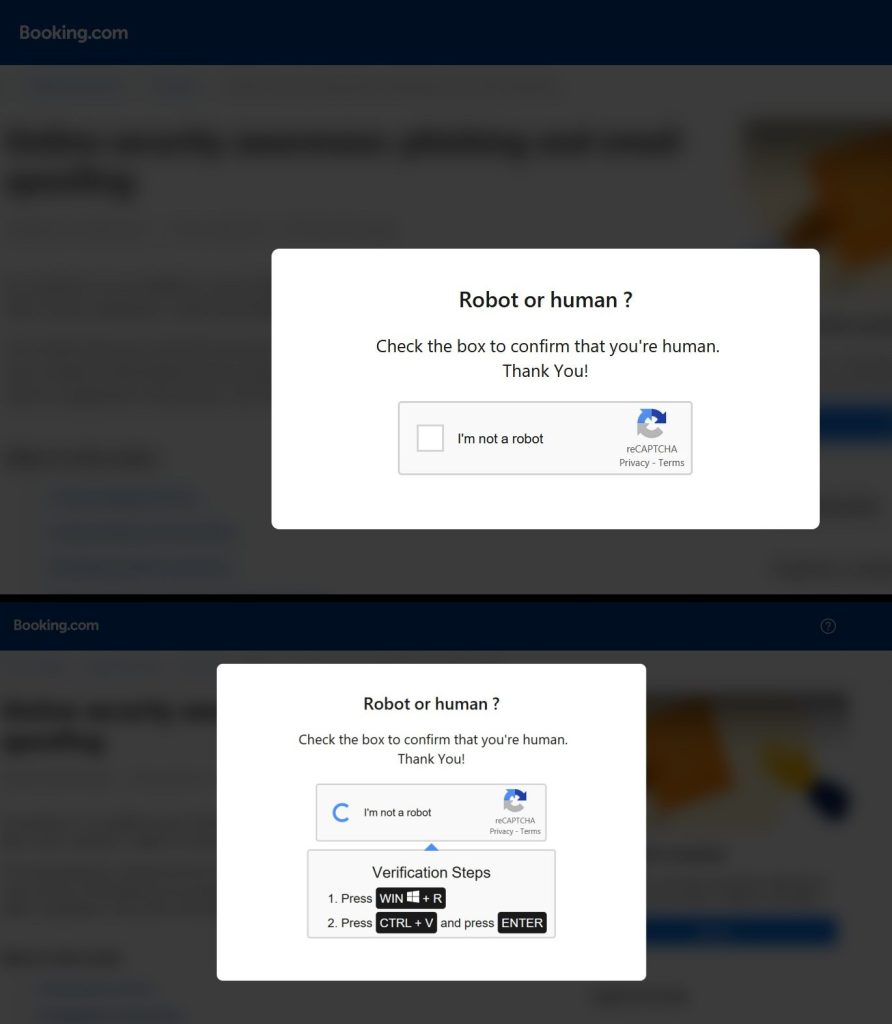

前述のメッセージ内のリンクをクリックしたユーザーは、Booking.com を完全にコピーしたサイト (booking.partlet-id739847.com) へと誘導される。それで、訪問者に対して、自身がロボットではないことを確認するための CAPTCHA が表示される。

そして、ユーザーが CAPTCHA のチェック・ボックスをクリックすると、不審な画面へと切り替わる。さらに、[Windows キー+R] を押して [ファイル名を指定して実行] を開き、続いて [Ctrl + V] > [Enter] を押すよう指示される。この操作により、クリップボード経由で隠されたコマンドが実行されるという仕組みである。

裏側に潜む AsyncRAT

このキャンペーンで配信されたマルウェアを分析した結果、リモート・アクセス型トロイの木馬 (RAT:Remote Access Trojans) の AsyncRAT であることが判明した。このマルウェアは 2019 年後半から活動しており、オープンソースでカスタマイズ性が高いことから、サイバー犯罪者に広く利用されている。

AsyncRAT の主な機能:

- キーストロークの記録 (キーロギング)

- リモート・デスクトップ操作

- ファイルへのアクセスとデータ窃取

- 追加のペイロードのインストール

- 感染したシステムに対する永続的な制御

この数年にわたり、AsyncRAT はサイバー攻撃で積極的に利用されている:

- 2021年5月:AsyncRAT が航空宇宙業界や旅行業界を標的にしていることが、Microsoft により確認された。

- 2021年11月:AsyncRAT が他のマルウェア・ファミリーと一緒に配布され、システムへの感染や暗号通貨の窃取に利用されていることが、Trend Micro のセキュリティ研究者たちにより特定された。

- 2023年6月:AsyncRAT の亜種である DcRAT が、OnlyFans 関連コンテンツに埋め込まれていたことが、サイバーセキュリティ企業 eSentire により発見された。

- 2024年1月:AsyncRAT が米国の重要インフラを標的とし、悪意の GIF ファイルや SVG ファイルを使用して、ペイロードを配信する攻撃が、AT&T Alien Labs の研究者により確認された。

AsyncRAT は、Windows の正規ユーティリティ MSBuild.exe を介して実行されるため、一部のアンチウイルス・ツールを回避しやすいという特徴を持つ。自身を %AppData% ディレクトリにインストールする AsyncRAT は、185.39.17.70 のポート 8848 経由で、C2 サーバと通信する。

このフィッシング詐欺が厄介な理由

一般的なフィッシング攻撃が、パスワード窃取を目的とするのに対し、今回のキャンペーンでは、マルウェアの展開が主な狙いとなっている。ユーザー自身に手動でマルウェアを実行させることで、セキュリティ制限を回避し、ダウンロード時の検知もすり抜けるという、きわめて巧妙な手法が用いられている。

そして、攻撃に成功した攻撃者は、ホテルのシステムへの完全なリモート・アクセスを獲得し、顧客データ/予約情報/支払い記録などを危険にさらす可能性を得る。

ホテルやスタッフへの推奨事項

- たとえ公式に見える内容であっても、不審なメールに取り込まれるリンクを、絶対にクリックしてはならない。

- メールや Web サイト上の指示に従って、コマンドを実行してはならない。特に、Windows の [ファイル名を指定して実行] ダイアログに関連するものは、絶対に実行しないこと。

- ドメインを必ず確認する。正規の Booking.com リンクには、”partlet-id739847″ のような余計なサブドメインは含まれない。

- 不審なメッセージを受信した場合には、Booking.com の公式パートナー・サポートを通じてダイレクトに報告してほしい。

今回のキャンペーンでは、信頼性のあるブランドを装いながら、マルウェアの実行へと誘導する、複合的な手口が用いられている。これは、フィッシングが脅威度を増していることを示す一例である。ホテルのマネージャーやスタッフにとって必要なことは、ゲスト・データに関する予期しないメールに対して、警戒を怠らず、注意して対応することである。

フィッシングのプロセスに、偽の CAPTCHA を取り込むという、とても巧妙なキャンペーンが、Booking.com と契約する宿泊施設に対して展開されているようです。最近の CAPTCHA に関する記事としては、2025/03/21 の「武器化された CAPTCHA に御用心:PowerShell の実行とマルウェアのデプロイ」がありますので、よろしければ、CAPTCHA で検索と併せて、ご参照ください。

You must be logged in to post a comment.