Weaponized ScreenConnect RMM Tool Tricks Users into Downloading Xworm RAT

2025/08/29 CyberSecurityNews — 正規のリモート管理ツール ScreenConnect を武器化する攻撃キャンペーンにおいて、巧妙な多段階の感染チェーンを介して Xworm リモートアクセス型トロイの木馬 (RAT) が展開されていたことが、先日に TrustwaveのSpiderLabs チームが実施したAdvanced Continual Threat Hunt (ACTH) により明らかになった。この攻撃者は、AI をテーマにした偽コンテンツを用いて、デジタル署名を操作することで、EDR (Endpoint Detection and Response) アラートを回避していたが、人間による脅威ハンティングにより隠されたペイロードが発見された。

この攻撃は、AI 動画ファイルを装うソーシャル・エンジニアリングのルアー展開から始まった。被害者は偽の AI Web “gptgrok[.]ai” へと誘導され、”anhemvn6[.]com” にリダイレクトされた。

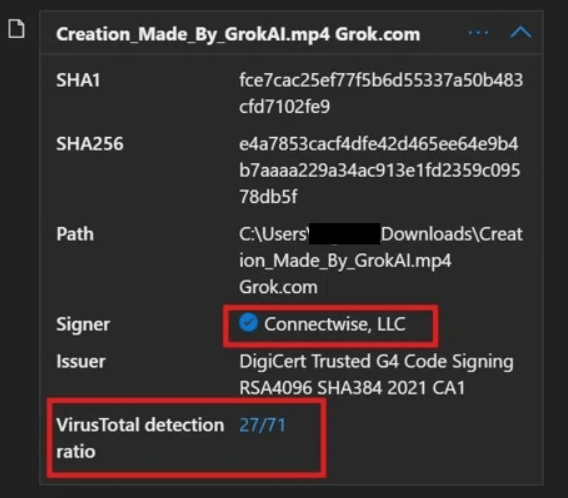

そこでユーザーは “Creation_Made_By_GrokAI.mp4 Grok.com” というファイルをダウンロードしたが、その実体は “ScreenConnect.ClientSetup.msi” インストーラーだった。それらの悪意のファイルには、”Creation_Made_By_GoogleAI.mp4 Google.com” や “Creation_Made_By_SoraAI.mp4 OpenAI.com” といったバリエーションがあることから、AI 関連のバズワードを巧みに利用して信憑性を高めようとする、大規模なキャンペーンの存在が示唆される。

コード署名証明書の悪用

興味深いことに、収集されたサンプルから判明したのは、この脅威アクターが “Microsoft Authenticode” コード署名証明書を操作し、正規の ScreenConnect バイナリのデジタル署名内に、悪意のあるコンフィグレーションを埋め込んでいたことだ。

このインストーラーが実行されると、ユーザーの “Temp” ディレクトリに ScreenConnect クライアントがドロップされ、起動される。このマルウェアのプリコンフィグは隠蔽状態での実行を設定しており、改竄の回避と有効なデジタル署名の維持のために、Authenticode 署名に埋め込まれたパラメータによるリレーを経由して、攻撃者が管理する ScreenConnect サーバへとサイレント接続されていた。

アイコンや通知といった視覚的なインジケータは無効化されており、エンド・ユーザーからはセッションが見えない状態が保たれていた。

リモート・アクセス・セッション中に攻撃者は、バッチ・スクリプト “X-META Firebase_crypted.bat” を展開し、”mshta.exe” をトリガーすることで、別の隠しバッチ・ファイルを起動していた。このスクリプトは、”anhemvn4[.]com” から “5btc.zip” をダウンロードして解凍するものだが、それが明らかにするのは、”pw.exe” に名前が変更された “Python” インタープリターと、エンコードされた “basse64.txt” ペイロードである。

この脅威アクターは、悪意のコードをディスクに保存する代わりに、”msedge.exe” と “chrome.exe” のプロセス・ホローイングを用いた。それにより、GitHub の公開リポジトリからダイレクトにフェッチされた、Base64 エンコードされている Python コマンドが挿入されていく。

このファイルレス実行手法は、静的な検出を妨害するものであり、Xworm RAT コンポーネントのステルス配信を可能にしていた。

“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run” に、”Windows Security” という名前の実行キーを作成し、”C:\xmetavip” 内の “backup.bat” スクリプトを参照することで、永続性が確立されている。

ログインのたびに、このスクリプトは、新しい Base64 コマンドを用いて “pw.exe” を再起動し、”buquabua.txt” などの追加のペイロードを取得し、長期的なアクセスを維持していた。

このキャンペーンには、認証情報へのアクセスと検出のステップも取り込まれている。WMI クエリにより、オペレーティング・システムとウイルス対策の詳細が収集され、RAT により、Chrome/Edge/Firefox のプロファイルが窃取され、ブラウザに保存されているログイン・データが収集されていた。

SpiderLabs のアナリストたちが指摘するのは、難読化された Python スクリプトをホストする GitHub リポジトリに、11個のファイルが配備されていたことだ。これらのファイルは、攻撃の1週間ほど前に作成され、永続化のためのインプラントと、複雑な RAT ローダーに分かれていた。

最後のペイロード・スクリプト “Exppiyt.txt” に埋め込まれていたのは、C2 (Command and Control) サーバの IP アドレス “5[.]181[.]165[.]102:7705” であり、分析時点では VirusTotal による悪意のフラグ付けが行われていないものだった。

このインシデントが浮き彫りにするのは、信頼できるツールと AI ブランディングを悪用し、自動化された防御を回避する攻撃者の増加である。最新の EDR やシグネチャ・ベースのソリューションでは、この種の脅威の検出は難しいため、人間主導のプロアクティブな脅威ハンティングの重要性が強調される。

SpiderLabs チームの調査が示したのは、手動によるタイムライン分析と行動ハンティングだけが、これらのステルス攻撃を解明できたことだ。

攻撃者が攻撃手法を洗練させ、コード署名の操作/ファイルレス実行/正規の管理プラットフォームの悪用などを取り込んでいくにつれ、それらの手法を攻撃者の発想で捉えることが可能な、熟練した脅威ハンターに投資する必要性が生じる。

SpiderLabs の調査結果が裏付けるのは、自動検出と専門家による分析を組み合わせることで、隠れた脅威が被害をもたらす前に、それを発見できるという戦略的な優位性である。

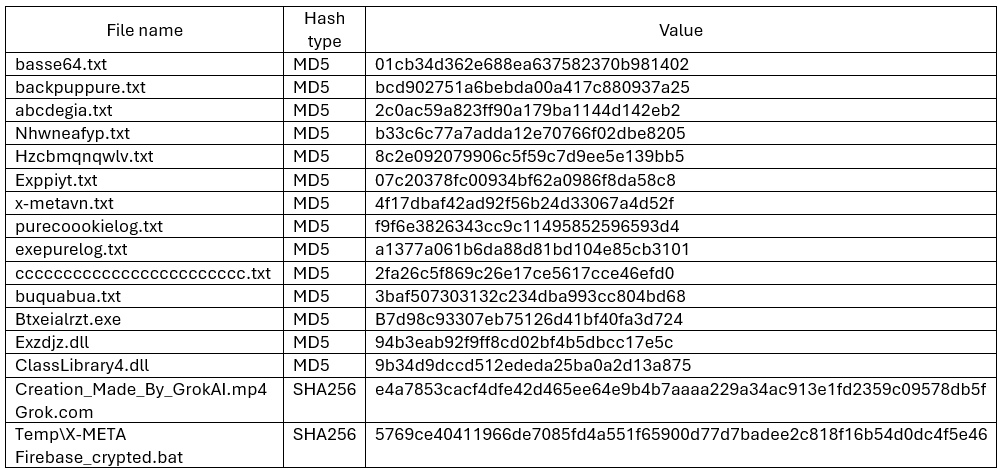

Appendix – IOC

正規のリモート管理ツールである ScreenConnect を悪用し、さらに、デジタル署名を操作して正規性を装うという、巧妙かつ悪質なキャンペーンが発覚しました。原因となったのは、Authenticode 署名を利用した改ざんの手口と、ファイルレス実行を可能にする手法です。具体的には、ユーザーがダウンロードしたインストーラーに、悪意の設定が埋め込まれ、通常のセキュリティ・チェックをすり抜ける状況が生じていました。よろしければ、RAT で検索も、ご参照ください。

You must be logged in to post a comment.